说说WEB漏洞扫描领域的新奇兵-Appspider

Posted 安全日记

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了说说WEB漏洞扫描领域的新奇兵-Appspider相关的知识,希望对你有一定的参考价值。

允许你对这个产品有点误解,但是我向你保证我说的这个产品口碑还是较好的,反正你就放心用用看,用不好,你自己找原因。

丑话说在前头

1:我不支持Webshell扫描,那是防病毒,Waf,狗干的事儿

2:我不支持扫描黑链,暗链,挂马,恶意代码,被日这种事儿的锅还是让狗来背吧

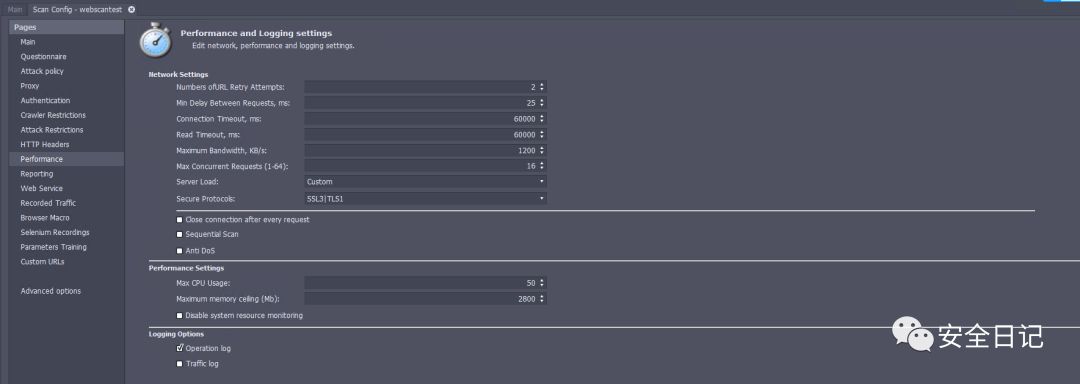

3:我不支持识别误报的功能,虽然我不知道这是哪个狗日的对WEB扫描器的要求

4:我是DAST产品,不要试图让我像AI一样从源代码中去找漏洞

5:我不支持扫描中间件漏洞,这是主机系统层面的漏洞,我只想干我擅长的事情

7:OWASP Top 10我都支持,但我希望你能明白它是漏洞风险类型,并非指特定漏洞

8:我和系统主机漏洞的漏洞扫描引擎原理不一样,不要把我和它比,这很伤和气

9:我就是个WEB漏洞扫描工具,不要指望我能扫天扫地扫空气

10:不要企图我能导入并结合竞争对手的漏洞结果,不是不愿意,因为这很没出息

开天窗说亮话

1:我是纯WEB漏洞类扫描器,不扫描St2,java 反序列化,代码执行这种漏洞,因为这是我兄弟---主机漏洞扫描做的事情,希望你们能理解,也是为了避免我和它彼此杂而不精,博而不纯,因小失大

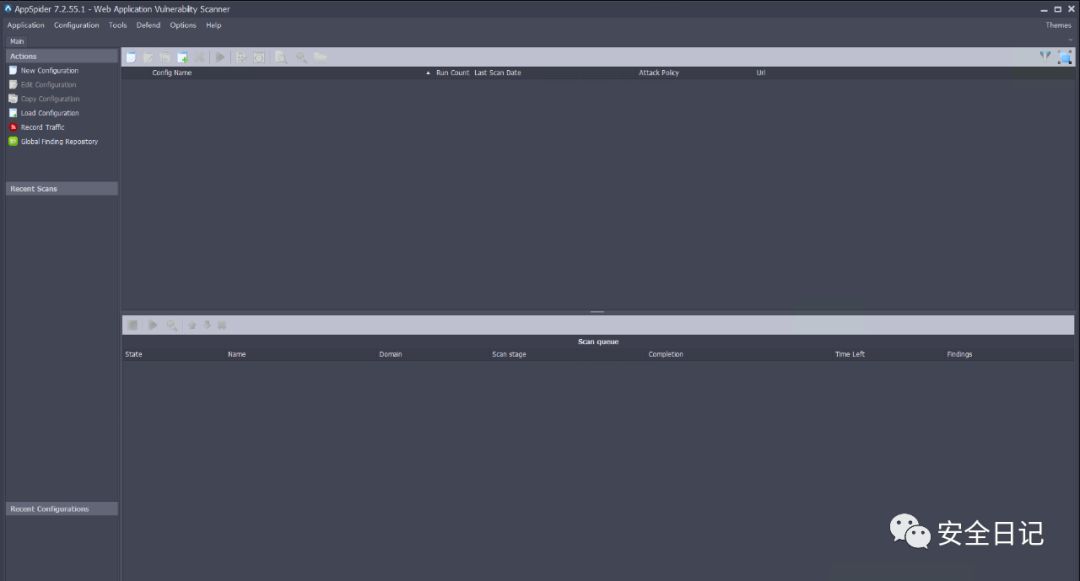

上面是程序界面的菜单,大家肯定都能看得懂,看不懂也没关系,你自己找找原因

上面这是完整的程序界面

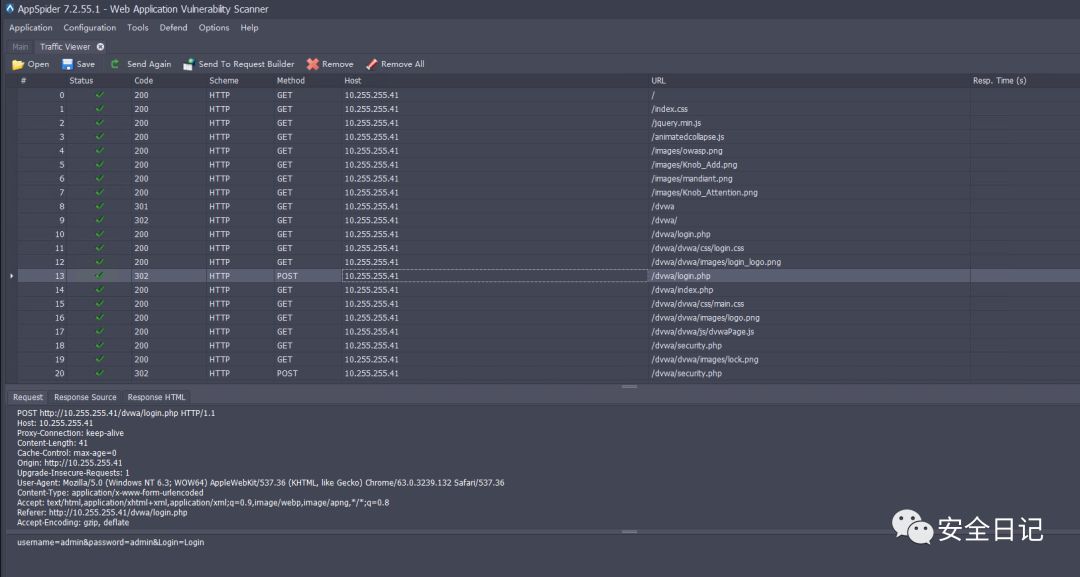

关于程序能做为代理录制流量,并添加进扫描做为扫描流量的参考流量,甚至可对此部分流量做单独扫描,并使用这部分流量中的凭证

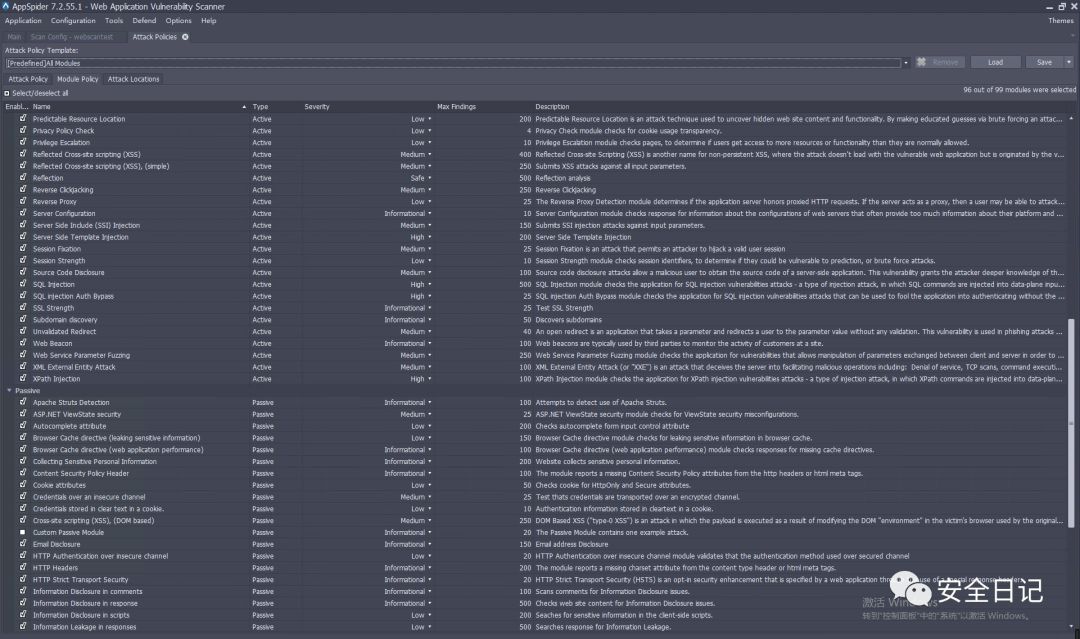

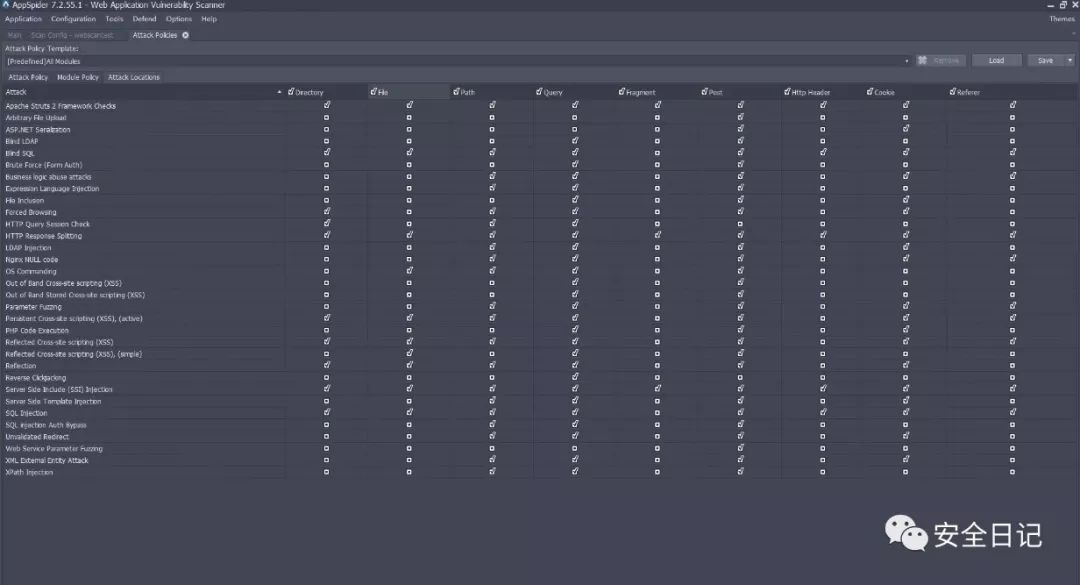

下图是攻击策略,也就是规则库,漏洞库,可见并没有什么CVE,系统,中间件漏洞规则

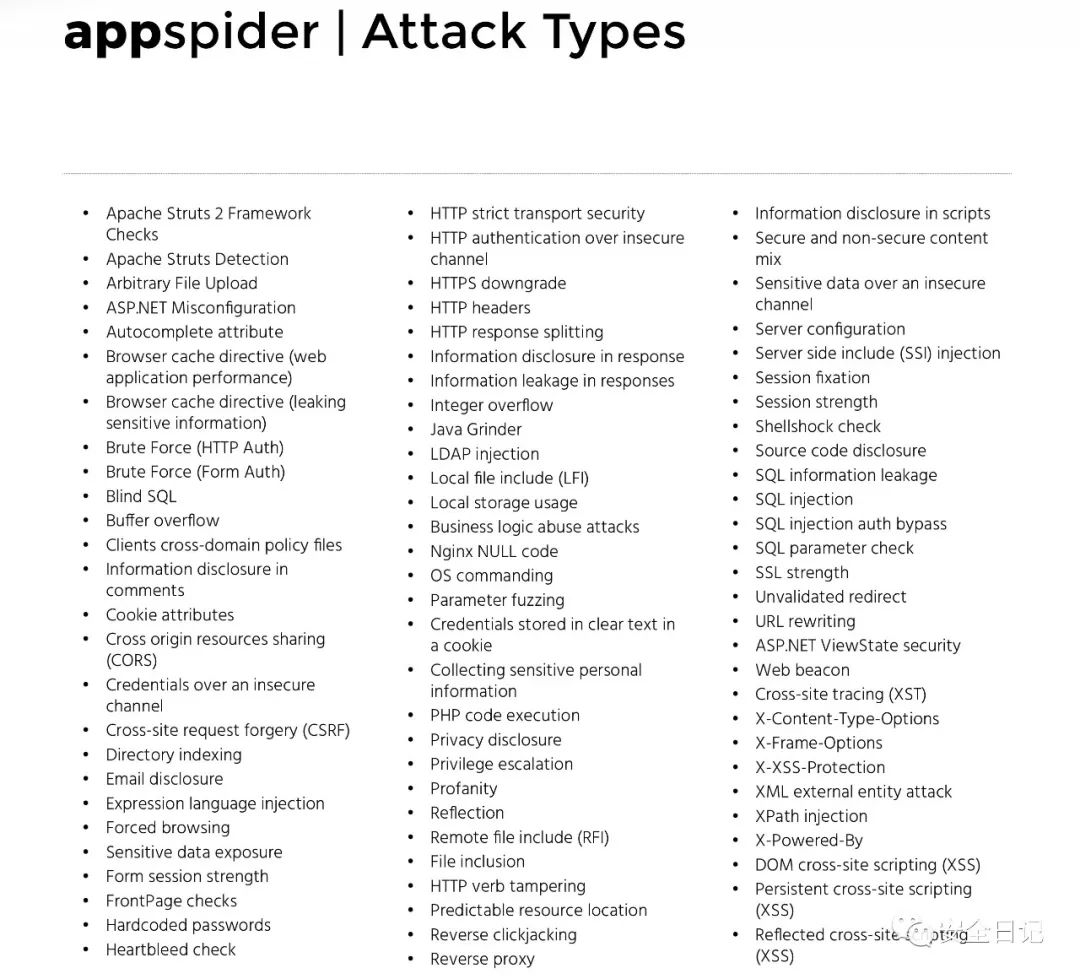

2:正常情况下我关注并擅长的漏洞发现类型是Blind SQL,BruteForce,CORS,CSRF,Directory indexing,http headers,http response splitting,os commanding,fuzzing,sql injection,xst,xss 等这种纯web漏洞类型,希望我的描述你们能看得明白

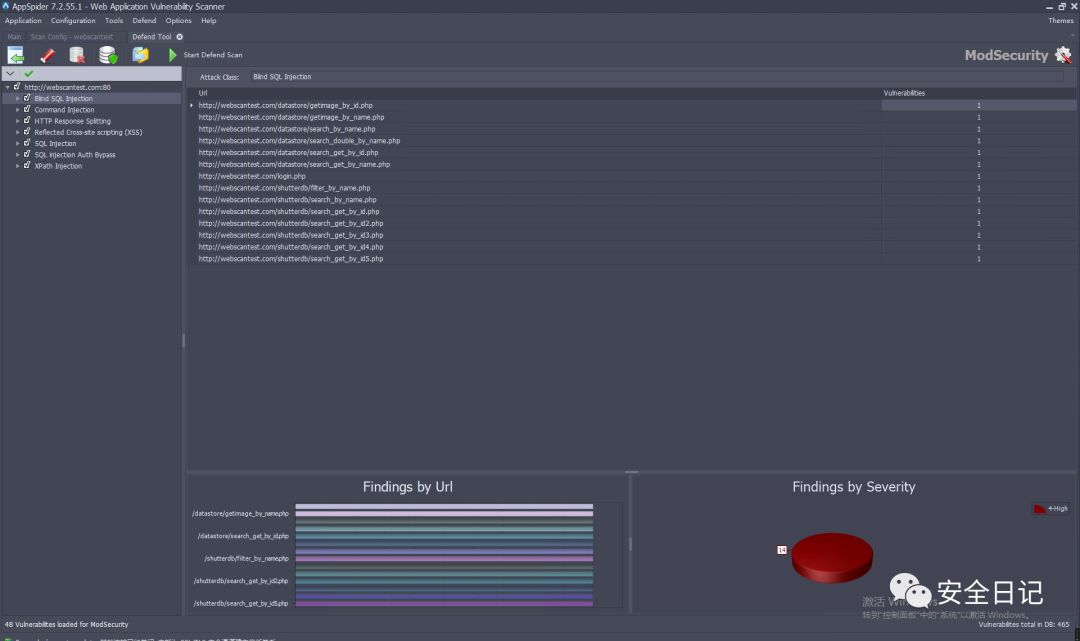

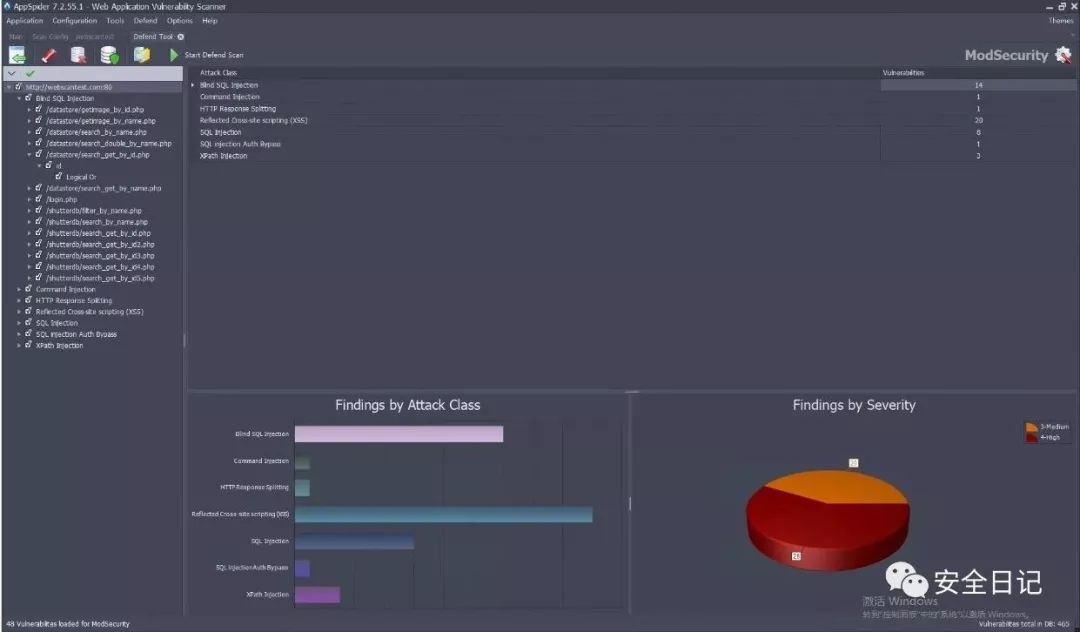

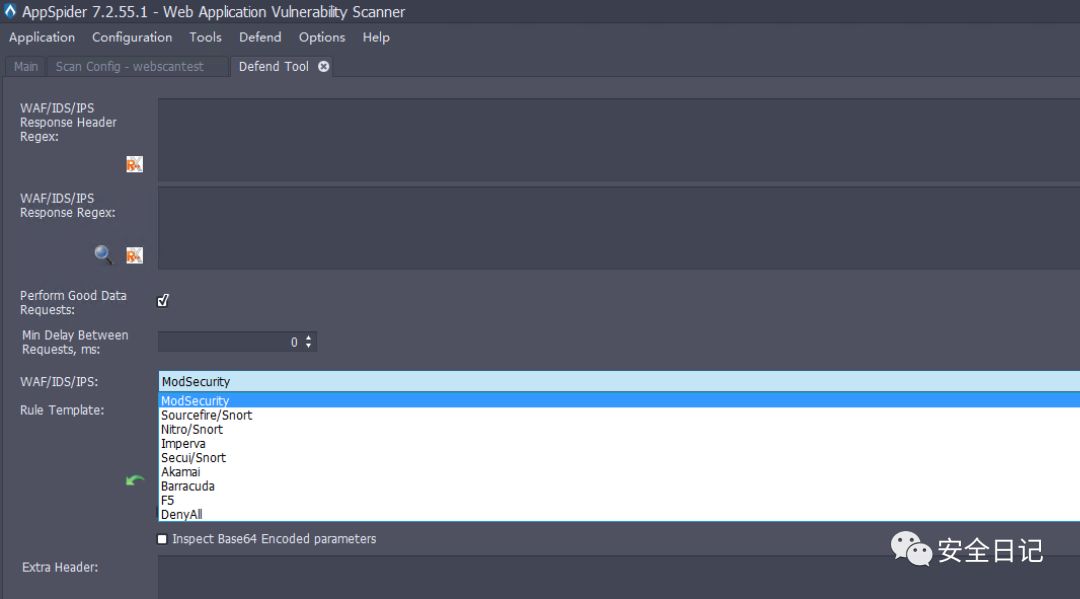

如上图,根据扫描的结果进行分类,利用Defend Tool进行WAF IPS策略的生成,只要是支持Snort 策略的,都没有问题

如下图,根据不同的漏洞类型,是否要对某些元素类型进行漏洞测试,可定义选择

3:nginx,Apache这种系统组件,web 组合,中间件类的等等漏洞识别我目前是不支持的,那是系统主机漏洞扫描的事情,还有,以文件Hash扫描文件我也不支持,这是终端防护产品做的事儿

4:我的界面是Windows上的 Gui,虽然现在都流行B/S架构,但我的企业版本是支持的,且是分布式引擎布署方式,支持多用户,权限,站点,任务,计划,报告,对比,API,整合Jira,Jenkins等功能

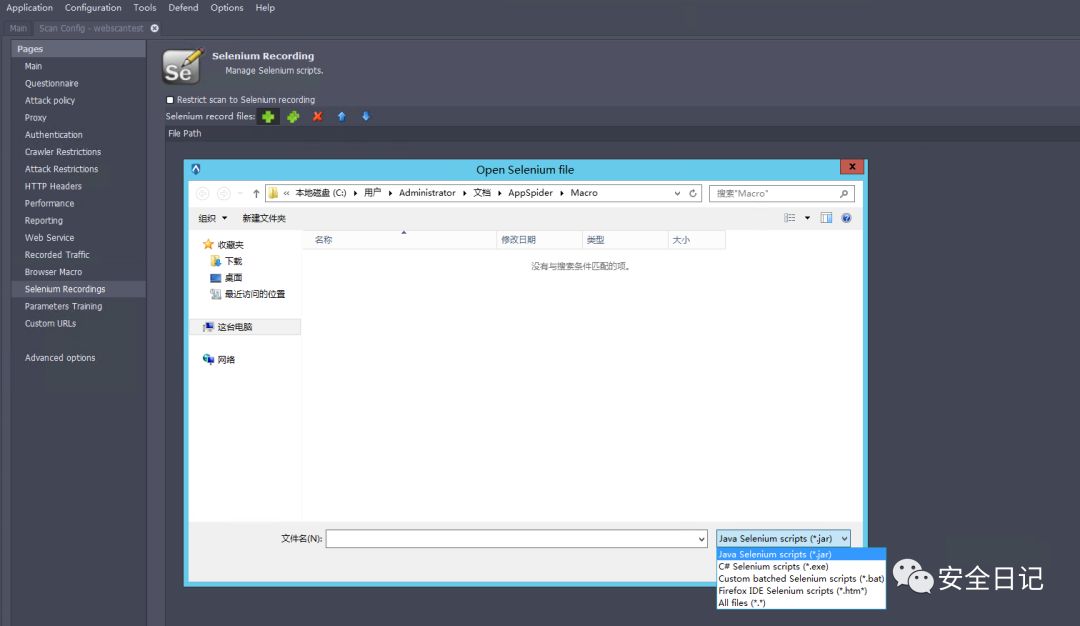

5:可导入Burpsuite,Owasp Zap,Fiddler,HTTP Archive,Paros,WebScarab,Swagger等资源进行扫描,甚至能结合Selenium进行扫描

6:我能针对漏洞生成WAF,IPS的防护策略,比如F5,Barracuda,TrustWave,Modsecurity,Imperva,NitroSecurity 等,而且还能在策略加载后进行验证

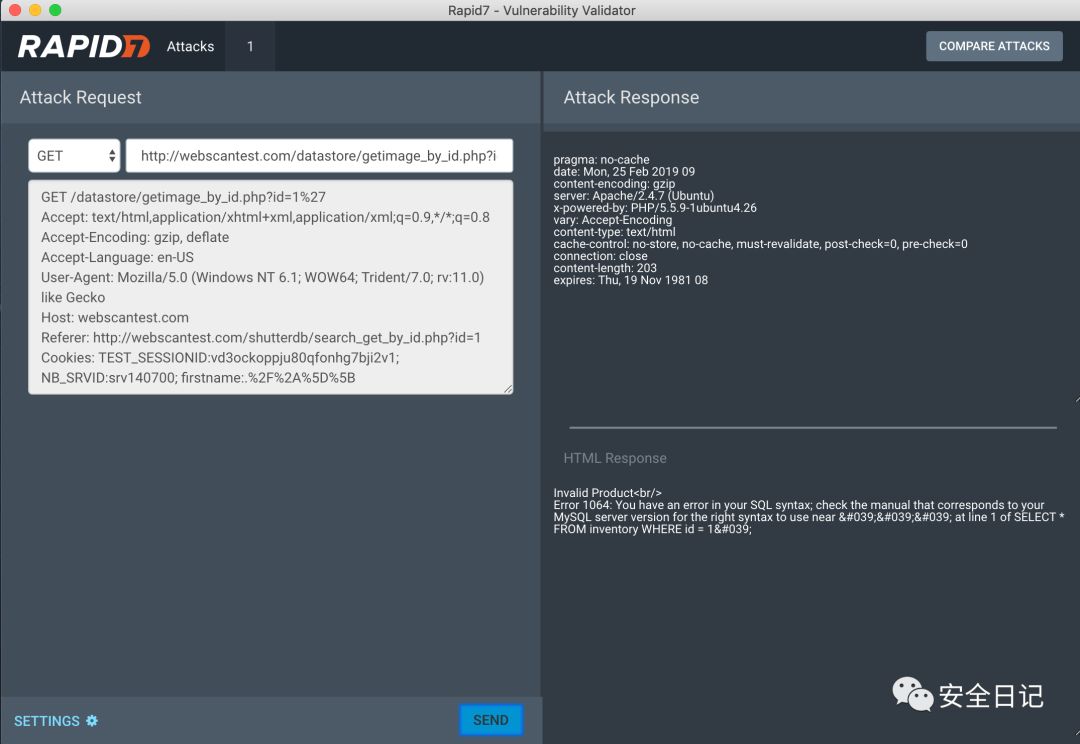

7:我拥有Chrome浏览器插件, 可随时进行漏洞验证,漏洞修复后不用重新进行漏洞扫描,开发人员可自行进行验证

8:我支持以IE内核和Chrome内核进行扫描,以保证对兼容性有问题的业务能正常登陆,识别并扫描,并且可对http头部进行自定义,也可以对扫描带宽,并发,延迟,内存,CPU等进行限制

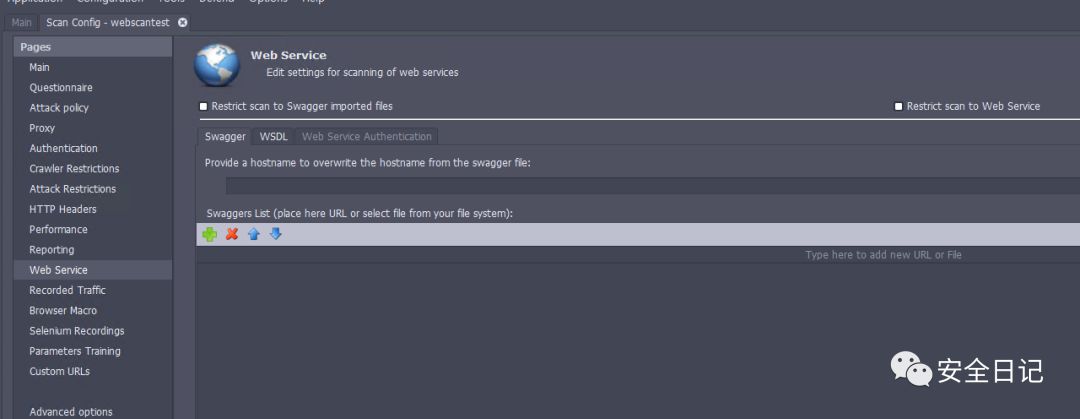

9:我可以扫描基于开源API架构Swagger的API业务,甚至是 WebService接口

10:如果扫描中您有认为这是误报,可以对此漏洞进行忽略,甚至是全局忽略,或者此漏洞的危险等级跟您想要的不一样,可以进行手动调节,并重新根据调节后的结果生成报告,而不用重新进行漏洞扫描

11:扫描过程中可以对扫描性能进行修改,无需停止任务修改

功能还有好多,一时介绍不完,欢迎大家试用,并提出建议,谢谢大家。

备注:

DAST就是Dynamic Application Security Testing,用中文说就是动态应用程序安全测试,检测处于运行状态的应用程序中的安全漏洞

SAST就是Static Application Security Testing,用中文说就是静态应用程序安全性测试,从源代码文件中分析安全漏洞

以上是关于说说WEB漏洞扫描领域的新奇兵-Appspider的主要内容,如果未能解决你的问题,请参考以下文章