渗透测试工具之burp suite入门篇

Posted 美伢的时间缝隙

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了渗透测试工具之burp suite入门篇相关的知识,希望对你有一定的参考价值。

Burpsuite是一个集成化的渗透测试工具,它集合了多种渗透测试组件,使我们更好的完成对web应用的渗透测试和攻击。下面简单的介绍下Burp suite的代理配置及拦截功能。

1. Burpsuite启动

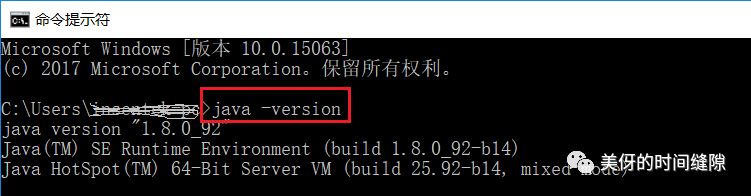

Burp suite无需安装软件,下载即可使用。但是Burp suite是用Java语言开的,运行时依赖于JRE,所以需要提前配置可运行的Java环境,cmd输入java -version出现如下结果证明Java配置正确。不知道如何配置的童鞋请找度娘啦==

启动Burp suite直接点击软件包里的应用程序即可,so easy

2. Burp suite代理和浏览器设置

Burp suite是以拦截代理的方式,拦截所有通过代理的网络流量,通过拦截,对客户端请求数据、服务端返回数据做各种处理,以达到安全测试的目的。

工作中常用的是对web浏览器的数据拦截,那就说说在burpsuite和常用浏览器上如何配置代理吧。

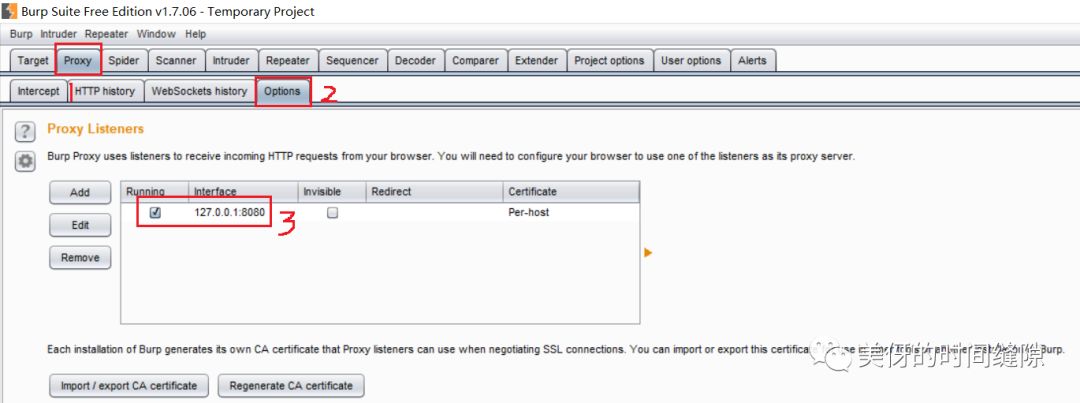

2.1 Burpsuite配置

注:如果勾选不上,可能是因为端口被占用

,换个端口(如:8081)再试试啦

,换个端口(如:8081)再试试啦

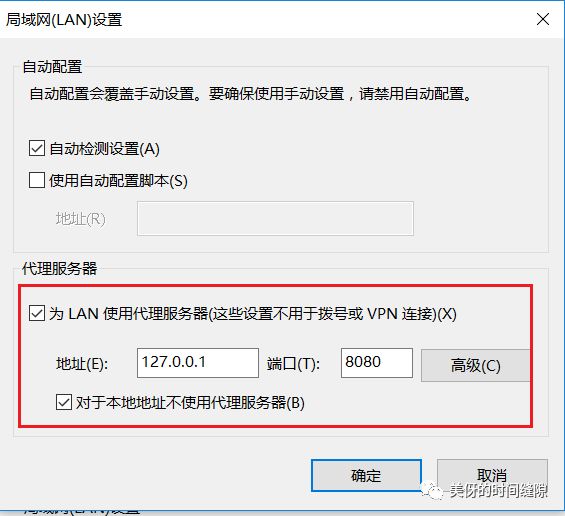

2.2 IE浏览器代理设置

2.2.1 打开IE浏览器

2.2.2 点击【工具】--->【Internet】选项--->【连接】--->【局域网设置】进行代理设置

谷歌和火狐浏览器代理设置基本大同小异啦==不再赘述~

2.3 使用Burp suite代理拦截篡改报文

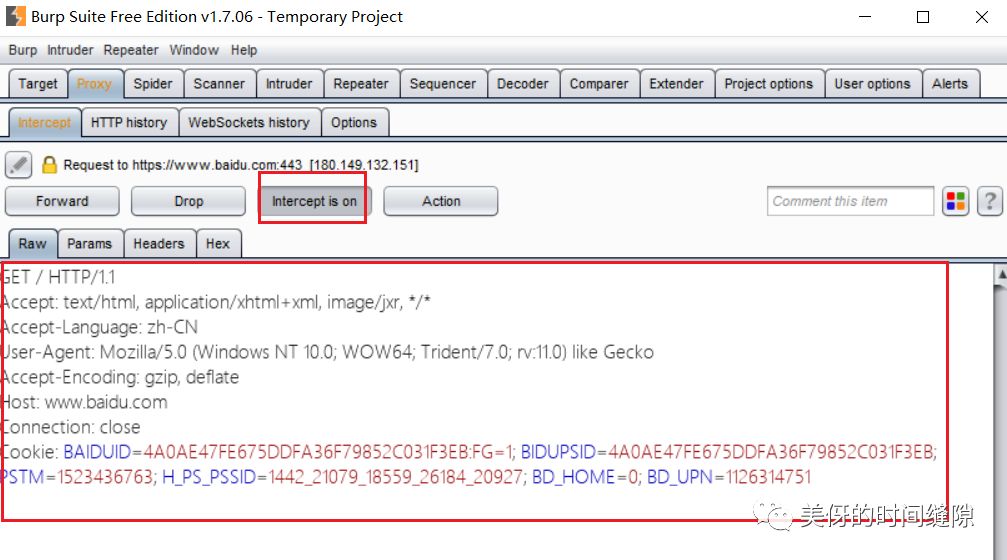

2.3.1 打开Proxy功能中的Intercept选项卡,打开拦截功能为“Interception is on”状态,反之为关闭拦截功能。

2.3.2 打开浏览器,输入要访问的URL(以http://baidu.com为例)回车,这时看到数据经过Burp suite并暂停,直到点击【Forward】,才会继续传输下去,如果点击了【Drop】,则代表数据被丢掉,不在继续处理。

2.3.3 当Burpsuite拦截到客户端和服务端交互报文后,可以在burp suite的消息分析选项卡中查看这次请求的尸实体内容、消息头、请求参数等。

Burp Proxy的拦截功能主要由Intercept选项卡中的Forward、Drop、Interception is on/off、Action、Comment构成,它们的功能分别是: Forward的功能是当你查看过消息或者重新编辑过消息之后,点击此按钮,

将发送消息至服务器端。

Drop的功能是你想丢失当前拦截的消息,不再forward到服务器端。 Interception is on表示拦截功能打开,拦截所有通过Burp Proxy的请求数据;Interception is off表示拦截功能关闭,不再拦截通过Burp Proxy的所有请求数据。

params 这个视图主要显示客户端请求的参数信息、包括GET或者POST请求的参数、Cookie参数。渗透人员可以通过修改这些请求参数来完成对服务器端的渗透测试。

headers 这个视图显示的信息和Raw的信息类似,只不过在这个视图中,展示得更直观、友好。

Hex 这个视图显示Raw的二进制内容,你可以通过hex编辑器对请求的内容进行修改。

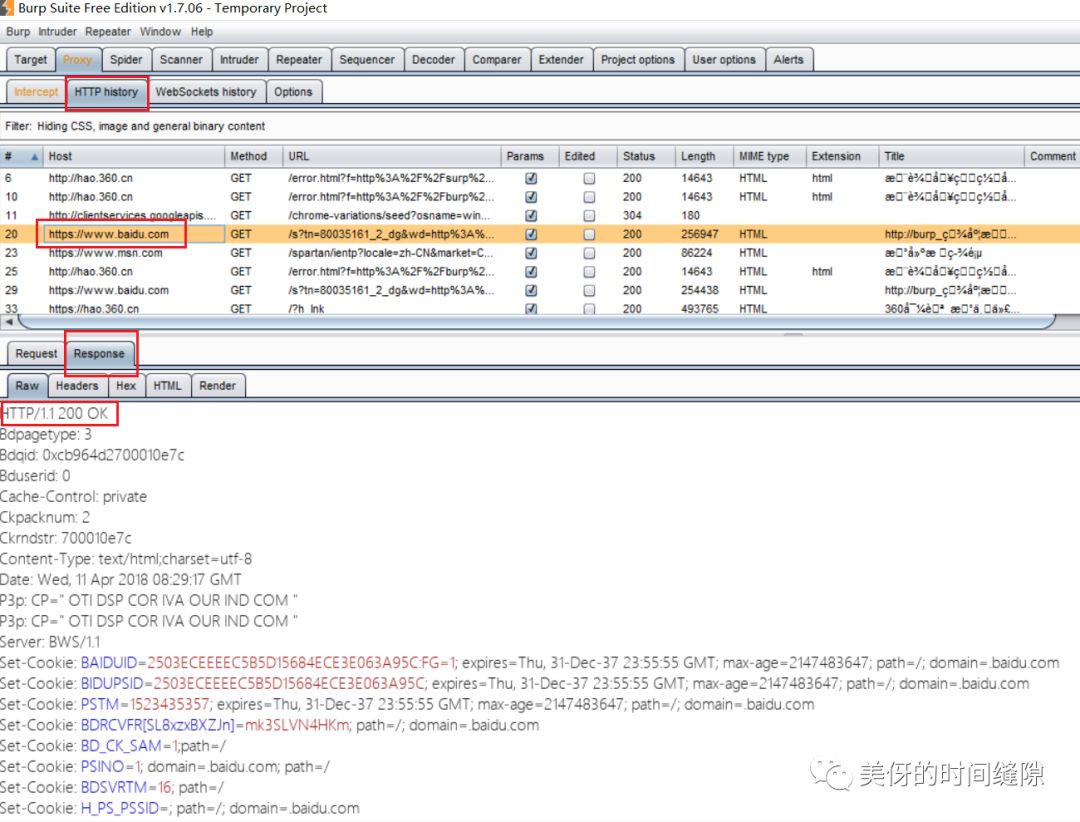

2.4 所有经过Burp suite的数据都会在HTTP History记录下来,可以通过历史选项卡查看传输的数据内容、对交互的数据进行测试和验证,当然,对于拦截到的信息和历史消息,都可以通过右击弹出菜单,发送到burp suite的其他组件,如:spide、Repeater、Comparer等,进行进一步测试。

PS:burp suite的代理配置及简单的拦截功能就写到这里,burp suite功能强大,其他功能后期我会慢慢分享~

欢迎小伙伴们积极吐槽,踊跃分享你们的干货...

以上是关于渗透测试工具之burp suite入门篇的主要内容,如果未能解决你的问题,请参考以下文章

新版Burp Suite全模块详细使用篇<宝藏文> -- 小黑渗透工程栈(工具篇2)