Struts2再曝S2-053远程代码执行漏洞 创宇盾无需升级即可防御

Posted 知道创宇

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Struts2再曝S2-053远程代码执行漏洞 创宇盾无需升级即可防御相关的知识,希望对你有一定的参考价值。

2017年9月5日,Apache Struts 发布最新安全公告。Apache Struts2的 REST 插件存在远程代码执行的高危漏洞。知道创宇404实验室随即对漏洞进行了复现并在第一时间给出防护方案。

2017 年 9 月 7 日,Apache Struts 再度发布最新安全公告。在 Freemarker 标记中使用表达式而不是字符串时,可能会二次解析表达式并造成远程执行代码攻击。

Seebug 漏洞平台在第一时间收录了该漏洞,同时,知道创宇 404 实验室漏洞情报团队立即着手进行漏洞应急,复现并分析了该漏洞。

据悉,本次影响版本为:

Apache Struts Version:Struts 2.0.1 – Struts 2.3.33

Apache Struts Version:Struts 2.5 – Struts 2.5.10

复现在 Apache tomcat 8和 Apache Struts 2.5.10的环境下进行,404实验室安全研究员首先从 docker 拉取存在漏洞的镜像,接着启动 docker 并访问访问 http://localhost:80页面。

在访问页面的过程中,向页面 name 表单提交 poc。(poc 没有完全进行 URL 编码,直接使用 curl 或者访问带参数的 url 进行复现是不能成功的。)

紧接着进入容器查看 /tmp 目录, 发现 test404文件已被创建。命令执行成功。

目前,可通过升级到 Struts 版本到最新版本 2.5.13 或 2.3.34进行防护。

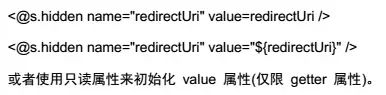

同时官方表示:代码中出现如下构造是不可取的。

Apache Struts 是一个免费的开源 MVC 框架,用于创建优雅、现代的 Java Web 应用程序。但是由于其频繁出现安全漏洞,遭到了越来越多人的诟病。目前,开发效率更高,更易学习并且更安全的 spring MVC 已经被越来越多的人所接受,并大有取代 Apache Struts 的趋势。

虽然发现漏洞后,官方都会推出最新版本升级。但是,人们越来越不满足于繁琐的官方提供的版本更新修复,使用更安全的开源框架或者借助第三方防火墙进行防护(如创宇盾[ https://www.yunaq.com/cyd/ ]无需升级即可防御此次漏洞)成为更加可靠的选择。

精 · 彩 · 回 · 顾

为了更好更安全的互联网

以上是关于Struts2再曝S2-053远程代码执行漏洞 创宇盾无需升级即可防御的主要内容,如果未能解决你的问题,请参考以下文章

预警通告Apache Struts2 (S2-053) 远程代码执行漏洞

威胁预警Apache Struts2远程代码执行漏洞(S2-053)

最新漏洞预警 | Struts2(S2-053) 远程代码执行!

42款思科产品或受Apache Struts2远程代码执行漏洞(S2-053)影响