Equifax 证实:未及时修复 Apache Struts 漏洞,致使美国公民数据遭窃

Posted 看雪学院

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Equifax 证实:未及时修复 Apache Struts 漏洞,致使美国公民数据遭窃相关的知识,希望对你有一定的参考价值。

Equifax 证实:未及时修复 Apache Struts 漏洞,致使美国公民数据遭窃

Equifax 上周曝出 1.43 亿美国用户的敏感信息在线泄露,当时他们声称黑客利用 Web 应用漏洞入侵数据库,但并未披露任何细节。本周,Equifax 证实,宣称黑客利用了开源项目 Apache Struts 漏洞 CVE-2017-5638 。

漏洞利用特制的 HTTP Headers(HTTP 首部/ HTTP 报文)允许黑客者在受害者的电脑上执行任意命令。该漏洞被标记为“大规模”,影响了无数网站,其中攻击的两个工作版本也在网上公布。目前,许多大型机构,如银行、政府机构和一些世界顶级公司,都在应用程序中使用 Apache Struts。

Apache Struts 是在今年 3 月 6 日发布修复漏洞补丁,而黑客对 Equifax 的入侵发生在 5 月中旬,也就是 Equifax 没有及时打上补丁,让黑客能利用已修复的漏洞入侵系统。研究人员表示,像这样的漏洞会不时发生,非常难以避免。因此强烈建议Equifax 尽快安装补丁。不过,修复该漏洞较为繁琐,涉及到手动更新、测试并重新部署到公司使用的所有 Apache Struts Web 应用程序中。

来源:cnbeta、solidot

银行木马 BankBot 感染 Google 商店 160 款应用程序,阿联酋金融机构成为黑客首选攻击目标

趋势科技(Trend Micro)研究人员于 9 月 13 日发布安全报告,指出 android 恶意软件 BankBot 已成功感染逾 160 款 Google 商店中的合法应用程序。相关数据显示,该款恶意软件新变种主要瞄准 27 个国家银行机构展开攻击活动,其中 10 家受害组织来自阿联酋地区。

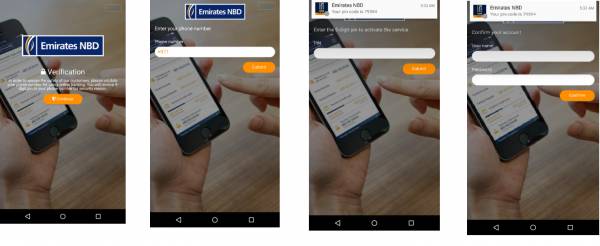

恶意软件 BankBot 于今年 1 月浮出水面,其主要使用虚假页面覆盖真实网页欺骗不知情用户输入登录凭证等敏感信息。此外,BankBot 还可劫持与拦截用户 SMS 信息,从而绕过基于短信的双重身份验证。

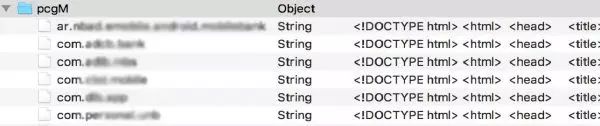

近期,研究人员再次发现 5 款受感染的新型应用程序,其中颇受用户欢迎的一款已被下载 5000-10000 次。研究人员表示,最新版本的 BankBot 变体只有安装在真实设备中才会运行。然而,一旦安装并运行 BankBot 后,它将自动检查受感染设备上是否存在银行应用安装包。倘若存在,BankBot 将立即连接至 C&C 服务器并上传安装包名称与标签。随后,C&C 服务器还会向受感染应用发送恶意链接,从而下载包含用于覆盖页面的恶意文件库,以便攻击者后续使用。

图1. BankBot 下载覆盖网页

图2.伪造阿联酋银行应用程序屏幕

目前,BankBot 开发人员似乎正尝试使用新技术操作扩大目标攻击范围,对此,研究人员提醒用户在安装任何应用程序前(即使从 Google Play 商店下载)始终验证应用权限,以防黑客恶意攻击。

附:趋势科技原文报告《 BankBot Found on Google Play and Targets Ten New UAE Banking Apps 》

来源:hackernews

韩文处理器 HWP 系统遭黑客网络钓鱼攻击

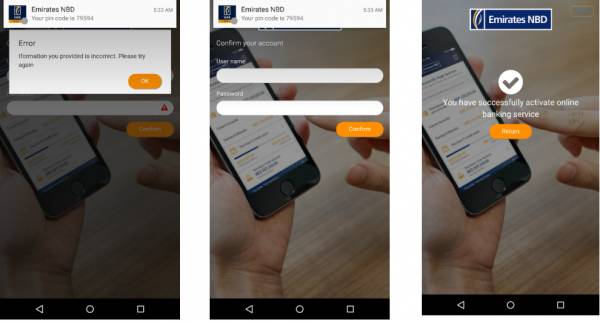

趋势科技( Trend Micro )研究人员近期发现黑客正以 “ 比特币 ” 或 “ 金融安全准则 ” 为主题分发附带恶意 PostScript 代码的文件,旨在感染韩文处理器(HWP)系统、展开网络钓鱼攻击活动。

图一:诱导文件样本

韩文处理器(HWP)是一款颇受韩国公民欢迎的文字处理应用程序,它具备运行 PostScript 代码的功能,这是一种最初用于打印与印刷系统的编程语言。另外,PostScript 的其中一个分支被称为 Encapsulated PostScript(被封装的 PostScript 格式),它增加了运行代码的限制范围,从而使部分文档的打开更加安全。但不幸的是,较老版本的 HWP 系统并未约束这些限制。

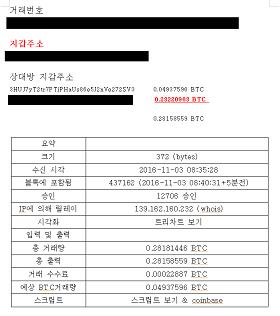

调查显示,此类攻击手段主要是利用恶意 PostScript 代码在受害设备上获取立足接入点,以便展开攻击活动。虽然 PostScript 无法执行 shell 命令,但它确实能够操控目标设备文件。此外,研究人员表示,攻击者入侵目标设备后,首先将系统文件丢弃到各种启动文件夹中,并在等待用户重启设备前使用不同攻击方式破坏系统,其攻击方式包括:

Ο 在启动文件夹中删除快捷方式执行 MSHTA.exe 文件。

Ο 删除启动文件夹中的快捷方式和%Temp%目录中的 DLL 文件。该快捷方式主要调用 rundll32.exe 执行 DLL 文件。

Ο 在启动文件夹中删除可执行文件。

图二: HWP 文件中的代码示例

目前,经调查显示,2014 年以后更新的版本不易受此类问题影响。因此,研究人员建议用户更新至最新版本,以防黑客攻击、保障系统安全。

来源:hackernews

往期热门内容推荐

.....

更多详情、资讯,戳左下角“阅读原文”

或者网页浏览 看雪学院 www.kanxue.com

即可查看哦!

以上是关于Equifax 证实:未及时修复 Apache Struts 漏洞,致使美国公民数据遭窃的主要内容,如果未能解决你的问题,请参考以下文章

每日安全资讯Apache Struts 项目对 Equifax 事件发表声明

如何修复“未安装 _imaging C 模块”Django/WSGI/Apache

Hadoop 未授权访问原理扫描及Apache Hadoop YARN 资源管理器 REST API未授权访问漏洞原理扫描修复记录