@珠海网民 赶紧修补安卓手机“应用克隆”重大安全漏洞!

Posted 珠海发布

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了@珠海网民 赶紧修补安卓手机“应用克隆”重大安全漏洞!相关的知识,希望对你有一定的参考价值。

亲爱的小伙伴们有没有想过,你的支付宝竟然能被克隆到别人的手机上,而他可以像你一样使用该账号,包括扫码支付。

What?

什么情况呀?

这不是耸人听闻,你的安卓手机,真的可能存在这种漏洞!

来看一下实测情况

来看一下实测情况

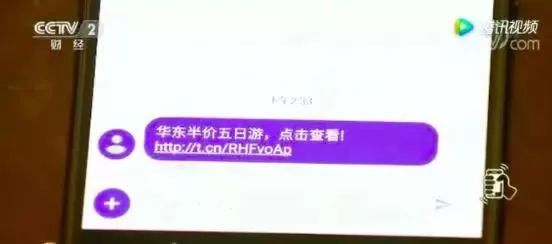

两台手机,被攻击的“用户手机”(图左)和“攻击者手机”(图右)。“用户手机”收到攻击者发来的短信,当用户点击短信中的链接:

用户在自己的手机上看到的是一个抢红包页面:

没想到的是,这个时候,“攻击者手机”已经克隆了该“用户手机”的支付宝账户,账户名用户头像完全一致,两台手机看上去一模一样。

那么“攻击者手机”能不能正常的消费呢?记者到商场进行了简单的测试。

通过克隆来的二维码,“攻击者手机”在商场轻松地扫码消费成功。记者在被克隆“用户手机”上看到,这笔消费已经悄悄出现在支付宝账单中。

因为小额的扫码支付不需要密码,一旦中了克隆攻击,攻击者就完全可以用自己的手机,花别人的钱。

腾讯安全玄武实验室研究员王永科表示,攻击者可以在他的手机上完全地操作账户,包括查看隐私信息,甚至还可以盗用里面的钱财。

来看视频演示

来看视频演示

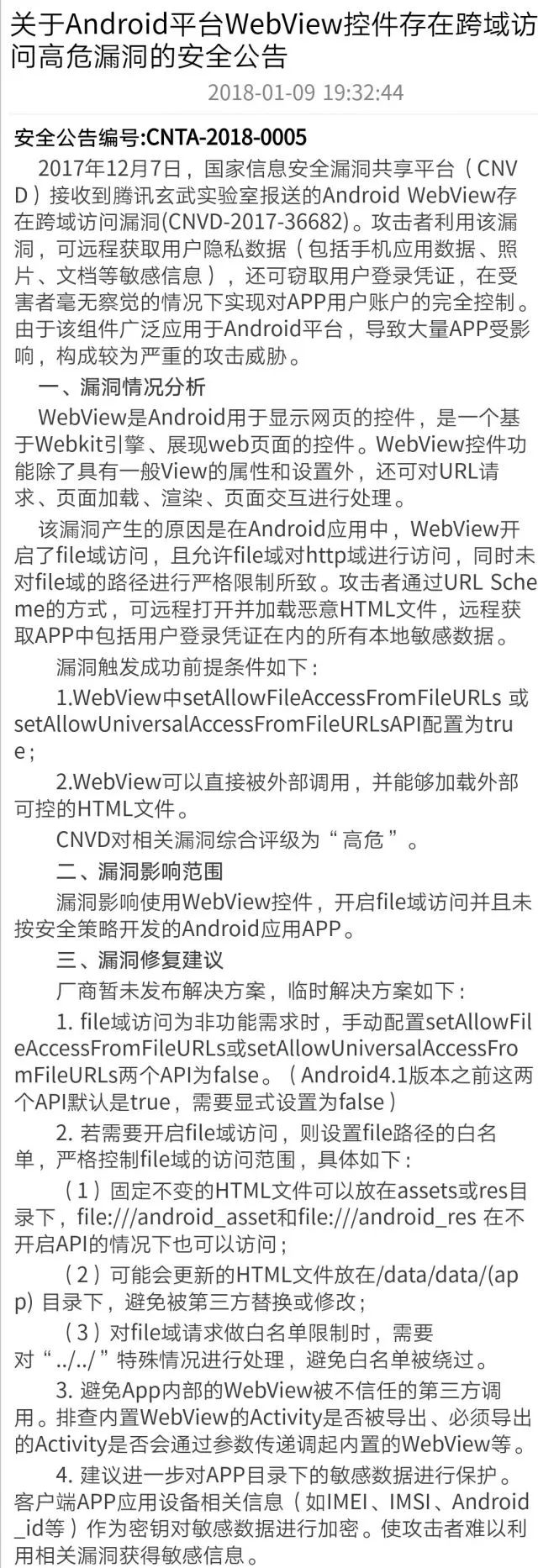

实际上,是由于安卓手机系统的一个WebView控件存在高危漏洞,而这个WebView控件广泛应用于android平台,导致大量APP受影响,构成较为严重的攻击威胁。

有网友问:什么是WebView控件?

嗯,鉴于这个太专业,小编先给你一个“小白”的回答:所谓控件,你就理解成在安卓系统中编程序用到的一个基础的“工具”吧。在安卓手机上使用的很多APP,都必须要用到这个工具,由于这个工具存在着“克隆”漏洞,所以这些APP就都存在安全威胁啦。。。所以,这个漏洞被称为“应用克隆”漏洞。

以下为专业、准确的解读,看不懂的可以绕道:

腾讯安全玄武实验室负责人于旸介绍,攻击者完全可以把与攻击相关的代码,隐藏在一个看起来很正常的页面里面,你打开的时候,你肉眼看见的是正常的网页,可能是个新闻,可能是个视频、可能是个图片,但实际上攻击代码悄悄的在后面执行。

有时候,点开链接还可能看起来是一款常用APP的推广页面:

现场展示:用户点击一下短信中的链接,看起来是打开了一个正常的携程页面,此时攻击者已经完整的克隆了用户。个人隐私信息,这个账户都可以查看到的。

专家表示,只要手机应用存在漏洞,一旦点击短信中的攻击链接,或者扫描恶意的二维码,APP中的数据都可能被复制。

目前,“应用克隆”这一漏洞只对安卓系统有效,苹果手机则不受影响。

“应用克隆”有多可怕?

腾讯相关负责人比喻:“这就像过去想进入你的酒店房间,需要把锁弄坏,但现在的方式是复制了一张你的酒店房卡,不但能随时进出,还能以你的名义在酒店消费。”

“应用克隆”的可怕之处在于:和以往的木马攻击不同,它实际上并不依靠传统的木马病毒,也不需要用户下载“冒名顶替”常见应用的“李鬼”应用。

所以,和过去的攻击手段相比,克隆攻击的隐蔽性更强,更不容易被发现。因为不会多次入侵你的手机,而是直接把你的手机应用里的内容搬出去,在其他地方操作。 和过去的攻击手段相比,克隆攻击的隐蔽性更强,更不容易被发现。

该怎么修复?

由于对该漏洞的检测无法自动化完成,必须人工分析,玄武实验室无法对整个安卓应用市场进行检测,所以希望更多的APP厂商关注并自查产品是否仍存在相应漏洞,并进行修复。

据了解,CNVD去年12月10号向漏洞涉及的27家App企业发送漏洞安全通报,同时提供了修复方案。

普通用户如何防范?

1、 要关注官方的升级,包括你的安卓操作系统和手机应用,有小红点出来时一定要及时升级。(目前支付宝、饿了么等主流APP已主动修复了该漏洞)。只需用户升级到最新版本,大部分的应用就可以避免克隆攻击。

2、 谨慎点击别人发给你的短信链接。

3、 不要出于好奇去扫描不太确定的二维码。

来源/珠海网警巡查执法ID:zhga_wj

责任编辑/孟鑫

编辑/杨圣爱

以上是关于@珠海网民 赶紧修补安卓手机“应用克隆”重大安全漏洞!的主要内容,如果未能解决你的问题,请参考以下文章