利用Accounting消息轻松实现单点登录

Posted MINJUN

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了利用Accounting消息轻松实现单点登录相关的知识,希望对你有一定的参考价值。

以下为大家介绍一种新的RSSO解决方案,Radius Single Sign-on的好处是可以通过802.1X的accounting获取用户名与IP的绑定关系,只需要在办公网开启802.1X认证,这样SSO就不仅域用户,可以获取到所有支持802.1X认证的终端信息,包括手机,平板电脑等,网络接入也随着802.1X的开启更加安全。

我使用到的设备为FortiWlC无线控制器提供无线802.1X认证,FortiAuthenticator提供Radius认证及Accounting代理功能,FortiGate防火墙

1. 首先在FortiWLC上开启无线802.1X认证功能

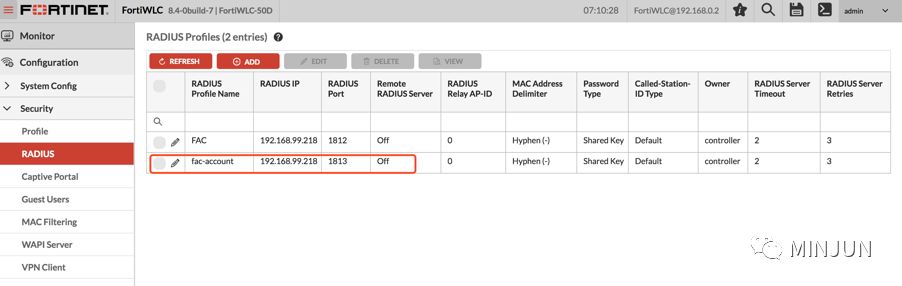

2. 配置accounting profile使用1813端口,并将报文送给FortiAuthenticator

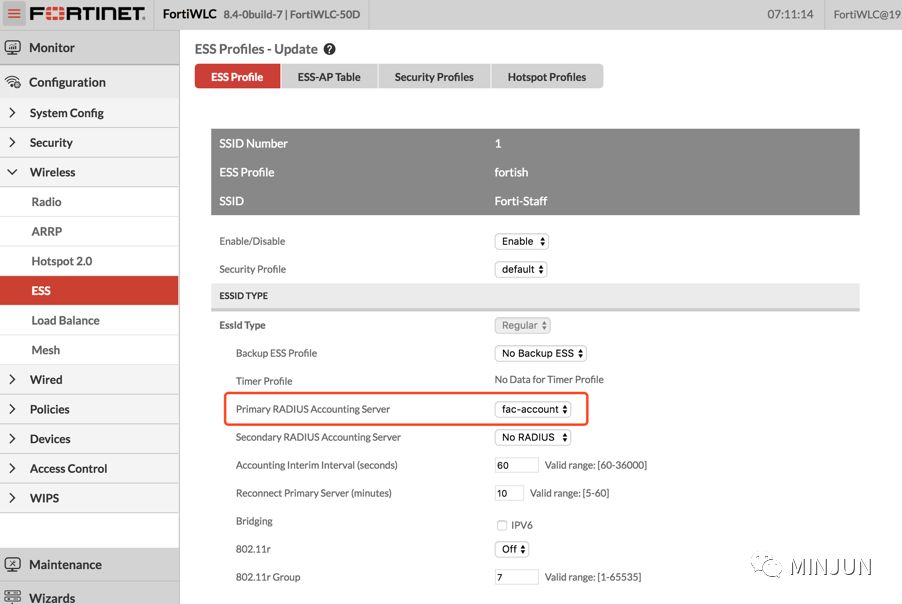

3. 在ESS Profile上挂上accouting profile

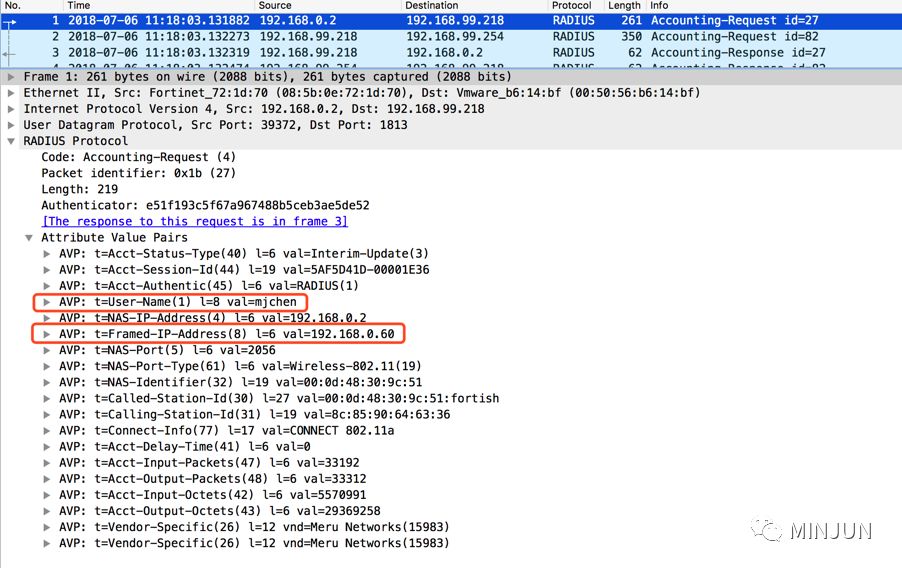

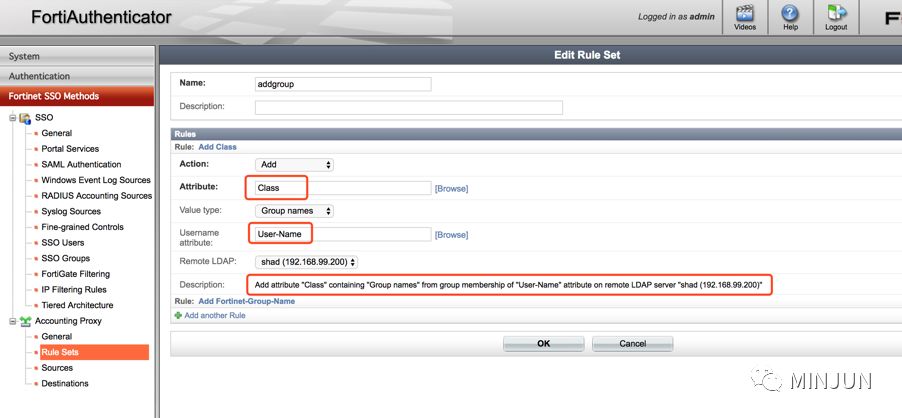

5. 由于报文中并不携带用户组字段,我们需要通过Accounting Proxy为accouting报文增加组信息,我们通过User-Name字段去LDAP上查找用户组的方式,自动为用户增加用户组字段,这个操作是为了让防火墙上更好的基于用户组的控制

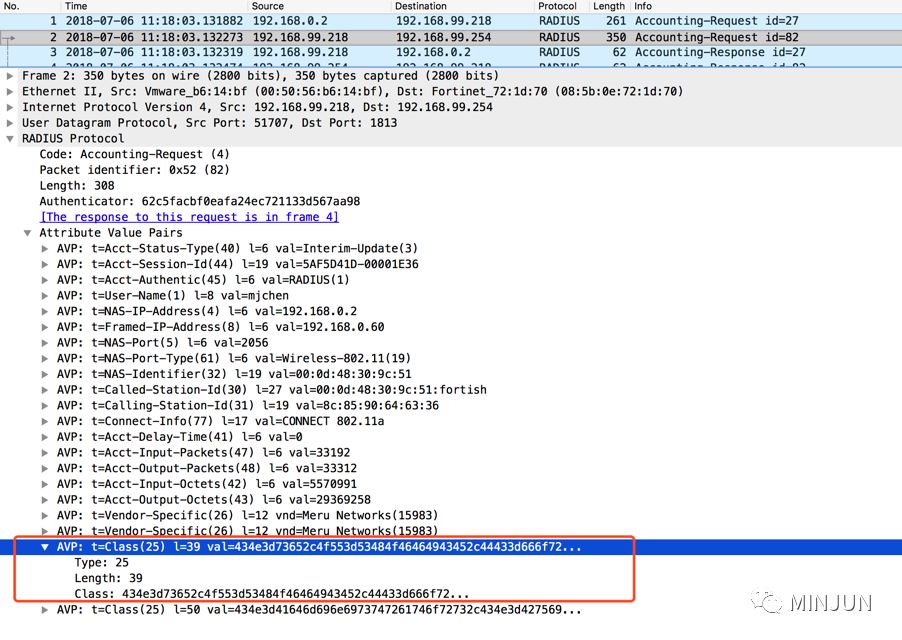

6. 配置完成后,FAC送给FortiGate的accounting报文中会增加class字段,class字段为16进制

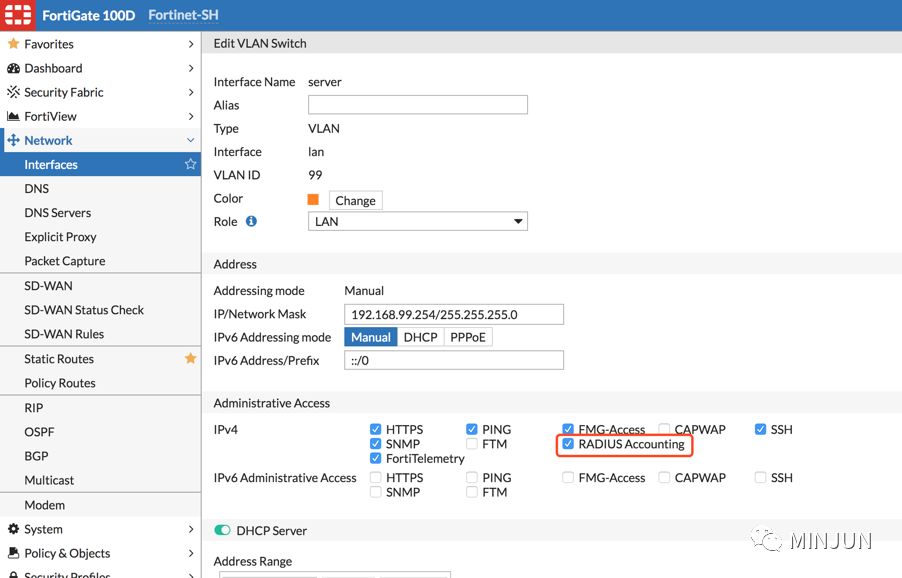

7. 在FortiGate的接口上开启accounting报文的接受功能

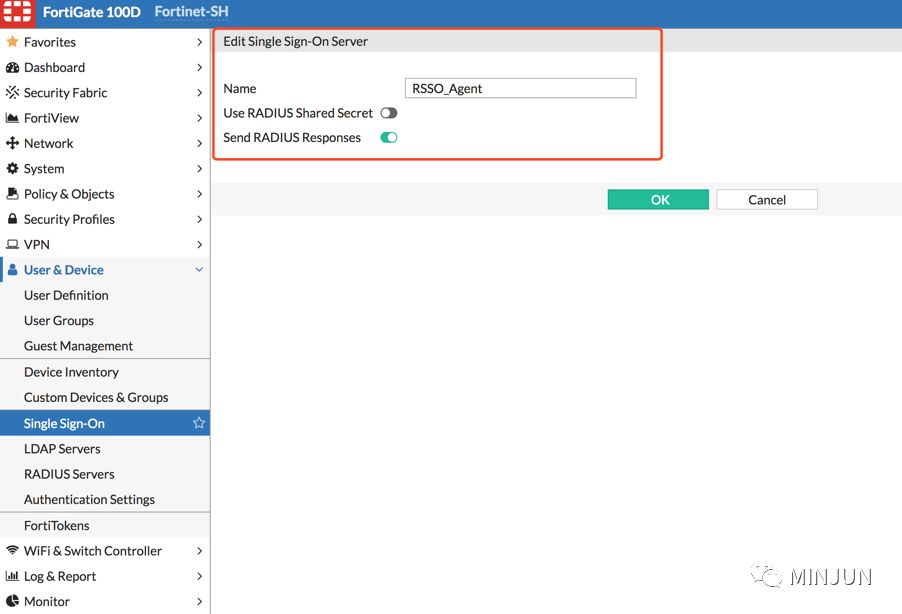

8. 新建RSSO的Profile

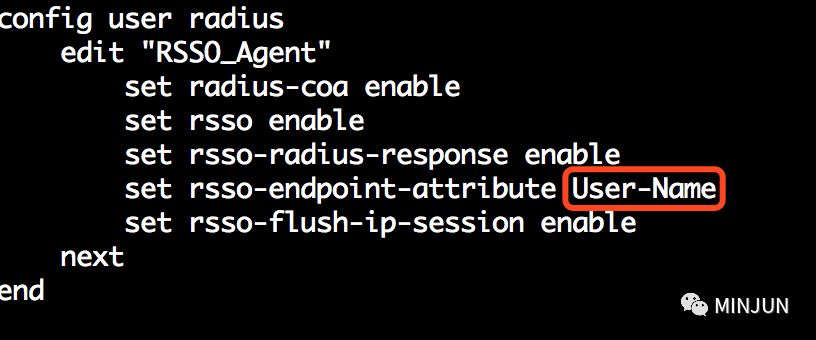

9. 将RSSO endpoint attribute 改为User-Name,默认使用Calling-Station-id字段

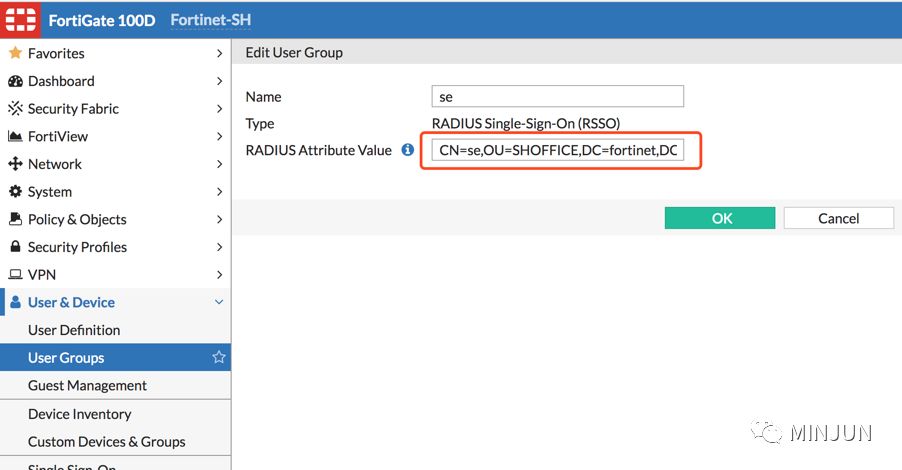

10. 新建RSSO用户组,配置LDAP的组信息,RSSO组配置后,就可以实现基于用户组的访问控制策略

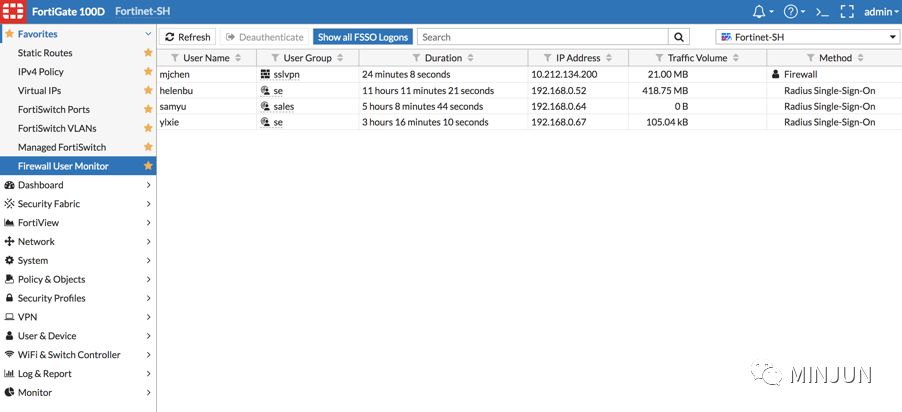

11. 防火墙上看到的RSSO用户信息,用户与组都能正确识别

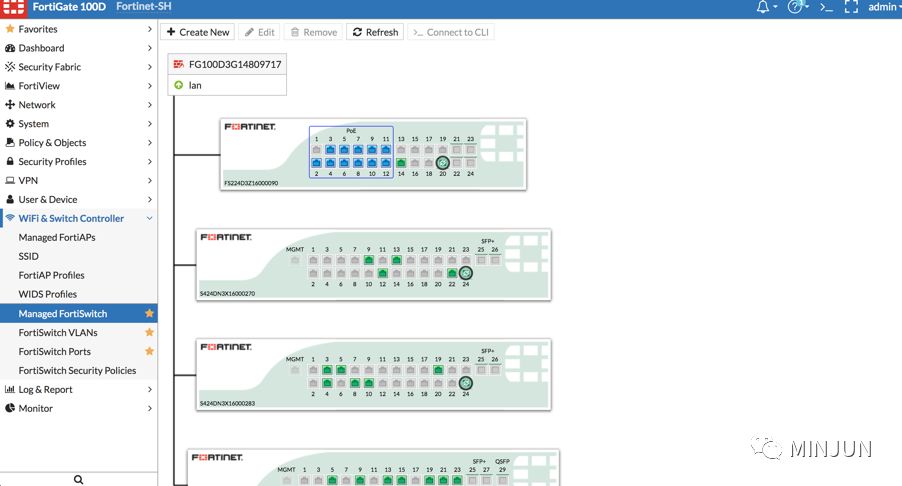

经过这些配置基本上就大功告成了,顺便提一下Fortinet的有线802.1X解决方案,通过FortiGate上管理的FortiSwitch轻松实现有线的802.1X,并且FortiSwitch可以基于三层的形式与FortiGate建立FortiLink,就是FortiGate与FortiSwitch之间有其他品牌的设备也没关系。

配置802.1Xprofile

应用802.1X profile功能即可

以上可以通过Fortinet的解决方案轻松实现。

以上是关于利用Accounting消息轻松实现单点登录的主要内容,如果未能解决你的问题,请参考以下文章