Log4j 漏洞还没收拾完,新漏洞又来了……

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Log4j 漏洞还没收拾完,新漏洞又来了……相关的知识,希望对你有一定的参考价值。

参考技术A闹得沸沸扬扬的Apache Log4j 2 被曝存在“核弹级”漏洞从被发现到现在已经过去了十几天,据说全球有近一半企业都受到了影响。

大批研发和安全人员为此深夜加班修 Bug,直到今天

Log4j 漏洞的修复工作还在进行中,然而新的漏洞又出现了。

据云安全供应商 Wiz 报告,微软 Azure 应用服务中存在一个名为“NotLegit”的漏洞——该漏洞将影响所有通过“本地 Git”部署的 php、Node、Ruby 和 Python 应用。

Wiz 方面将该漏洞称为“NotLegit”,自 2017 年 9 月以来便一直存在,很可能已被利用。Wiz 指出,唯一不受“NotLegit”漏洞影响的是基于 IIS 的应用,具体影响范围包括:

自 2017 年 9 月以来,在 Azure 应用服务中使用“本地 Git”部署的所有 PHP、Node、Ruby 和 Python 应用;

从 2017 年 9 月起,在应用容器中创建或修改文件后,使用 Git 源代码部署在 Azure 应用服务中的所有 PHP、Node、Ruby 和 Python 应用;

微软在了解问题严重性后很快便采取了相关必要措施。Azure 应用服务团队进行深入调查找到了根结所在,随后为大部分受影响客户修复应用,并在 2021 年 12 月 7 日至 15 日之间通过邮件通知所有仍然暴露的客户。

No.1

因为Log4j漏洞涉及范围广,让不少不了解相关技术的人也知道了安全漏洞这个概念。对于技术开发和安全人员来说,安全漏洞问题其实是非常常见的,也已经成为了一个重要的课题。

常见的安全漏洞主要有以下这些:

SQL注入

web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,在管理员不知情的情况下实现非法操作,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步得到相应的数据信息。

失效的身份认证

应用中负责认证和会话管理的部分没有正确实现,使得攻击者得以泄露密码,口令或令牌,进而可能获取其他用户的身份。

敏感数据泄露

攻击者不是直接攻击密码,而是在传输过程中或从客户端(例如:浏览器)窃取密钥、发起中间人攻击,或从服务器端窃取明文数据。这通常需要手动攻击。通过使用图形处理单元(GPU),早前检索的密码数据库可能被暴力破解。

越权访问

越权访问(Broken Access Control,简称BAC)是Web应用程序中一种常见的漏洞,由于其存在范围广、危害大,被OWASP列为Web应用十大安全隐患的第二名。

安全性错误配置

攻击者能够通过未修复的漏洞、访问默认账户、不再使用的页面、未受保护的文件和目录等来取得对系统的未授权的访问或了解。

XSS跨站脚本攻击

XSS漏洞出现在当web页面包含不可信的数据,却没有合适的验证手段来找到它的时候。XSS使得攻击者能够在受害者的浏览器中执行脚本,从而劫持会话,或重定向到恶意站点。

其实安全问题出现的原因远远不止上述这些,在互联网时代,网络安全问题远比我们想象的要严峻得多。

No.2

随着互联网的发展和普及,网络在给我们生活带来极大便利的同时,也给我们留下了隐私数据泄露、电脑病毒传播等诸多问题,因此不仅仅从个人还是企业的角度来讲,网络安全的相关问题都是重中之重。

企业招聘到合适的安全测试人才相当不易,并非IT企业的招聘要求苛刻,实际情况是大量求职人员受专业技能限制而无法满足企业需求。

安全测试工程师工作的重点在于对企业信息化建设和维护,其中包含技术及管理等方面的工作,工作相对稳定,随着项目经验的不断增长和对行业背景的深入了解,掌握企业核心网络架构、安全技术,具有不可替代的竞争优势。

「屋漏偏逢连夜雨」,Log4j 漏洞还没忙完,新的又来了

整理 | 郑丽媛、禾木木

出品 | CSDN

这几天,Apache Log4j 2 绝对是众多 Java 程序员提到的高频词之一:由于 Apache Log4j 2 引发的严重安全漏洞,令一大批安全人员深夜修 Bug、打补丁。此次漏洞更是因为其触发简单、攻击难度低、影响人群广泛等特点,被许多媒体形容为“核弹级”漏洞。

自 12 月 9 日 Apache Log4j 2 漏洞曝光以来,尽管各大企业都为此紧急引入了保护机制,但黑客依旧在想法设法绕过限制利用漏洞。

据研究人员称,著名的勒索软件团伙 Conti 已经扩大了利用 Apache Log4j 漏洞的力度,很可能将这一广泛存在的缺陷视为新一波攻击的基础。

网络安全公司 Qualys 和 AdvIntel 的研究人员称,他们观察到 Conti 最近几天利用 Log4j 日志记录软件中的关键漏洞而进行的活动。

Qualys 的恶意软件威胁研究主管 Travis Smith 在一封邮件中表示,Qualys 已经观察到试图进行的勒索软件攻击,并且其中有一些已经成功了,袭击的细节还没有透露。

与此同时,调查结果表明 Conti 已经围绕 Log4Shell 漏洞组装了完整的攻击链,并发起了初步攻击尝试。目前为止,还没有公开披露由 Log4j 漏洞引起的成功勒索软件漏洞。

然而,不仅仅是一波又一波的漏洞,被勒索软件团伙的高度关注,就是前一波漏洞还没忙完,新的漏洞又出现了!据云安全供应商 Wiz 报告,微软 Azure 应用服务中存在一个名为“NotLegit”的漏洞——该漏洞将影响所有通过“本地 Git”部署的 PHP、Node、Ruby 和 Python 应用。

漏洞自 2017 年 9 月便一直存在

微软旗下的 Azure 应用服务是一个基于云计算、用于托管网站和 Web 应用的平台,因其易于使用,颇受企业及开发者的欢迎:用户需先选择支持的编程语言和操作系统,再使用 FTP、SSH 或通过从 Git 服务(如 GitHub 或私有 Git 存储库)中提取源代码在 Azure 托管的服务器上部署即可。部署成功后,所有人都可以在 .azurewebsites.net 域中访问该应用。而本次 Wiz 研究团队发现的漏洞就是在部署这一步。

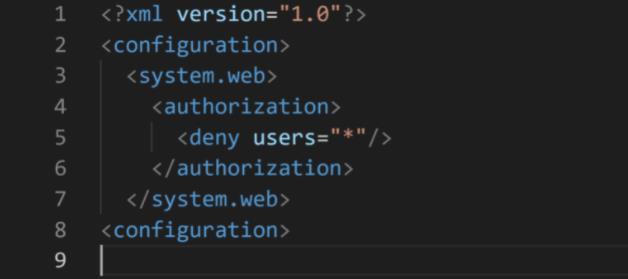

一般而言,当开发者将 Git 存储库部署到 Web 服务器和存储桶时,是不会上传 .git 文件夹的,因为其中包含源代码、开发者邮件和其他敏感数据。但 Azure 应用服务有个奇怪的设定:当应用通过“本地 Git”(在 Azure 应用服务容器内启动本地 Git 存储库,即可将代码直接推送到服务器)部署至 Azure 应用服务时,其 Git 存储库是在所有人都可以访问的公开访问目录 (/home/site/wwwroot) 中创建的。为了保护其敏感数据不会暴露,微软会在限制公共访问的 .git 文件夹中添加一个“web.config”文件,只可由微软的 IIS 网络服务器处理。

但 Wiz 研究团队发现,这一措施只对同样用 IIS 部署的 C# 或 ASP.NET 应用有效,对部署在不同 Web 服务器(如 Apache、Nginx、Flask 等)中的 PHP、Node、Ruby 和 Python 应用则有一个 Bug:这些 Web 服务器无法处理“web.config”文件,导致攻击者只要从目标应用中获取“/.git”目录,就可以检索其源代码,应用开发者也就面临信息泄露的风险。

Wiz 方面将该漏洞称为“NotLegit”,自 2017 年 9 月以来便一直存在,很可能已被利用。Wiz 指出,唯一不受“NotLegit”漏洞影响的是基于 IIS 的应用,具体影响范围包括:

-

自 2017 年 9 月以来,在 Azure 应用服务中使用“本地 Git”部署的所有 PHP、Node、Ruby 和 Python 应用;

-

从 2017 年 9 月起,在应用容器中创建或修改文件后,使用 Git 源代码部署在 Azure 应用服务中的所有 PHP、Node、Ruby 和 Python 应用;

为了评估“NotLegit”暴露的可能性,Wiz 研究团队还为此创建了一个具有该漏洞的 Azure 托管网站进行测试,结果在 4 个小时内发现了 5 个不同的攻击者访问了暴露的源代码和 .git 文件。Wiz 对此表示:“这种漏洞的利用方法极其简单、常见,且正被积极利用。”

(Wiz 还放了个小彩蛋:微软的 web.config 文件其实有一处拼写错误,使配置标记未正确关闭,导致 IIS 无法解析。巧的是,这个错误正好阴差阳错地阻止了攻击者对整个目录的访问......)

微软已采取相关措施

发现“NotLegit”后,Wiz 在 2021 年 10 月 7 日向微软报告此事,而微软在了解问题严重性后很快便采取了相关必要措施。Azure 应用服务团队进行深入调查找到了根结所在,随后为大部分受影响客户修复应用,并在 2021 年 12 月 7 日至 15 日之间通过邮件通知所有仍然暴露的客户。微软为此采取的具体措施包括:

-

更新了所有 PHP 图像,禁止将 .git 文件夹作为静态内容提供,以作为深度防御措施。

-

通知因激活本地部署而受到影响的客户,并提供有关如何缓解问题的具体指导,还通知了将 .git 文件夹上传到内容目录的客户。

-

更新了安全建议文档,增加了有关保护源代码的部分,还更新了本地部署的文档。

“并非所有本地 Git 用户都受到影响。”微软补充道:“只有部署在基于 Linux 的 Azure 服务器上的应用会受到影响,那些托管在 Windows Server 系统上的应用,因为在基于 IIS 的环境中运行,所以不会受到漏洞影响。”

为感谢 Wiz 发现这一漏洞,微软还向 Wiz 提供了 7500 美元的赏金——Wiz 计划将其全额捐赠。

最后,如有近期收到微软邮件通知的 Azure 用户,最好尽快根据指导修复漏洞,以避免造成信息泄露。

参考链接:

https://msrc-blog.microsoft.com/2021/12/22/azure-app-service-linux-source-repository-exposure/

https://www.wiz.io/blog/azure-app-service-source-code-leak

https://venturebeat.com/2021/12/22/log4j-flaw-gets-big-attention-from-ruthless-ransomware-gang/

以上是关于Log4j 漏洞还没收拾完,新漏洞又来了……的主要内容,如果未能解决你的问题,请参考以下文章