浅谈CSRF原理与案例

Posted 无尾熊安全

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了浅谈CSRF原理与案例相关的知识,希望对你有一定的参考价值。

无尾熊安全

浅析csrf原理

一、跨站请求伪造(CSRF):

1.1 CSRF解释:

CSRF跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。尽管听起来像跨站脚本(XSS),但它与XSS非常不同,XSS利用站点内的信任用户,而CSRF则通过伪装来自受信任用户的请求来利用受信任的网站。与XSS攻击相比,CSRF攻击往往不大流行(因此对其进行防范的资源也相当稀少)和难以防范,所以被认为比XSS更具危险性

1.2 CSRF案例:

通俗来讲就是就是我用“无尾熊”的账号冒充“管理员”账号进行管理员修改密码的操作,如果没有Referer校验(简单理解是否为服务端校验管理员发起修改密码的url),或者token信息(简单理解为token是session的一部分,不同的任务会有不同的session),就会修改管理员密码成功,达到自己不能达到的操作

简单来说就是无尾熊修改管理员账号

二、构造poc对管理员用户文件下载

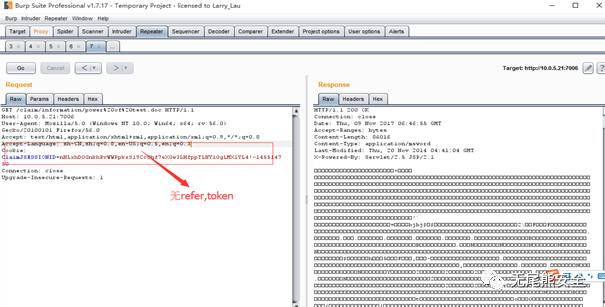

2.1 初步判断是否有存在csrf,查看存在Rerfer去掉Refer返回包信息

存在Referer的情况下返回包信息:

不存在Referer的情况下返回包信息:

发现存在不存在Referer对返回包无影响,初步判定为存在CSRF

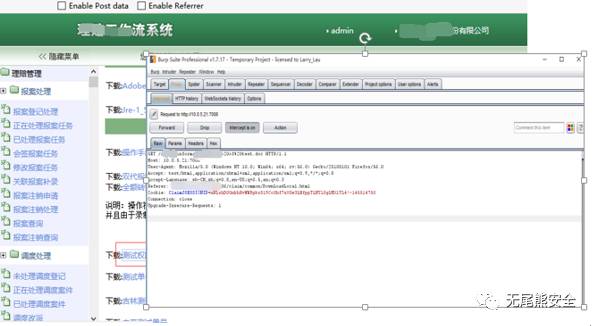

2.2 截取数据包

Engagementtools--->Generate CSRF Poc保存段表单代码到本地

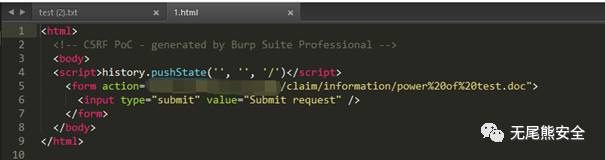

2.3 生成下图poc

2.4 切换用户打开本地的poc,点击Submit request,触发构造的表单,下载XXX.word,证明CSRF成功!

下载的word文件内容:

三、总结

个人感觉CSRF比较鸡肋,运用其起来需要对网站框架有一定了解才能构造poc,但是CSRF危害又巨大,如果了解网站细节,可以结合点击劫持,iframe注入诱击管理员进行用户、文章删除甚至添加用户等危险操作。

==================================================

文章中有任何理解错误问题请及时告诉我,感激不尽!

欢迎关注无尾熊安全!

以上是关于浅谈CSRF原理与案例的主要内容,如果未能解决你的问题,请参考以下文章