XSS配合CSRF

Posted SpaceNight

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了XSS配合CSRF相关的知识,希望对你有一定的参考价值。

XSS配合CSRF

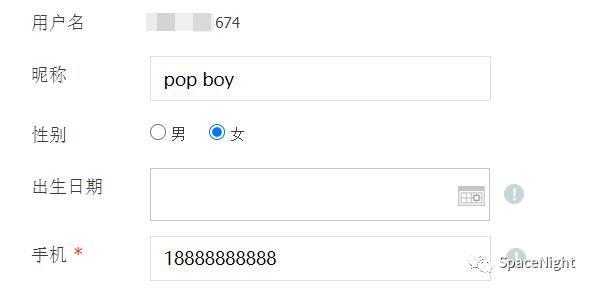

前排看了某师傅的XSS配合CSRF的文章,自己也想尝试一下,这不这天正巧在某电子商城处就遇到了这个漏洞。首先在个人用户信息这里存在XSS漏洞。

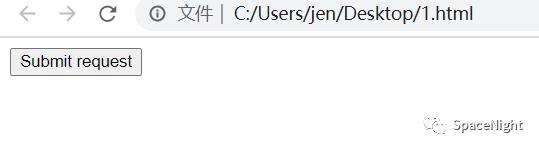

接着可以测试一下CSRF,如果网站没有Token确认用户的身份的话,那么是可以达到CSRF攻击的。使用burp的csrf poc生成工具。并且把里面的代码复制下来到,转换为html的文件。这里是把打算把对方的用户名和昵称和手机号码进行修改

这里登陆进入第二个用户的账号中。并且假设现在有人把CSRF的POC发过来了,诱惑力很大,那pop boy用户就点击了这个页面并且按下了CSRF POC的按钮

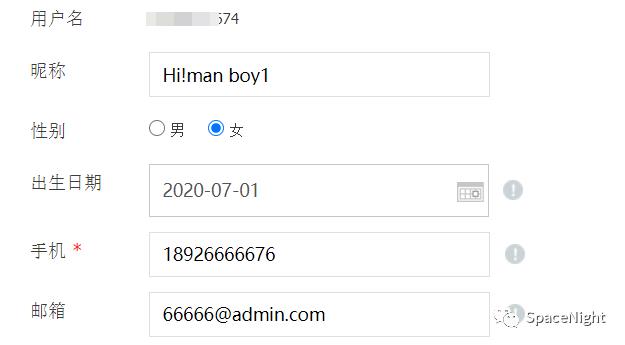

点击之后那么对方的信息就会被修改了,但是对方并没有自己去修改自己的信息,而且别人通过CSRF这个漏洞,自己点击了CSRF漏洞的POC达到了未经过本用户的认证就可以修改信息。

那么既然是可以修改别人的信息,而且存在XSS漏洞的话,就可以通过把别人的昵称修改为XSS的Payload获取对方的COOKIE来获取对方的登陆凭证。现在模拟攻击者这里修改自己的昵称为XSS的Payload。

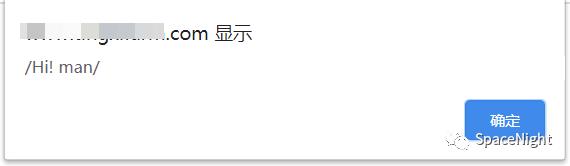

接着抓包,生成CSRF的POC,然后再次模拟发送给刚刚的第二个用户,让用户点击这个CSRF的POC。用户点击了之后就直接弹窗了。这个COOKIE有点搞笑,直接就是用户名和昵称组成的。

接着就可以通过修改XSS Payload来修改别人的信息为XSS的payload,然后再通过XSS平台接收到COOKIE即可。

以上是关于XSS配合CSRF的主要内容,如果未能解决你的问题,请参考以下文章