西海数据丨推荐 非对称加密算法DH,RSA

Posted NoSQLt

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了西海数据丨推荐 非对称加密算法DH,RSA相关的知识,希望对你有一定的参考价值。

每天一点小知识:新版NoSQLt服务器配置完毕后,可以在看门狗上直接点击重启服务器,不必先退出服务,再启动服务器。

非对称加密算法

特点:

发送方和接收方均有一个密钥对(公钥+私钥),其中公钥传播,私钥自己保存,不需要传播

私钥不需要传播的特性解决了对称加密算法中密钥传播的困难(这个困难一般通过线下传递可以解决)

加密安全性极高,只用于一些电子商务网站,加解密速度远低于对称加密

一般情况下,为了解决非对称加密算法加解密速度低的问题,采用非对称加密(使用公钥+私钥对对称加密的密钥进行加解密)+对称加密(加解密数据)相结合的方式。

常见算法:

DH(非对称加密的基石)

RSA(非对称加密的经典,除了可用于非对称加密,也可用于数字签名,RSA--155(512位密钥)已被破解)

DH(仅能用于密钥分配,不能加解密数据)

实现方式:

JDK(密钥长度:512~1024中的64的整数倍)

几个概念:

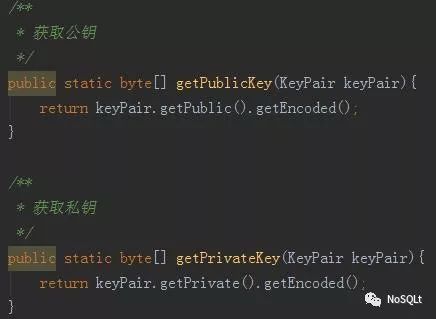

密钥对:公钥+私钥

本地密钥:对称加密的密钥

整个流程:

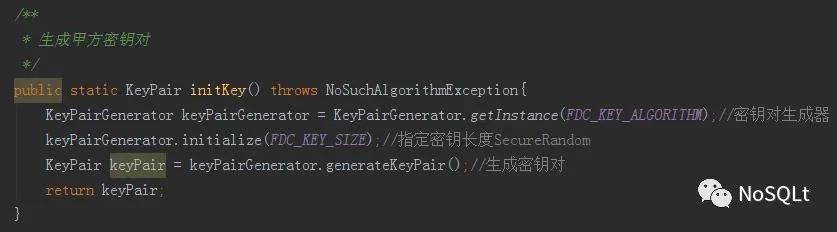

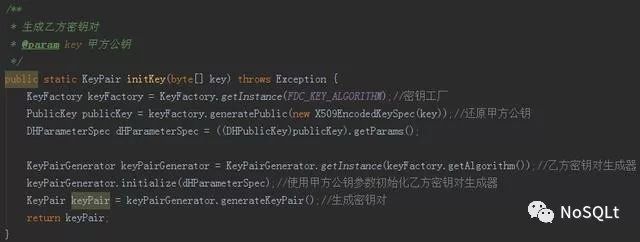

1)甲乙双方初始化各自的密钥对

甲方构建出密钥对keyPair1-->乙方使用甲方的密钥对中的公钥publicKey1构建出自己的密钥对keyPair2

2)甲乙双方构建各自的本地密钥

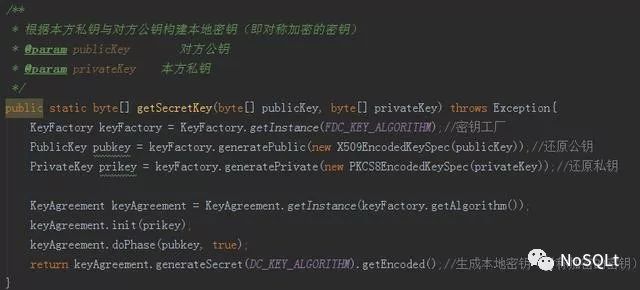

甲方使用自己的私钥privateKey1+乙方的公钥publicKey2构建出自己的本地密钥key1

乙方使用自己的私钥privateKey2+甲方的公钥publicKey1构建出自己的本地密钥key2

最后会发现key1==key2,这两个本地密钥将会是接下来对对称加密所使用的密钥

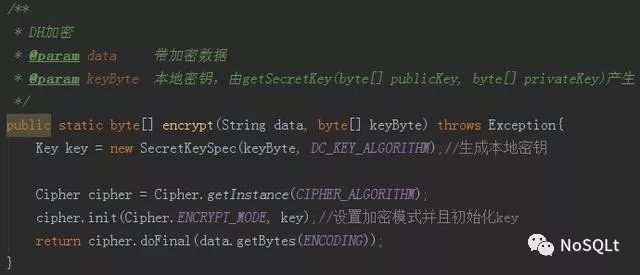

3)发送方(甲方或乙方均可)使用本地密钥+对称加密算法对待加密数据进行加密,传递给接收方

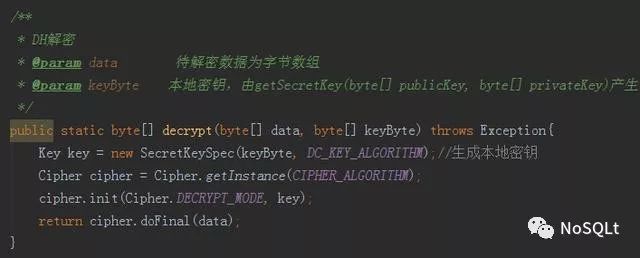

4)接收方使用本地密钥+对称加密算法对待解密数据进行解密

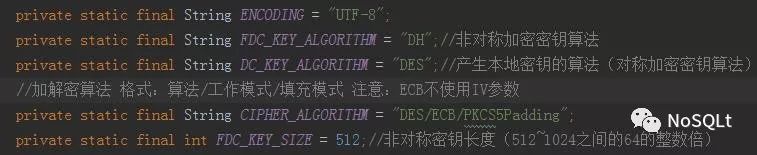

使用的常量

注意这里使用的堆成加密算法是DES,不知道为什么在我本地,使用AES是不行的,有知道的大神可以私信或者评论告诉我

RSA(最经典的非对称加密算法)

特点:

使用一套密钥即可完成加解密(与DH不同)

与DH不同的第二点是,RSA自己可以完成加解密,而DH需要依赖于对称加密算法

公钥加密,私钥解密或者私钥加密,公钥解密

公钥长度远小于私钥长度

加解密流程:

1)发送方(假设为甲方)构建密钥对,自己保留私钥,将公钥发送给接收方(假设为乙方)

2)甲方使用密钥对消息进行加密,乙方使用公钥对消息解密(“私钥加密,公钥解密”)或者乙方使用公钥对消息进行加密,甲方使用私钥对消息解密(“公钥加密,私钥解密”)

注意:公钥加密方式存在安全隐患,如果需要更加安全的方式,就需要甲乙双方均存一份密钥对,仅仅使用“私钥加密,公钥解密”的方式,这种方式与DH类似,但是不同,在DH中甲乙双方各自保留着自己的公钥+私钥,而更安全的RSA是甲乙方法均保存着自己的私钥与对方的公钥,这是RSA与DH的第三点不同。

实现方式:

JDK(工作模式只有ECB,填充方式可以采用PKCS1Padding,没有PKCS5Padding,密钥长度:512~65536(64的整数倍))

这里我就不再贴代码了,我就讲一下在实际工作中最严格的使用方法

一般在工作中使用RSA进行加解密的时候,还会配合使用到数字签名,之前其实我也一直是晕晕乎乎的,不知道怎么使用,下面是使用流程:

1)消息发送者产生一个密钥对(假如是:甲私钥+甲公钥),然后将甲公钥发送给消息接收者

2)消息接受者产生一个密钥对(假如是:乙私钥+乙公钥),然后将乙公钥发送给消息发送者

3)消息发送者使用消息摘要算法对原文进行加密(加密后的密文称作摘要)

4)消息发送者将上述的摘要使用私钥加密得到密文1--这个过程就被称作签名处理,得到的密文1就被称作签名(注意,这个签名是名词)

5)消息发送者将原文使用消息接受者的公钥(也就是乙公钥)进行加密生成密文2并与密文1一起发给消息接收者

6)消息接收者使用甲公钥对密文1(即签名)进行解密,得到摘要值content1

7)消息接收者使用自己的私钥对密文2进行解密,得到摘要值content2

8)消息接收者使用与消息发送者相同的消息摘要算法对content2进行加密,得到摘要值content3

9)比较content1是不是与content3相等,若相等,则说明消息没有被篡改(消息完整性),也说明消息却是来源于上述的消息发送方,并且消息的内容也不能被外界看到(因为其他人是无法伪造签名的,这就完成了“抗否认性”和“认证消息来源”),我估计有人会蒙圈,其实我刚开始也有点蒙圈,必须慢慢看,在慢慢理解,有什么不明白的可以评论,相互学习

以上是关于西海数据丨推荐 非对称加密算法DH,RSA的主要内容,如果未能解决你的问题,请参考以下文章