超过4000台Elasticsearch服务器被POS恶意软件感染

Posted MottoIN

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了超过4000台Elasticsearch服务器被POS恶意软件感染相关的知识,希望对你有一定的参考价值。

前情提要

Kromtech公司的安全人员最近在研究互联网上暴露的大量可公开访问的Elasticsearch(ES)节点的问题,发现了一些可疑的指标,其中有一些文件与AlinaPOS和JackPOS恶意软件有关。

Jack POS是一个POS终端恶意软件,作用是从计算机内存中试图读取信用卡的细节信息;

Alina 是一个知名的POSRAM擦除器,第一次被发现是在2012年10月份。

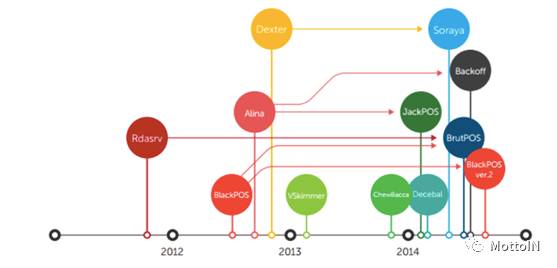

JackPOS和Alina都是POS终端恶意软件,试图从计算机内存中读取信用卡信息,根据计算机运行的内存的不同版本,适用不同的技术。这类恶意软件在2012年开始流行起来:

2014年,POS终端恶意软件家族图谱图如下所示:

如今,情况变得更糟了。

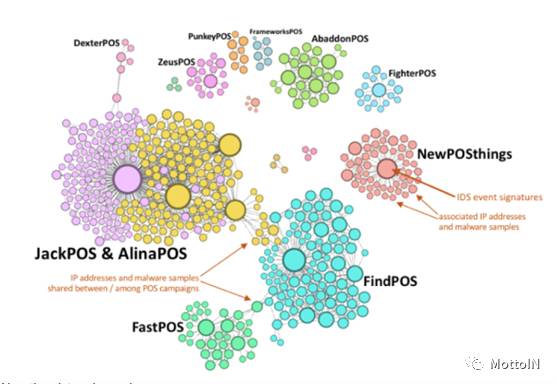

最近,我们开始寻找这类恶意软件的任何服务器上发现的文件样本和更新。

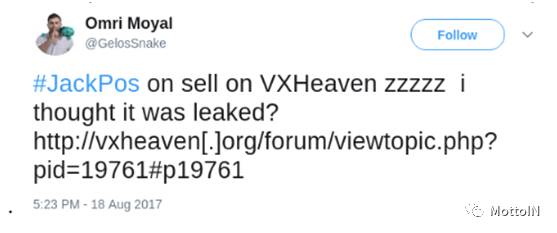

令我们吃惊的是,新版本的恶意软件正在网上公开发售:

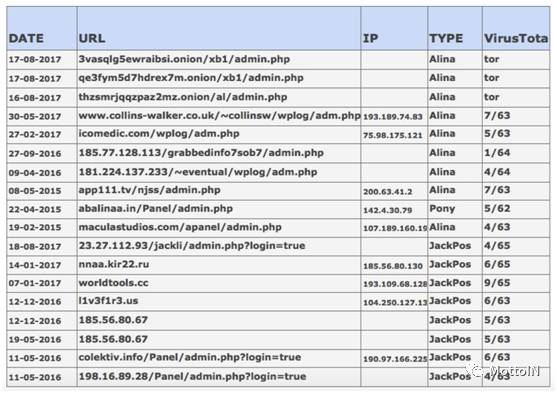

在cybercrime-tracker(网络犯罪追踪)站点上搜索Alina的新样本类型【https://cybercrime-tracker.net/index.php?search=alina】,并使用VirusTotal对样品进行检测,结果发现主流的杀毒引擎对这类恶意软件的检测率较低,如下图所示:

即使是比较老的(C&C)服务器托管网站,由于没有足够的信息,VirusTotal URL扫描仪的检测结果也不理想:

为什么会发生这种事?

对于互联网上的暴露的、缺乏有效认证的Elasticsearch服务器,攻击者能够完全掌握这些实例的控制权,类似与管理员一样,允许攻击者隐藏资源利用、远程代码执行、彻底销毁以前保存的数据。

在这里案例中,有一群部署在AWS上的 ElasticSearch实例被攻击者恶意使用了。此外,每个受感染的ES服务器也是一个更大的POS僵尸网络的一部分,POS恶意软件客户端负责收集、加密和传输从POS终端、RAM内存或受感染的Windows机器中窃取的信用卡信息。

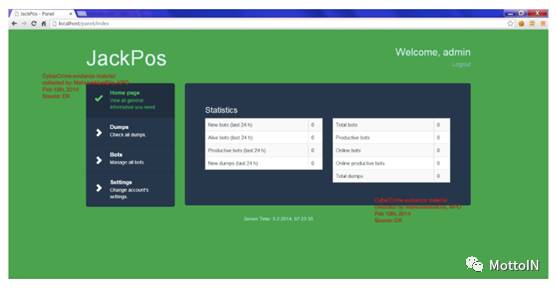

POS终端恶意软件之前的C & C接口如下图所示:(来源-http://blog.malwaremustdie.org/2014/02/cyber-intelligence-jackpos-behind-screen.html)

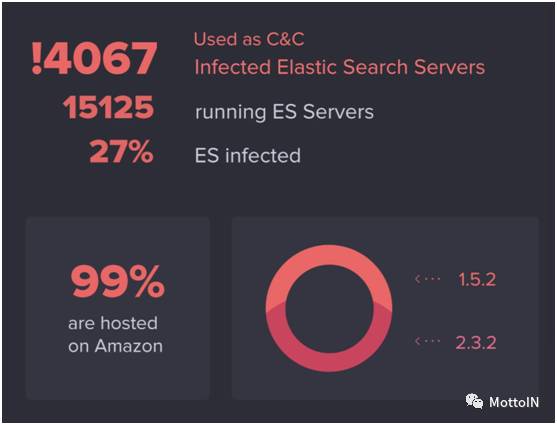

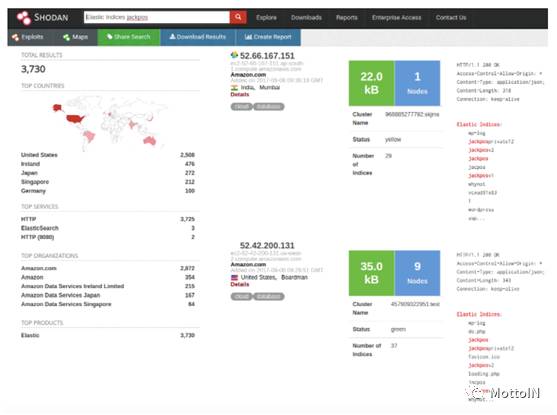

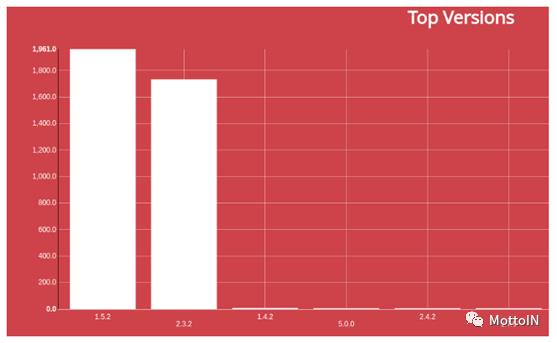

使用Shodan(检查互联网上有多少ES系统具有相似的被感染的特征。结果显示,截至9月12日,有近4000台被感染的ElasticSearch服务器,其中大约99%是托管在AWS上。

为什么AWS?因为使用亚马逊网络服务的用户可以免费得到的多达10 GB磁盘空间的t2 micro (EC2)实例,而t2 micro仅允许使用ES1.5.2和ES2.3.2。

对用户而言,使用基于AWS的ES服务非常简便,可能单击几次鼠标就可以配置一个ES集群了。

你不能寄希望于人人都遵守快速安装指南中的安全配置(甚至,依照经验,我们可以假设人们会跳过所有安全配置)。

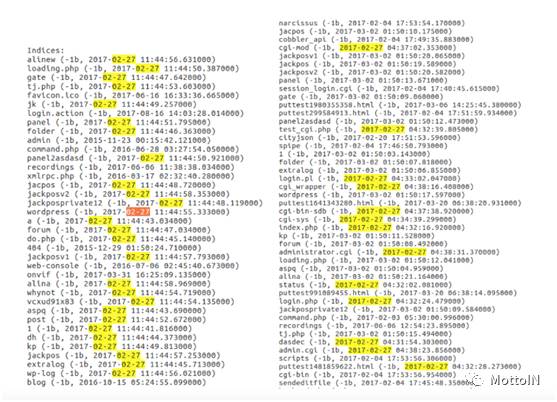

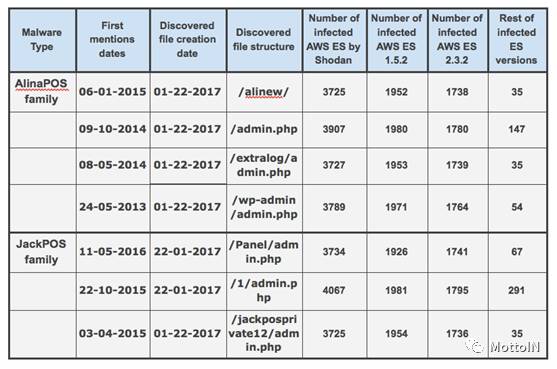

从shodan.io搜索到的ES服务的结果中,发现一些类似的文件结构。我们比较了这些受感染的ES服务器上可疑文件的修改时间,得出以下结论:

有不同的C&C恶意软件包,这意味着服务器被多次感染。

不同的C&C恶意软件包,与不同的僵尸网络有关(POS恶意软件不仅在暗网,而且在公共网络上也在出售)。

有很多服务器被感染,相同恶意软件包在不同服务器上的感染时间可能不同,这是由于定期扫描和僵尸网络扩展导致的。

近99%的受感染的服务器托管在AWS上。

约52%的受感染的服务器运行ES 1.5.2版本,47% 运行ES 2.3.2版本,剩下的1%运行其他版本。

最近的感染发生在2017年8月底。

下表中列出了我们发现的AWS上被AlinaPOS和JackPOS恶意软件家族感染的ES实例的分布情况:

应对措施

强烈建议你采取以下有效的事件响应行动:

检查基础设施中所有服务器上的日志文件

检查连接和流量

使用快照或备份所有正在运行的系统

提取到的恶意软件样本可以提交给安全服务提供商或其他专业的安全公司,便于做进一步分析

重装所有被感染的系统,否则,您需要清理所有可疑进程、使用防病毒软件对系统做全面检测,持续监测您的系统,留意在未来3个月内的任何异常连接。

安装最新的Elastic补丁,或完全地重新安装最新版本。

关闭所有可从外部访问的未使用的端口,或只允许受信任的IPs 白名单

另外,还可以从ES官方站点获取相关的安全建议:

https://www.elastic.co/products/x-pack/security

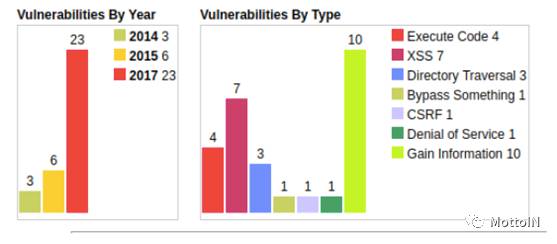

ELK相关漏洞类型的统计结果,示意图如下:

攻击者一般通过ES漏洞利用或ES服务器的错误配置,分发恶意软件并控制ES服务器,易受攻击版本 Elasticsearch的版本分布情况如下图所示:

受感染的ES服务器的全球威胁感知景观图:

台风降至,注意安全!

以上是关于超过4000台Elasticsearch服务器被POS恶意软件感染的主要内容,如果未能解决你的问题,请参考以下文章