利用Apache漏洞getshell(.htaccess 文件攻击上传shell)

Posted 黑白之道

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了利用Apache漏洞getshell(.htaccess 文件攻击上传shell)相关的知识,希望对你有一定的参考价值。

.htaccess文件是Apache服务器中的一个配置文件,它负责相关目录下的网页配置.通过htaccess文件,可以实现:网页301重定向、自定义404页面、改变文件扩展名、允许/阻止特定的用户或者目录的访问、禁止目录列表、配置默认文档等功能。

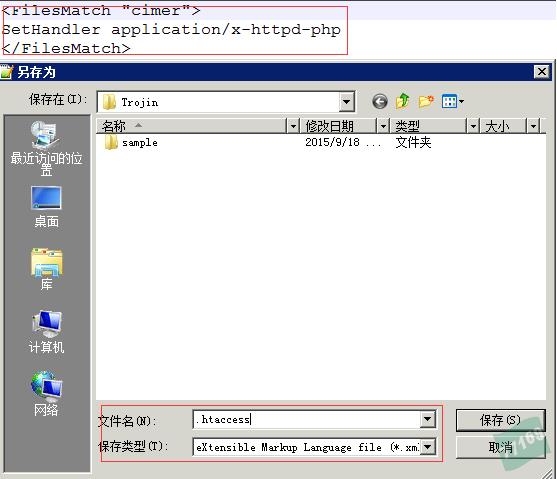

需要用到的代码如下:

<FilesMatch "cimer">

SetHandler application/x-httpd一php

</FilesMatch>

通过.htaccess文件,调用php的解析器解析一个文件名只要包含“cimer”这个字符串的任意文件。这个“cimer”的内容如果是一句话木马.即可利用中国莱刀进行连接。

一、建立.htaccess文件

建立.htaccess文件,新建.txt文件,系统默认使用notpad 打开输入代码如图内容,文件名为“.htaccess”。另存为文件类型为“eXtenbsible Markup Language”

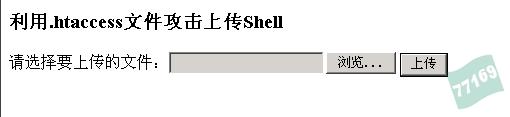

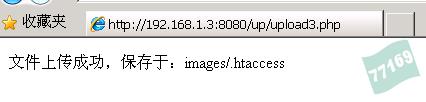

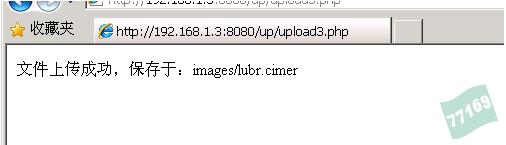

利用搭建的文件上传页面上传.htaccess文件,修改目录中的lubr.php文件,后缀名为“cimer”直接上传。

记住“cimer”上传好的文件路径

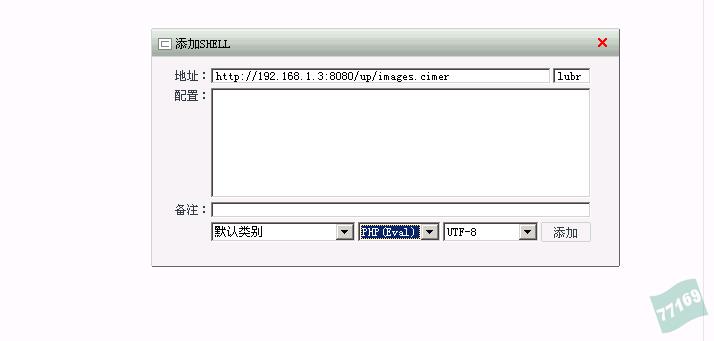

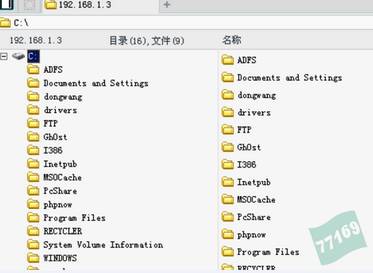

打开中国菜刀,添加链接、输入密码“lubr”。添加脚本类型“PHP”。字符编码为UTF-8。 之后就可以查看到网站的目录进行管理。

亲喜欢吗?记得点赞|留言|分享

----------------------------------

要闻、干货、原创、专业

关注“黑白之道” 微信:i77169

华夏黑客同盟我们坚持,自由,免费,共享!

以上是关于利用Apache漏洞getshell(.htaccess 文件攻击上传shell)的主要内容,如果未能解决你的问题,请参考以下文章

利用最新Apache解析漏洞(CVE-2017-15715)绕过上传黑名单