TOP5 | 头条:Apache Solr RCE漏洞比想象的危险

Posted 聚锋实验室

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了TOP5 | 头条:Apache Solr RCE漏洞比想象的危险相关的知识,希望对你有一定的参考价值。

TOP5

11月26日全球信安资讯

1

Apache Solr RCE漏洞比想象的危险

信源:securityaffairs

在夏天修复的Apache Solr团队解决的错误比最初想象的要危险得多。

Apache Solr是一个用Java编写的高度可靠,可扩展且容错的开源搜索引擎。Solr具有高度的可靠性,可伸缩性和容错性,可提供分布式索引,复制和负载平衡查询,自动故障转移和恢复,集中式配置等。该漏洞由名为“ jnyryan”的用户报告给维护人员,并且位于默认的solr.in.sh配置中。“此问题最初的标题是“默认solr.in.sh包含未注释的行”,并告诉用户检查其solr.in.sh文件。后来由于远程执行代码的风险,我们升级了此漏洞的严重性,获得了CVE编号并发布了下面引用的公开声明。”

此问题影响Apache Solr for Linux的8.1.1和8.2.0版本(不影响Windows),这些版本在默认solr.in.sh配置文件中包含ENABLE_REMOTE_JMX_OPTS配置选项的不安全设置。“如果使用受影响版本中的默认solr.in.sh文件,那么将启用JMX监视并将其暴露在RMI_PORT上(默认值= 18983),而无需进行任何身份验证。”建议继续。”如果为入站流量打开了此端口在您的防火墙中,那么对您的Solr节点具有网络访问权限的任何人都将能够访问JMX,这又可能使他们能够上传恶意代码以在Solr服务器上执行。”

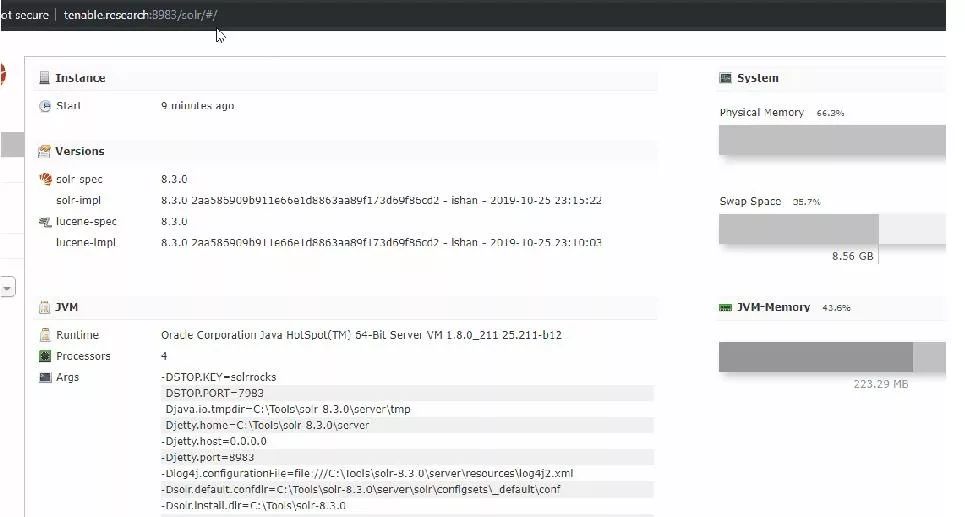

根据Tenable发布的分析,从v7.7.2到v8.3的所有Solr版本均受此漏洞影响。“ Tenable Research已经确认Apache Solr 7.7.2到8.3版本(最新版本)容易受到攻击,我们怀疑包括Config API在内的旧版本可能会受到攻击。” Tenable发表的分析报告说。报告该漏洞时,Apache Solr团队承认了此漏洞,但没有意识到其严重性,因为专家认为攻击者可以利用它来仅访问Solr监视数据。

10月30日,用户“ s00py”在GitHub上发布了概念验证漏洞利用代码,利用该问题使易受攻击的系统远程执行代码。漏洞利用代码使用暴露的8983端口启用对Apache Velocity模板的支持,然后使用它来上传和运行恶意代码。据ZDNet称,两天后,用户“ jas502n”发布了第二个PoC代码,该代码允许非常简单地利用此漏洞。这两个PoC漏洞的可用性迫使Solr团队于11月15日发布更新的安全公告。该漏洞收到了CVE-2019-12409标识符。“确保您的有效solr.in.sh文件在每个Solr节点上都将ENABLE_REMOTE_JMX_OPTS设置为'false',然后重新启动Solr。请注意,有效的solr.in.sh文件可能位于/ etc / defaults /或其他位置,具体取决于安装。”读取更新后的建议。“然后,您可以验证'com.sun.management.jmxremote *'系列属性未在Solr Admin UI的“ Java属性”部分中列出,或没有以安全的方式进行配置。”

专家还建议在JMX_PORT上阻止入站流量。在撰写本文时,专家们尚未发现在野外利用该问题进行的攻击,但他们指出,这只是时间问题。

2

利文斯顿学区遭到勒索软件攻击

信源:bleepingcomputer

美国新泽西州利文斯顿公立学区的学生无疑为明天延迟开放两个小时而高兴。新的勒索软件攻击袭击了美国一个学区,该恶意软件感染了新泽西州利文斯顿公立学区的系统,导致开放时间延迟。

根据首次报道该消息的Bleeping Computer的说法,感染于2019年11月21日发生。“如您所知,我们的服务器自昨天以来一直停机。今天,我们有一家外部安全公司对我们的系统进行了全面评估。根据他们的发现,我们现在可以确认我们的服务器已被外部实体入侵,并感染了旨在加密数据的Ransomware。”上周五发送给父母并由BleepingComputer获取的电子邮件。“我们有信心该实体与利文斯顿社区或利文斯顿公立学校无关。”当时,学区没有透露事件的详细信息,例如涉及的勒索软件家族或黑客破坏其系统的方式。

9月,沃尔科特学区在四个月内第二次遭到勒索软件攻击。8月初,由于受到恶意软件攻击,阿拉巴马州休斯顿郡学校连续几天出现第二次延误学年。在同一时期,路易斯安那州的几所学校在年初开始也遭到了黑客的攻击。美联社的新闻报道说,路易斯安那州的第四个学区Tangipahoa Parish正在评估其计算机网络遭受的网络攻击造成的损失。

3

新加坡首次援引《假新闻》法

信源: bleepingcomputer

在11月13日发表的引人注目的社交媒体帖子中,英国出生的新加坡人布拉德·鲍耶(Brad Bowyer)声称,新加坡政府影响了国有投资公司淡马锡控股和新加坡政府投资公司(GIC)的决策。

新加坡政府在今天早些时候发表的一份声明中写道:“布拉德·鲍耶先生在Facebook上发表的帖子中包含虚假的事实陈述和误导性陈述。政府不会影响,更不用说直接指导淡马锡和政府投资公司的个人投资决定。他们投资或撤资的公司完全是其各自管理团队的责任。政府同样不会干预商业活动。淡马锡和GIC投资组合公司的决定。淡马锡和政府投资公司是独立于政府的市场原则。其投资组合公司中有许多是公开上市的。政府的作用是确保淡马锡和政府投资公司拥有主管董事会,以确保其各自的职权得到履行。政府还要求淡马锡和政府投资公司的董事会对各自的整体业绩负责。”

鲍耶还坚称,淡马锡已投资了一家负债累累的母公司,该母公司拥有Salt Bae餐厅连锁店。实际上,Salt Bae由D.ream International BV拥有,该公司通过四个运营子公司在全球经营60家餐厅。为了回应鲍耶的另一项指控,即政府投资公司及其关联方在安得拉邦的40亿美元投资一直表现不佳,新加坡政府写道:“鲍耶先生发表了这一笼统的声明,但没有任何依据。”

根据新的“假新闻”法POFMA,新加坡财政部长联系鲍耶,要求更正其错误的Facebook帖子。鲍耶遵照执行,今天发布了更正通知,并附有政府声明的链接,其中概述了他的虚假陈述。在进行更正的同时,鲍耶写道:“我完全可以按照要求提出要求,因为我认为在必要时可以兼顾观点,澄清和纠正事实。我会尽力利用公共事实并做出明智的陈述。基于我也可以访问的详细信息的观点。“我不反对被要求做出澄清或纠正,特别是在符合公共利益的情况下。总的来说,我提醒所有对我们的国内政治和社会问题发表评论的人,应给予适当的关注和关注,特别是如果您从任何影响力的地方。”

4

Raccoon Stealer绕过了Microsoft和Symantec反垃圾邮件消息传递网关

信源:bleepingcomputer

Raccoon Stealer背后的网络犯罪分子采用了一种简单有效的技术来规避Microsoft和Symantec反垃圾邮件消息传递网关。Raccoon盗窃者于4月首次发现,旨在窃取受害者的信用卡数据,电子邮件凭据,加密货币钱包和其他敏感数据。

Raccoon是作为一种实现了易于使用的自动化后端面板的恶意软件即服务(MaaS)出售的,运营商还提供俄语和英语的防弹托管和24/7全天候客户支持。浣熊服务的价格为每月200美元。Raccoon盗窃者是由讲俄语的开发人员用C ++编写的,最初是在讲俄语的黑客论坛上专门推广它的。该恶意软件现已在讲英语的黑客论坛上推广,可在32位和64位操作系统上使用。对地下社区中待售原木的分析使专家们能够估计,浣熊在发现之时已感染了全球100,000多名用户。Cofense的研究人员最近观察到攻击者在商业电子邮件泄露(BEC)攻击浪潮中使用这种技术。

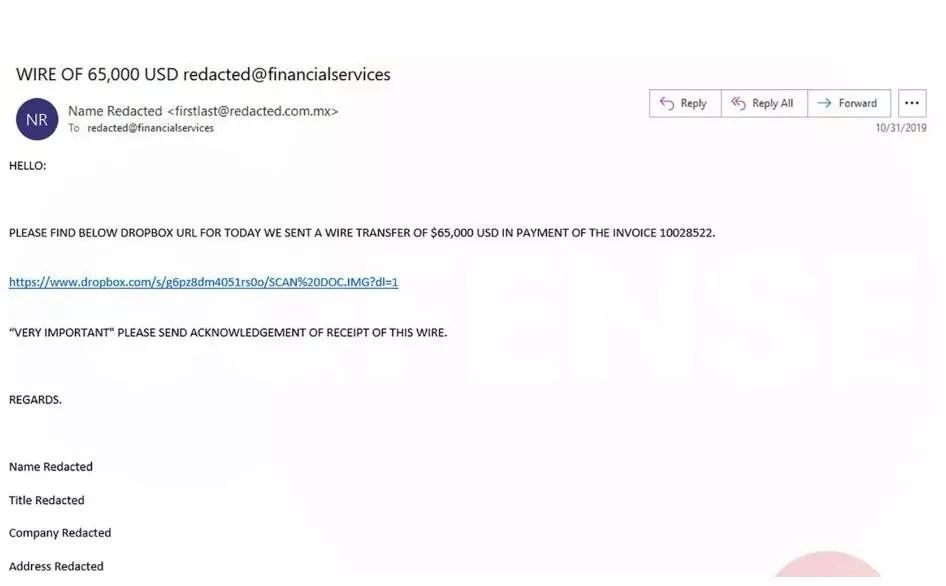

威胁行为者将恶意软件隐藏在托管在其控制下的Dropbox帐户中的.IMG文件中。“威胁参与者继续利用合法服务来欺骗用户,如最近一次针对Raccoon Stealer恶意软件的针对金融机构的攻击所展示的那样,该攻击针对的是金融机构,并由Dropbox托管的.IMG文件提供。”Cofense发表的分析。“恶意软件的用户可以按照自己认为合适的任何方式分发它。在此活动中,参与者选择将恶意的.IMG文件托管在Dropbox共享上,该共享在执行后会将Raccoon Stealer拖放到受害计算机上。”攻击者向网络金融机构的一名员工的收件箱发送了网络钓鱼电子邮件,该邮件使用电汇的主题诱骗受害者打开Dropbox URL并下载恶意文件。

“鉴于交付方式多种多样,Racoon Stealer对于那些过于关注一种感染媒介的组织可能是个问题。”

5

英国政府邀请竞标建立新的网络安全平台

信源:securityweek

英国司法部正在招标建立一个集中式网络安全日志收集和汇总平台。

MoJ拥有多样化的数字资产以及众多的供应商和技术系统,因此需要一个平台来启用日志收集,汇总,存储,分析和目标转发功能。司法部发言人在解释投标人必须解决的问题时说:“由于多个系统中都有安全日志,司法部目前在理解其当前财产的网络安全状况方面受到限制。“在许多情况下,这些系统很难查询。该团队缺乏单个集中的日志存储,可以查询这些日志以帮助关联跨系统攻击并跟踪敌对行为者的行为。”邀请承包商提交可在12周内实施的解决方案的投标书,并可能延长12周。提交的投标必须在预算的280,000英镑(不含增值税)之内。

此前,MoJ安全和隐私团队基于该部在Amazon Web Services上的Kubernetes云托管环境以及常用的日志记录工具(例如Elasticsearch,Logstash和Kibana或Elastic stack)创建了该平台的提议架构。由于最初的基础工作已经得到技术主管部门的批准,因此建议投标人将其用作实施的基础。要提交投标书,承包商必须至少通过基线人员安全检查(BPSS)。到目前为止,该项目已经吸引了大约27个投标人的关注。获胜者将在伦敦的Petty France和各个供应商地点使他们的工作栩栩如生。

这项新项目是在日本司法部8月发出邀请函的基础上,邀请承包商审查该部当前的网络安全流程并提供指导的。30名申请者应邀为内部人员,承包商,供应链和外部合作伙伴提供了一个连贯的,风险平衡的,旨在支持MoJ安全运行的政策,标准,指南和程序的“堆栈”。

声 明

本文内容由国外媒体发布,不代表聚锋实验室立场和观点。

以上是关于TOP5 | 头条:Apache Solr RCE漏洞比想象的危险的主要内容,如果未能解决你的问题,请参考以下文章

Apache Solr Velocity模板注入RCE漏洞复现

Apache solr velocity Rce 批量检测脚本