漏洞预警思科硬编码密码漏洞(CVE-2018-0141)和Java反序列化漏洞(CVE-2018-0147)

Posted 圣博润

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了漏洞预警思科硬编码密码漏洞(CVE-2018-0141)和Java反序列化漏洞(CVE-2018-0147)相关的知识,希望对你有一定的参考价值。

关注圣博润了解更多!

war

W

ning

·漏·洞·预·警·

作为一家专业的网络安全服务供应商,圣博润特别注重对最新安全漏洞的发现和追踪,以“及时性、准确性、层次性”为宗旨,为用户提供漏洞预警、通告及响应服务。

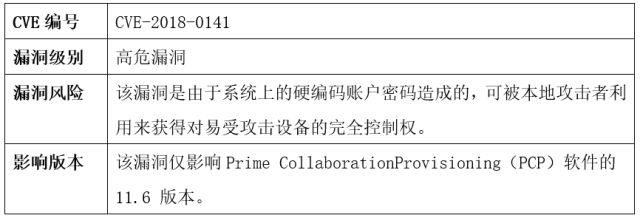

思科硬编码密码漏洞(CVE-2018-0141)

1

漏洞描述

2

漏洞细节

该漏洞不仅可遭本地攻击者利用,也可使攻击者获得访问低权限用户账户的权限。攻击者能感染位于同一网络中的其它设备,并将其作为SSH连接易受攻击思科 PCP 实例的代理,从而导致攻击者实施远程攻击。另外,存在大量可供攻击者利用并获取根权限的影响Linux操作系统的权限提升利用代码。因此,思科将漏洞评为“高危”,尽管CVSS评分仅有5.9分。

3

修复方案

思科官网已发布补丁程序,建议用户尽快升级到PCP 12.1版本。

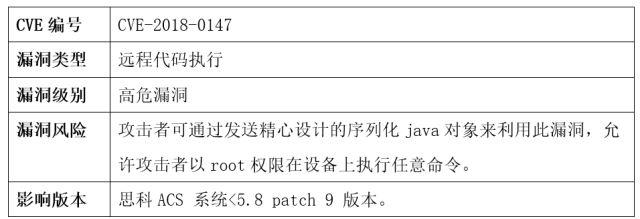

思科Access Control System java反序列化漏洞

1

漏洞描述

2

漏洞细节

该漏洞主要影响思科的安全访问控制系统(ACS),当思科ACS试图反序列化用户提供的(Java序列化的)内容时,远程攻击者可以利用这个漏洞,无需提供正确凭证就能发送精心设计的序列化Java对象,获取root权限并执行任意命令。按照 CVSS漏洞评分(满分 10分),这个漏洞得分为9.8分,属于严重漏洞,影响 5.8 patch 9版本之前所有版本的思科安全 ACS系统。不过,运行 5.8 patch 7版本和 5.8 patch 8版本的系统需要提供凭证才能利用,因此 CVSS漏洞最终评分为 8.8。

3

修复方案

思科官网已发布软件更新来修复此漏洞,建议用户尽快将系统升级到最新版本。

4

参考链接

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20180307-cpcp

https://www.anquanke.com/post/id/100505

http://mp.weixin.qq.com/s?__biz=MzA3MTgwNzQwMw==&mid=2448263544&idx=1&sn=ef422a6bfe4783faff0362a11aa2881f&chksm=8b3ed1bcbc4958aa9e2de480efa6a068a05db7dab0949419b244ae4e775d42df497b7893f815&scene=0#rd

检索最新漏洞信息

提供漏洞预警、通告及响应服务

圣博润

网络安全产品研发 | 信息安全咨询服务 |

以上是关于漏洞预警思科硬编码密码漏洞(CVE-2018-0141)和Java反序列化漏洞(CVE-2018-0147)的主要内容,如果未能解决你的问题,请参考以下文章