PHP现反序列化漏洞 或使WordPress遭远程攻击

Posted 安全圈

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了PHP现反序列化漏洞 或使WordPress遭远程攻击相关的知识,希望对你有一定的参考价值。

英国安全公司 Secarma 的研究主管 Sam Thomas 本月在 Black Hat 和 BSides 安全会议上展示了 php 编程语言的安全漏洞,并指出该漏洞影响了所有接受用户资料的 PHP 应用程序和库,包括 WordPress 等内容管理系统(CMS),并将允许远程程序攻击。

序列化(Serialization)与反序列化(Deserialization)是所有编程语言都具备的功能,序列化将对象转换为字符串,以将数据迁移到不同服务器,服务或应用程序上,然后通过反序列将字符串还原到对象。

安全研究员 Stefan Essar 在 2009 年就透露了 PHP 中反序列化黑客控制的数据带来的风险,而相关的漏洞不仅存在于 PHP 中,还存在于其他编程语言中。 Thomas 公布的是 PHP 的新攻击技术,可用于各种场景,例如 XML External Entity(XEE)漏洞或服务器端伪造请求(SSFR)漏洞等。

Thomas 表示,过去外界认为 XXE 漏洞带来的最大问题是信息外泄,但现在可出发程序执行。相关攻击分为两个阶段。 首先,将包含恶意对象的 Phar 存档上传到攻击目标的本地文件系统,然后触发一个基于 phar:// 的文件操作,就可能导致恶意程序执行。

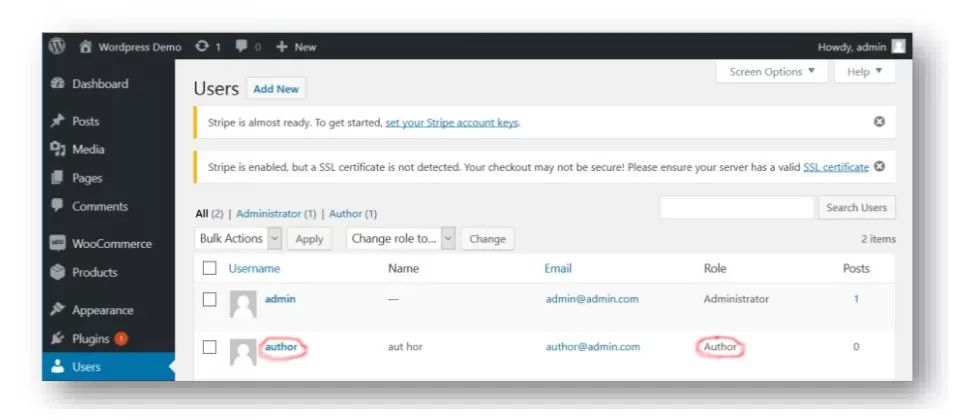

Thomas 已利用 PHP 的反序列化程序成功攻击了 WordPress 与 Typo3 内容管理平台,以及 Contao 所采用的 TCPDF 库。

来源开源中国

安全圈综合整理 如有侵权请联系删除

推荐阅读

(点击链接即可阅读全文)

喜欢就分享一下吧~

文章投稿、商务合作、广告投放

请扫描下方二维码添加小编微信

网络信息安全 我们共同守护

以上是关于PHP现反序列化漏洞 或使WordPress遭远程攻击的主要内容,如果未能解决你的问题,请参考以下文章

WordPress 任意命令执行漏洞 (PwnScriptum)

WordPress <= 4.6 命令执行漏洞(PHPMailer)复现分析