Aqua的两个kubernetes漏洞扫描工具的实践

Posted 云计算和网络安全技术实践

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Aqua的两个kubernetes漏洞扫描工具的实践相关的知识,希望对你有一定的参考价值。

以前实践过两个容器镜像漏洞扫描的开源工具,事实上容器管理平台的安全问题也不能小觑,本周就实践了两个kubernetes漏洞扫描工具,都是Aqua公司开源的,分别是kube-bench和kube-hunter,

kube-bench在,https://github.com/aquasecurity/kube-bench,

kube-hunter在,https://github.com/aquasecurity/kube-hunter,

先说kube-bench,

安装很方便,docker run --rm -v `pwd`:/host aquasec/kube-bench:latest install,

安装完成后就可以对kubernetes节点就行漏洞扫描了,

我这个环境是all in one的,所以只需扫描master节点即可,

./kube-bench master,很快就能得到扫描结果,

扫描出来的问题,

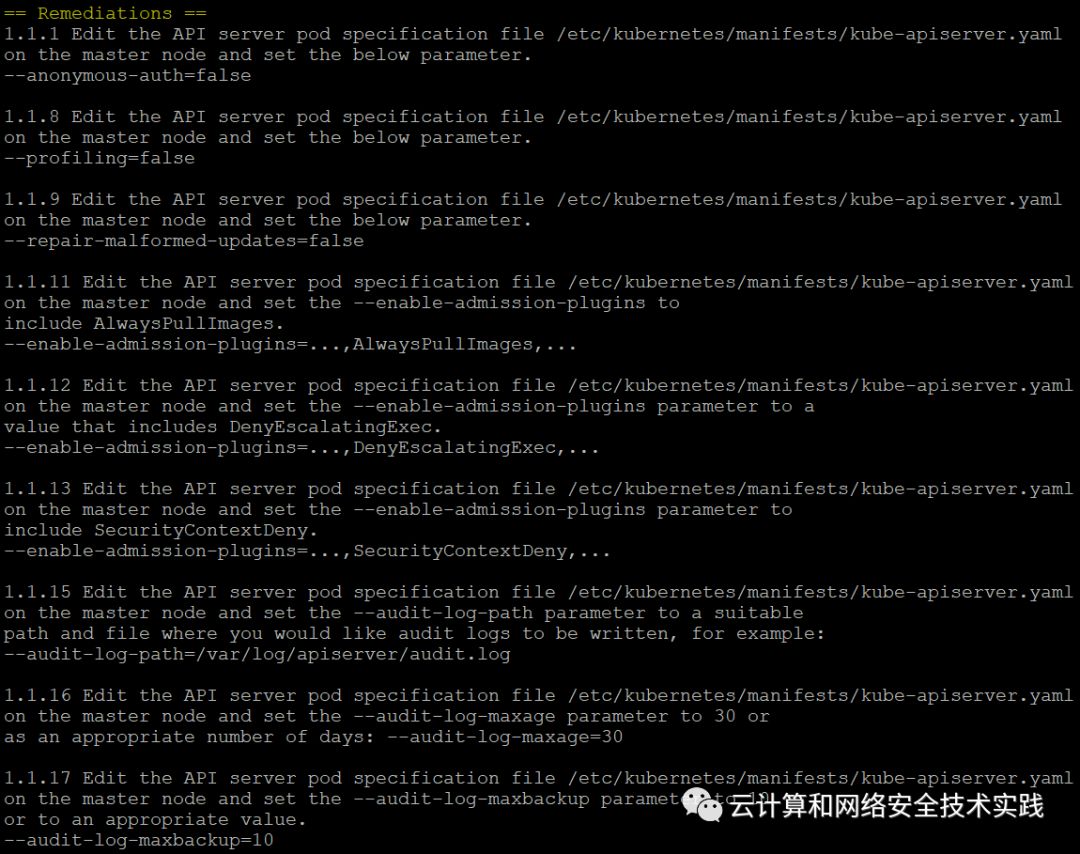

解决办法建议,

再说kube-hunter,这个其实是个kubernetes服务发现的扫描工具,

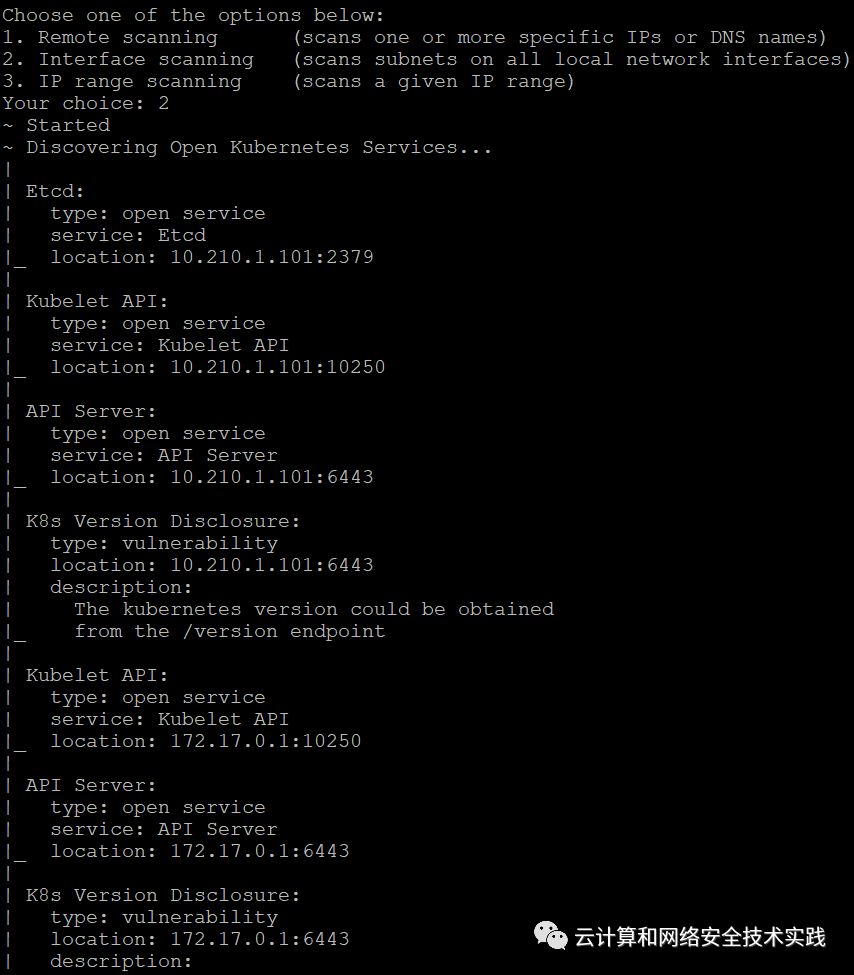

安装也很方便,docker run -it --rm --network host aquasec/kube-hunter,这也就是直接运行了,提示让选择一下远程扫描还是本地扫描,我的环境是本地扫描,很快就能得到扫描结果,告诉你哪个端口都开了哪个服务,都是跟kubernetes有关的,

最后还用表格给总结一下,

还能报告漏洞,但是比kube-bench扫出来的要少很多,

本周的实践就到这里。

以上是关于Aqua的两个kubernetes漏洞扫描工具的实践的主要内容,如果未能解决你的问题,请参考以下文章

Jenkins使用aqua-microscanner-plugin进行容器漏洞扫描