关于《WAF攻防之SQL注入篇》的回应

Posted 长亭安全课堂

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了关于《WAF攻防之SQL注入篇》的回应相关的知识,希望对你有一定的参考价值。

从攻击者角度来看,绕过WAF的基本方法其实不多,如何把这些已知方法融合起来,并结合各自WAF本身的防护特性,不断进行推理,成为突破WAF防护的关键。当然,自动化Fuzz才是WAF Bypass新技术产生的正道。另外,从个人的注入Bypass测试过程看,绕过基于语义识别的WAF比绕过基于规则识别的WAF难得多,值得我们挑战。

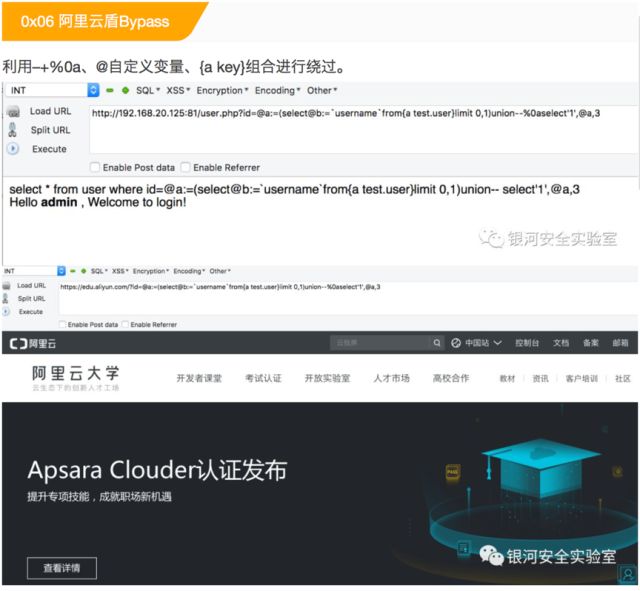

从WAF产品角度来看,衡量一个WAF好坏的标准是漏报率和误报率的高低,但这些指标建立在以WAF不影响正常业务为前提。测试中我发现,基于规则的WAF对业务的耦合度往往较低,不管是腾讯云WAF还是阿里云盾,对用户的输入都较为敏感,如参数中输入注释符请求就会被拦截。而基于语义的WAF的和业务的耦合度较高,误报率下降明显。从测试结果来看,基于语义识别的WAF相较传统WAF来说有较大优势,值得我们学习和借鉴。

——摘自《WAF攻防之SQL注入篇》

身为乙方的胆战心惊

再次感谢银河安全实验室同仁发现的问题,我司慎重对待并已及时修复!

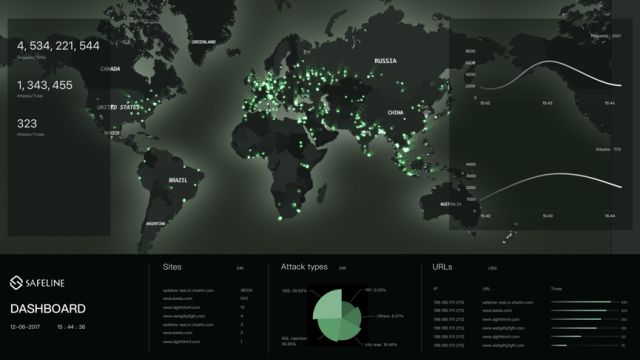

雷池(SafeLine)用户均可下载最新版本更新,持续进行不间断安全防护。

【前情回顾】

文中关于WAF产品表现的部分内容回顾如下:

身为WAF,似乎终身存在着由“被绕过”围绕的宿命。

雷池(SafeLine)上市一年半以来,在诸多客户和同仁的建议推动下不断完善,一步步推进为更智能、更贴合需求的状态下去服务不同行业、不同业务逻辑的安全产品。

长亭人的责任,是始于对技术的热爱,对提升安全防护水平的初衷,将安全产品的能力无限接近最高水准。

在此,首次公开最近更新的产品界面。

更多产品功能更新细节,各位看官请持续关注,敬请期待!

秉持着开放的态度,长亭科技在官网直接部署了雷池(SafeLine)下一代Web应用防火墙,为广大技术爱好朋友提供了测试路径。

官网中同时提供了多个测试Demo,欢迎大家多多来测试,提出更多改进建议。

随时发送至info@chaitin.com

SQLChop

https://sqlchop.chaitin.cn/

XSSChop

https://xsschop.chaitin.cn/

网络安全事关重大,却任重道远,我们需要更广范围内的技术专家同策同力,共同为提升网络信息安全提出不同维度的意见,发出更多不同的声音。

从安全管理者角度来讲,安全产品可有效帮助企业提升安全防护水平,但不能消灭攻击入侵事件。希望在众多安全人的努力下,共建一个更安全的互联网世界!

点击阅读原文,查看《WAF攻防之SQL注入篇》全文内容。

以上是关于关于《WAF攻防之SQL注入篇》的回应的主要内容,如果未能解决你的问题,请参考以下文章