批量入侵SQL注入网站

Posted 白安全组

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了批量入侵SQL注入网站相关的知识,希望对你有一定的参考价值。

下面简单介绍一下用法:

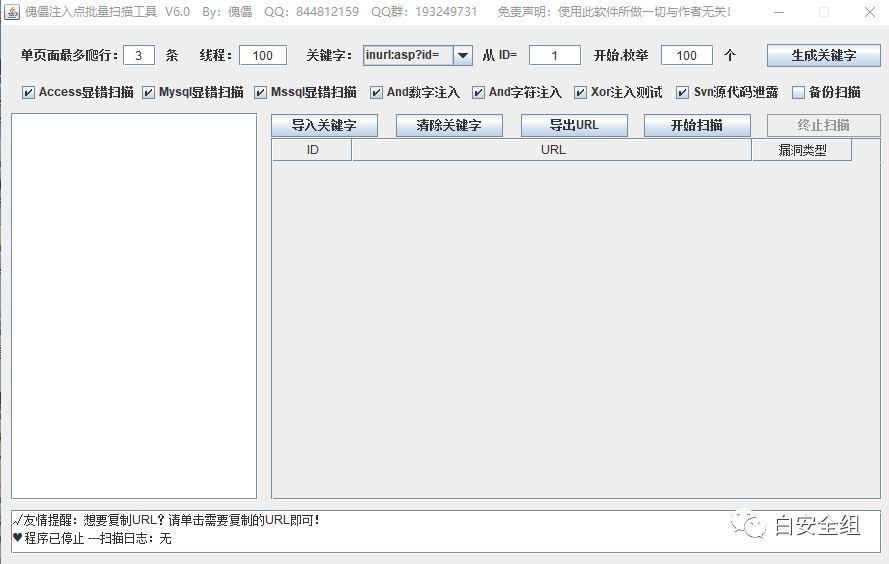

首先打开我们的傀儡sql工具(可以看到界面布局是很简单的)

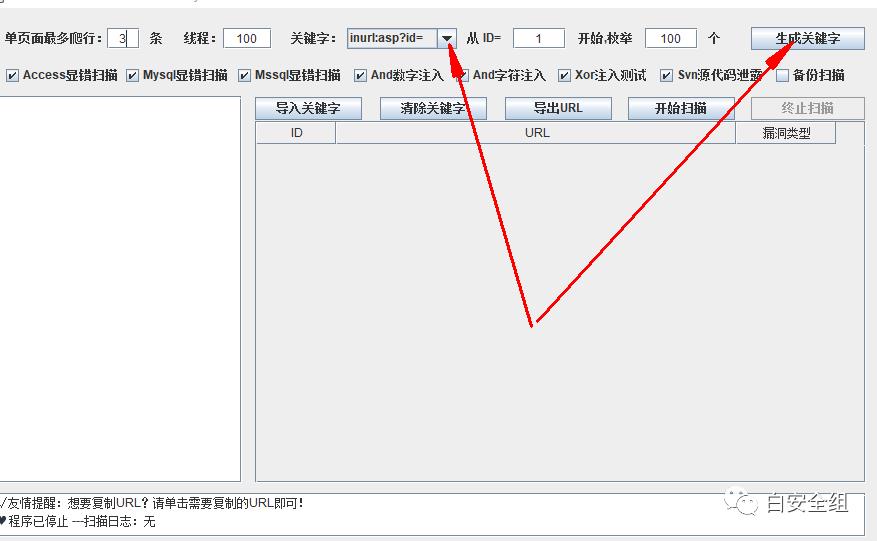

这里,我们选择关键字(注意注入点的类别),之后点击生成关键字,开始扫描

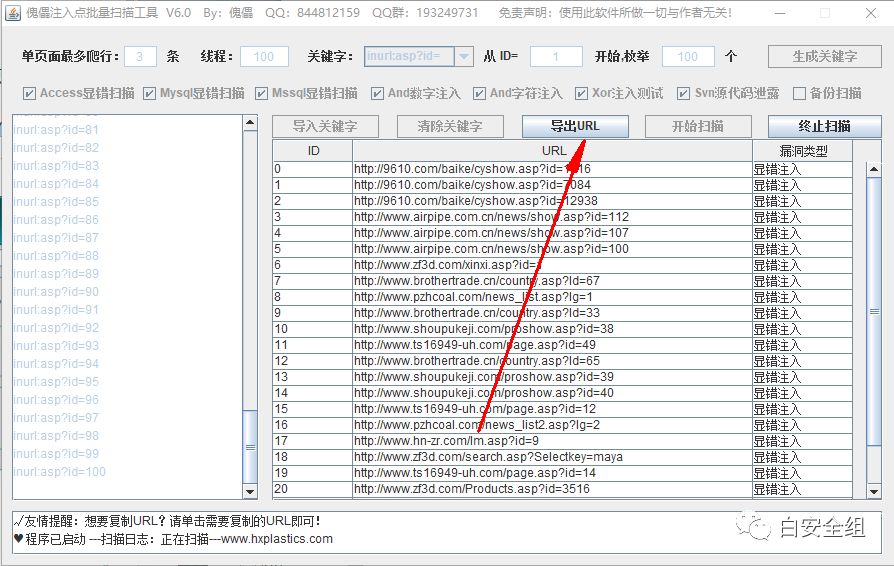

等到url扫描足够多时,终止扫描,开始导出

下面打开我们的控制端(明小子)

这里有个输入域名的地方(就是你想拿哪个站点的网址)我们点批量扫描注入点,导入前面扫描的站点,然后批量查询

之后我们打开“SQL注入”选项卡里有个扫描注入点 ,点一下,然后点 “载入查询网址”,最后点 批量分析注入点 ,做完以后在查询了

这里,我们耐心等待一会儿,可能时间有点长

(这个“注入点” 的意思就是“漏洞”)下面我们得到注入点了(这里注入点的意思=漏洞) 之后点击右键 “检测注入”,就会出现这个对话框了我们先点猜解表名,(注意要Access才能猜解)猜解后的结果有很多 admin / Manage_User

大家需要耐心点 慢慢猜解 然后点猜解列名

这个一般为Username , 选到帐号密码勾选后 点猜解内容! 如果内容有很多 就说明这个站点的管理员 很多下面我们猜解后得到了这样 一个结果:

恭喜,该URL可以注入!

数据库类型:Access数据库

提示1: 所有表名已猜解完毕!

已停止列名猜解!

范围:共有1条记录!

username内容:adminpassword内容:58158sS58158

已全部检测完毕!

我们点登陆!

这样就基本获得权限了。

注意:有些网站的密码是加密 的,我们需要用md5破解后才能获得密码

以上是关于批量入侵SQL注入网站的主要内容,如果未能解决你的问题,请参考以下文章