等保2.0(三级)拓扑与架构设计,一文清晰告诉你

Posted 天億网络安全

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了等保2.0(三级)拓扑与架构设计,一文清晰告诉你相关的知识,希望对你有一定的参考价值。

请点击上面 一键关注!

内容来源:今日头 条 summer课堂

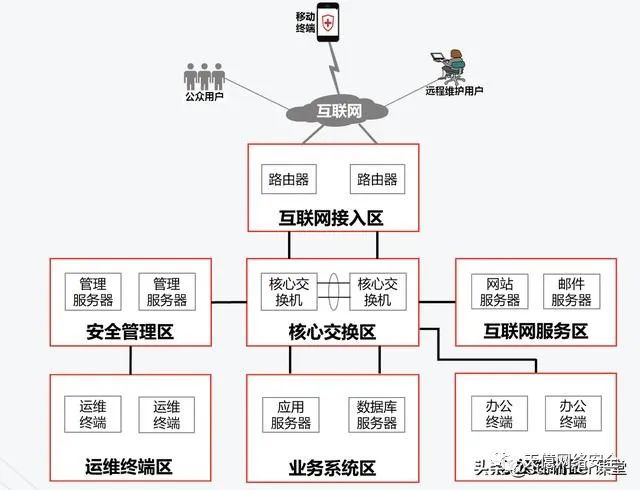

一、基础网络架构

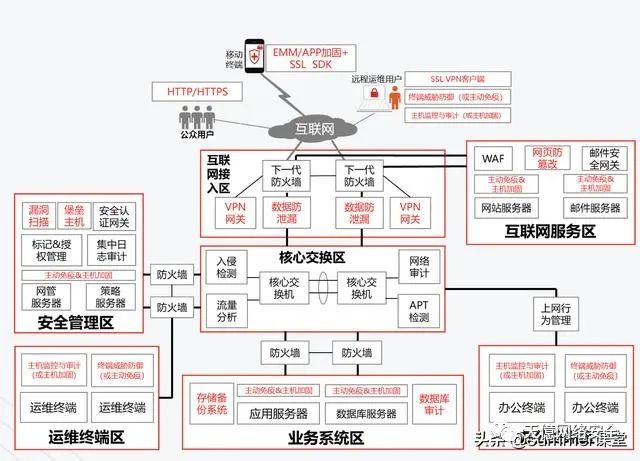

如图,为基础网络架构,最新等保2.0要求“一个中心,三重防护”:安全通信网络、安全区域边界、安全计算环境、安全管理中心,故网络安全规划设计,也都是围绕这四个要点展开。

二、网络区域划分与设计

基于防护等级:把安全等级要求相同或相近的业务或重点,划分到一个区域,比如典型的内网服务器、还有DMZ服务器等;

基于业务类型:比如Web应用、DB数据库应用、App应用,可以划分在不同区域;

基于网络功能:比如市场部、研发部可以划分到不同区域。

其实,网络区域划分大家平时都在用,用得最广泛的就是VLAN技术,其次是防火墙边界隔离。

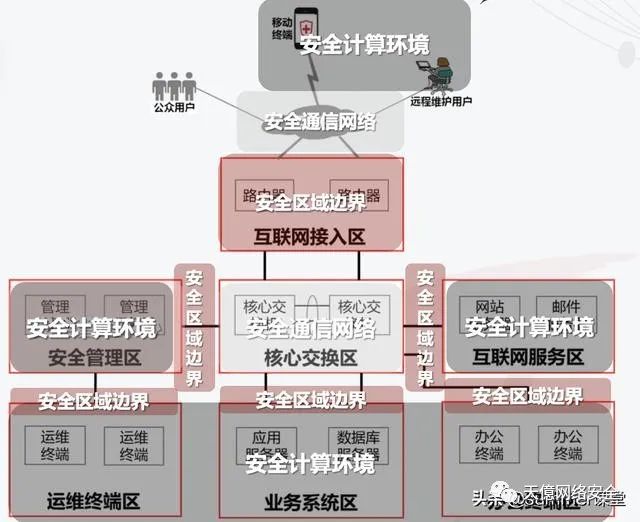

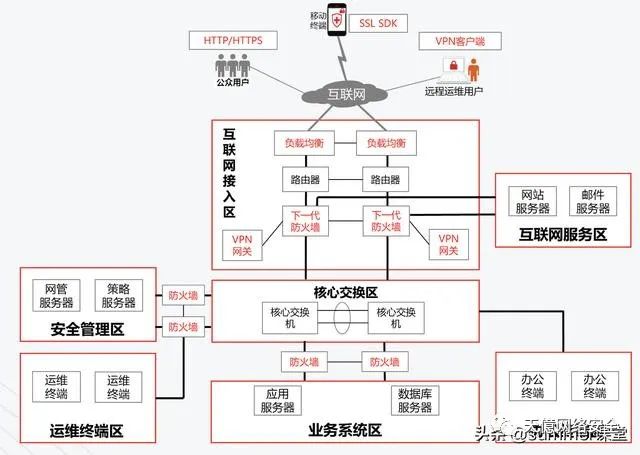

三、安全通信网络设计

路由器、交换机、防火墙等网络和安全设备业务处理能力满足业务高峰期需要(设备选型要够用);

通信线路、关键网络设备和关键计算设备硬件要冗余,保证系统可用性(双链接双核心,双电源双引擎等);

重要网络区域与其他网络区域之间采取可靠的技术隔离手段(VLAN,防火墙等技术);

采用密码技术保证通信过程中数据的保密性及完整性(数据加密,黑客截取也看不懂)。

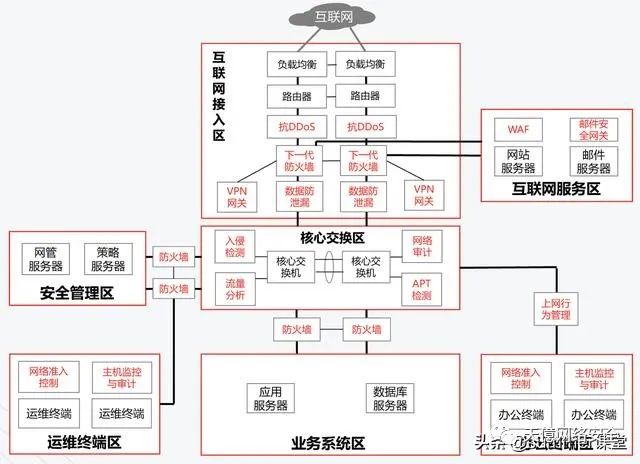

四、安全区域边界设计

对非授权设备私自联到内部网络的行为进行控制(认证,行为审计);

对内部用户非授权联到外部网络的行为进行控制(行为审计);

对进出网络的数据流实现基于应用协议和应用内容的访问控制(上网行为管理);

在关键网络节点处检测和防御从外部/内部发起的网络攻击行为(入侵检测功能);

对网络攻击尤其是新型网络攻击行为进行检测分析,事件告警(APT攻击);

对垃圾邮件进行检测和防护,并及时升级和更新(垃圾邮件防护);

对用户的远程访问行为、互联网访问行为等进行审计和数据分析(日志审计)。

五、安全计算环境设计

采用口令或生物技术结合密码技术对用户进行身份鉴别(单因子或多因子身份认证);

采用基于角色/属性或安全标记的访问控制技术对操作系统、数据库、应用用户进行权限管理(用户权限访问控制,可用认证系统或者堡垒机实现);

对重要的用户行为和重要安全事件进行集中审计(主机或服务器端的行为审计,常见的是堡垒机/终端安全管理系统);

采用漏洞检测、终端管理结合补丁管理、终端威胁防御、主动免疫可信验证、主机加固等技术保障终端及服务器等计算资源的安全(漏扫、终端安全管理系统、主机加固软件等);

采用密码技术、容灾备份技术等保障重要数据的完整性、保密性、可用性(数据加密和容灾备份);

网页防篡改(常用WAF来保障);

敏感数据和个人信息保护(等保2.0把个人信息安全也纳入其中,常见实现方式为认证和加密)。

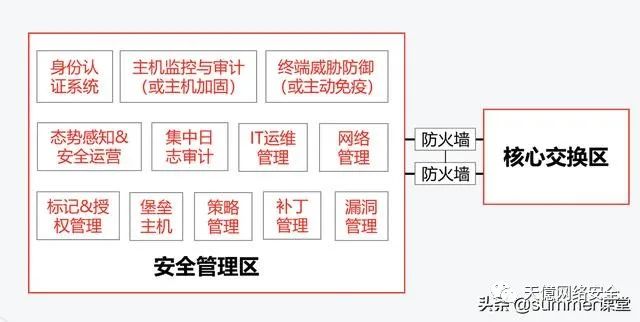

六、安全管理中心设计

划分不同管理角色,并提供集中的身份鉴别、访问授权和操作审计(典型三权分离:管理员、审核员、审计员);

对网络和信息基础设施的运行状况进行集中监控(网管软件、运维系统等);

对分散在网络中的审计数据进行收集汇总和集中分析(日志审计系统);

对安全策略、恶意代码、补丁升级等进行集中管理(终端安全管理、补丁管理、SoC系统);

部署态势感知和安全运营平台,支撑安全监测、分析、预警、响应、处置、追溯等安全管理和运维工作(安全态势感知,目前最火的一个安全系统)。

天億网络安全

「天億网络安全」 知识星球 一个网络安全学习的星球!星球主要分享、整理、原创编辑等网络安全相关学习资料,一个真实有料的网络安全学习平台,大家共同学习、共同进步!

知识星球定价:199元/年,(服务时间为一年,自加入日期顺延一年)。

如何加入:扫描下方二维码,扫码付费即可加入。

加入知识星球的同学,请加我微信,拉您进VIP交流群!

以上是关于等保2.0(三级)拓扑与架构设计,一文清晰告诉你的主要内容,如果未能解决你的问题,请参考以下文章