GodLua后门最新版本分析

Posted 启明星辰金睛安全研究团队

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了GodLua后门最新版本分析相关的知识,希望对你有一定的参考价值。

其中0x125D219C753C正是20191205160252,而它的编译时间是20191205080254,两者很接近,目前不清楚版本所代表日期的具体含义。在和C&C建立通信的HANDSHAKE阶段,会把版本会发送给C&C。

Windows的C2指令:

命令 |

命令码/类型 |

HANDSHAKE |

1 |

HEARTBEAT |

2 |

LUA |

3 |

SHELL |

4 |

UPGRADE |

5 |

QUIT |

6 |

SHELL2 |

7 |

PROXY |

8 |

它的数据包格式为:

命令码/类型 |

数据长度Length |

数据 |

1字节 |

大端,两字节 |

Length字节 |

本次GodLua的C&C已经失效,因此使用之前版本为20190621174820的GodLua报文。

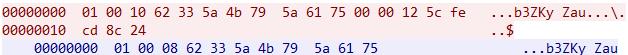

HANDSHAKE:

命令码/类型 :packet[0] --->0x01,HANDSHAKE

数据长度Length :packet[1:2] --->0x0010长度

数据 :packet[3:end]

data[0:7] --->Session随机生成

data[8:end] --->version,0x0000125cfecd8c24 ->20190621174820

HEARTBEAT:

Send:

命令码/类型 :packet[0] --->0x02,HEARTBEAT

数据长度Length :packet[1:2] --->0x0004

数据 :packet[3:end] --->time,0x5d1c1ad2, 1562122962

Replay:

命令码/类型 :packet[0] --->0x02,HEARTBEAT

数据长度Length :packet[1:2] --->0x000a

数据 :packet[3:end] --->1562122962

数据长度Length :packet[0:1] --->0x0038

命令码/类型 :packet[2] --->0x02,handshake

数据 :packet[3:31]

:Data

Data[0:15] ---->xorkey--->0x2289c398.....2ad26c,随机生成

Data[16:23] ---->version,0x00125cfecd8bdc--->20190621174748

Data[24:52] ---->arch(Linuxi686-static-linux-uclibc),硬编码.

需要指出的是,Linuxi686-static-linux-uclibc是硬编码的,不同的样本并不一致,其它如Linux-x86,这说明攻击者为不同系统架构单独编译相应样本。

360 netlab最早披露的样本版本是201811051556,而编译时间和版本对应时间很接近。显然至少在2018年11月就已经出现,已经持续一年多了,攻击者一直在更新。

以上是关于GodLua后门最新版本分析的主要内容,如果未能解决你的问题,请参考以下文章