因配置错误,25000个Jenkins服务器泄漏了大量敏感数据

Posted 嘶吼专业版

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了因配置错误,25000个Jenkins服务器泄漏了大量敏感数据相关的知识,希望对你有一定的参考价值。

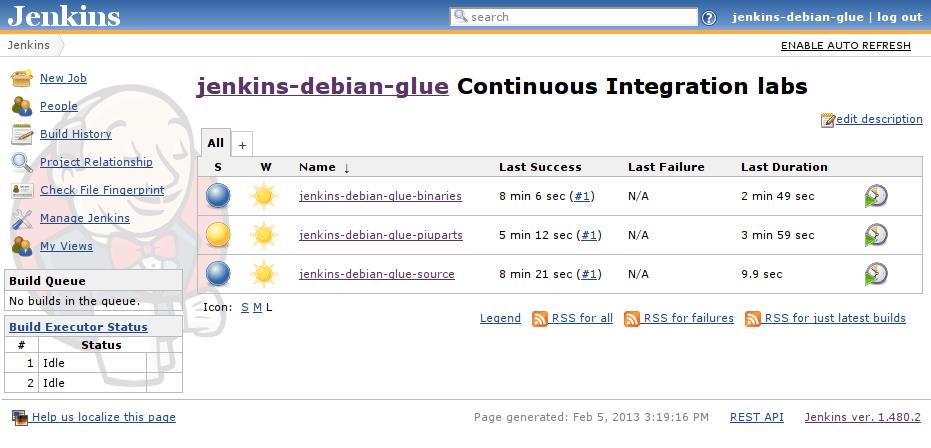

Jenkins是一个开源软件项目,是基于Java开发的一种持续集成工具,用于监控持续重复的工作,旨在提供一个开放易用的软件平台,使软件的持续集成变成可能。目前其在全球的用户已经超过了100万,被安装了133000次,由CloudBees和Jenkins社区共同维护。

最近,安全专家MikailTunç对Jenkins服务器的安全性进行了分析,发现Jenkins服务器的配置错误会泄漏大量敏感数据。不过,MikailTunç澄清说,他并没有利用任何漏洞来攻击Jenkins服务器,仅仅用于研究。

MikailTunç使用Shodan搜索引擎对可在线访问的Jenkins服务器进行了信息泄露数据的搜索,结果发现了服务器上的敏感信息都出现了网上。经过分析,这些服务器都存在着配置错误,然后MikailTunç在对这些服务器进行了分析之后,并将分析结果通知了受影响的供应商。

MikailTunç发现,这些受影响的Jenkins通常需要代码存储库的凭据,并进一步访问部署代码的运行环境,比如GitHub、AWS和Azure。因此,错误的确配置应用程序会让敏感数据面临严重的泄露风险。 MikailTunç还发现,许多配置错误的系统或者会对管理员权限选择默认,或者允许管理员访问其它任何注册的账户。

MikailTunç还发现一些Jenkins服务器使用了Github或Bitbucket的SAML/OAuth身份验证系统,但不幸的是,除了合法的登陆者外,任何GitHub或Bitbucket帐户都可以登录该服务器,毫无安全性可言。

主要有以下3个配置错误

1.任何人都可以使用管理权限在网上公开访问你的服务器;

2.有些Web应用程序在登录提示后,允许“自助注册”,进而被自动授予访问权限;

3.虽然某些Web应用程序确实是使用Github或Bitbucket的SAML / OAuth登录验证,但却被错误配置为允许 任何Github / Bitbucket帐户登录到Jenkins,而不是锁定到 组织的 用户池

按着MikailTunç的分析,只要出现了以上三种情况之一,服务器就会也发生敏感信息的泄露,包括专用源代码库的证书,部署环境的证书,例如用户名、密码、私钥和AWS令牌以及包括凭证和其他信息的作业日志文件敏感数据。

MikailTunç还在Shodan搜索信息中发现了Google的代币账户信息,不过Google在收到反馈后,很快就解决了这个问题。除了Google外,以下大型机构的信息是泄露最严重的:

1.伦敦的交通运输机构;

2. Sainsbury's和Tesco超市;

3.儿童玩具制造公司;

4.信用审查公司ClearScore;

5. 报纸出版商 News UK;

6.教育出版商 Pearson 和 。

MikailTunç表示:

由此可见,一方面,信息安全的披露并没有得到各个机构的重视。另一方面,加强基础设施的维护是多么的重要,因为一个配置错误就可以让你功亏一篑。

以上是关于因配置错误,25000个Jenkins服务器泄漏了大量敏感数据的主要内容,如果未能解决你的问题,请参考以下文章

Jenkins Pipeline配置根据代码分支及自定义版本号构建打包