Python监控小姐姐/小哥哥微博,了解一下?

Posted Charles的皮卡丘

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Python监控小姐姐/小哥哥微博,了解一下?相关的知识,希望对你有一定的参考价值。

导语

愉快地周末又到啦~那么就更一波公众号吧~利用Python实现微博监控(其实就是实时监控某个微博用户有没有发新的微博)~让我们愉快地开始吧~

相关文件

关注微信公众号“Charles的皮卡丘”,公众号内回复‘微博监控’获取。

开发工具

Python版本:3.6.4

相关模块:

DecryptLogin模块;

以及一些Python自带的模块。

环

境

搭

建

安装Python并添加到环境变量,pip安装需要的相关模块即可。

注意,DecryptLogin模块的安装请参考:

前排造轮子|分享一个最近自己开源的小项目

原理简介

一. 项目要求

实时监控某个微博用户有没有发新的微博。

二. 微博模拟登陆

调用我之前开源的DecryptLogin库就可以很方便地实现微博的模拟登陆了。

模块地址(硬核广告,欢迎大家stars):

https://github.com/CharlesPikachu/DecryptLogin

三. 微博监控

1. 确定待监控用户

(1)指定用户id进行微博监控

这个很简单,在浏览器里登陆微博移动端,然后点进想要监控的用户的微博主页,就可以找到该用户的用户id了,例如下图所示:

(2)监控关注列表中的某用户

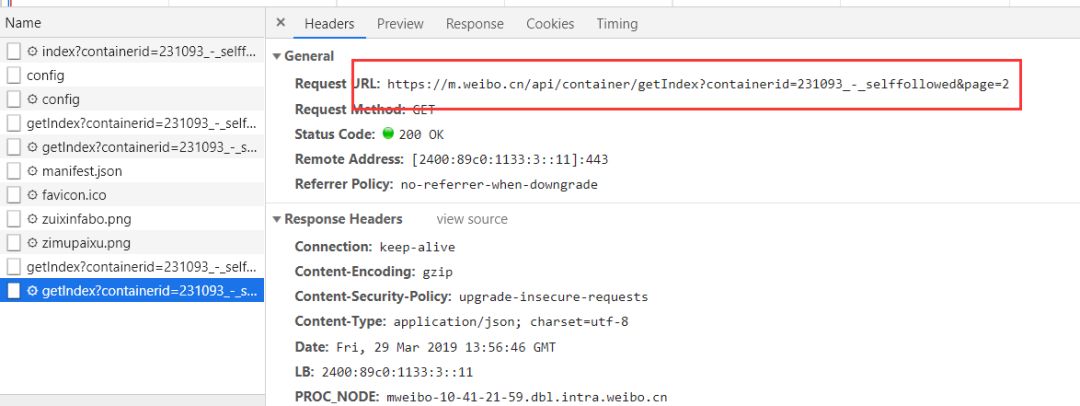

简单抓包可以发现:

只要不断请求(page每次加1)上图中红框框出的链接直到返回的数据为空就可以获取登录用户的关注列表中的所有用户信息了,具体代码如下:

然后用户自主选择想要监控的微博用户:

用户选择完毕后,利用正则表达式获取该微博用户的用户id:

2. 实现微博监控

步骤一:获取被监控微博用户发布的所有微博

经抓包分析与实际测试,获取被监控微博用户发布的所有微博流程如下:

① 获取第一个containerid

登录状态的session请求用户主页后通过正则表达式从session的cookies中提取。

② 获取第二个containerid

利用第一个containerid、user_id请求:

https://m.weibo.cn/api/container/getIndex?uid=&luicode=10000011&lfid=231093_-_selffollowed&type=uid&value=&containerid=

即可获取第二个containerid。

③ 获取被监控微博用户发布的所有微博数据

利用第二个containerid、user_id请求:

https://m.weibo.cn/api/container/getIndex?uid=&luicode=10000011&lfid=231093_-_selffollowed&type=uid&value=&containerid=

即可获取被监控微博用户发布的所有微博数据。

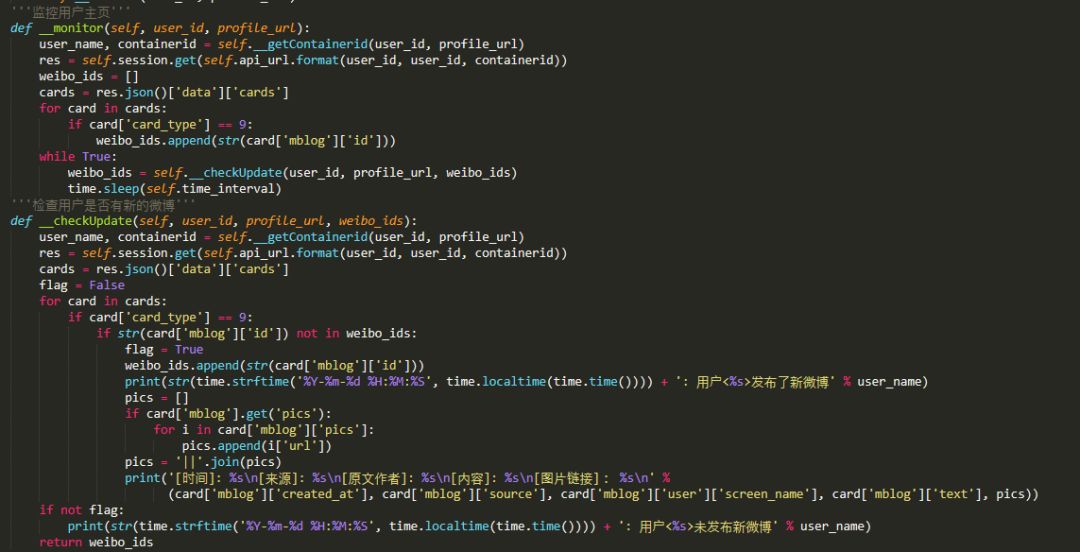

步骤二:实时监控

不断重复步骤一,获取被监控微博用户发布的所有微博,将获取的数据与上一次获取的被监控微博用户发布的所有微博数据进行对比,若有新的数据,则代表被监控微博用户发布了新的微博。

具体代码实现如下:

All done~完整源代码详见相关文件。

效果展示

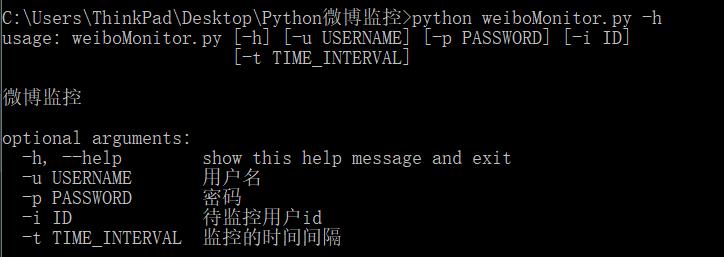

运行方式:

效果展示:

因为需要输入账号密码等敏感信息,所以就不发演示视频了(打码麻烦)。就截个图吧:

更多

代码截止2019-03-26测试无误。

公众号微信交流群2:

二维码过期的话,可以在公众号内回复"交流群"获取最新的群聊二维码。

隔壁小姐姐半夜匆匆忙忙来敲门,哭着边跑边跟我说:“python小哥哥 帮帮我”

事情是这样的

晚上,隔壁住的小姐姐突然跑过来敲门

有点紧张

因为毕竟只在电梯见过,打过几次招呼而已

跟我急急忙忙说了一堆

WiFi密码 追不了哥哥 直播什么的

仔细深入问了一下,才整理清楚她的问题

其实就是WiFi密码不记得了,但是PC终端登录过

怎么找回终端曾经连接过的WiFi密码呢

连接过的WiFi,密码忘记了怎么办呢 ?

幸亏 我知道的工具多

工具

通过netsh可以获取计算机曾经连接过的所有WiFi信息

包括WiFi详细、明文密码等等

netsh简介

netsh:全称Network Shell

是一个windows系统本身提供的功能强大的网络配置命令行工具

Netsh 是命令行脚本实用工具

它允许从本地或远程显示或修改当前正在运行的计算机的网络配置

找回WiFi密码步骤

1、进入netsh

PS C:\\Users\\administrator> netsh2、查看当前计算机连接过的Wifi信息

netsh>wlan show profiles #查看当前计算机连接过的Wifi信息

3、netsh会列出所有WiFi的连接记录

接口 WLAN 上的配置文件:组策略配置文件(只读)---------------------------------<无>用户配置文件-------------所有用户配置文件 : TP-LINK_8219所有用户配置文件 : MI CC 9e所有用户配置文件 : HI-Wifi所有用户配置文件 : TP-LINK_040A黄所有用户配置文件 : Lite Zoom所有用户配置文件 : OpenWrt所有用户配置文件 : WIFI_123所有用户配置文件 : TP-LINK_A836所有用户配置文件 : XXX的小屋所有用户配置文件 : YMKJ所有用户配置文件 : CMCC-FreeWIFI所有用户配置文件 : 小米手机所有用户配置文件 : XXX的小屋max

4、获取WiFi密码

netsh>wlan show profiles TP-LINK_8219 key=clear

如下,是获得我们指定的WiFi TP-LINK_8219的详细信息,其中关键内容部分就是WiFi的明文密码。

接口 WLAN 上的配置文件 TP-LINK_8219:=======================================================================已应用: 所有用户配置文件配置文件信息-------------------版本 : 1类型 : 无线局域网名称 : TP-LINK_8219连接模式 : 自动连接网络广播 : 只在网络广播时连接AutoSwitch : 请勿切换到其他网络MAC 随机化: 禁用连接设置---------------------SSID 数目 : 1SSID 名称 :"TP-LINK_8219"网络类型 : 结构无线电类型 : [ 任何无线电类型 ]供应商扩展名 : 不存在安全设置-----------------身份验证 : WPA2 - 个人密码 : CCMP身份验证 : WPA2 - 个人密码 : GCMP安全密钥 : 存在关键内容 : pwd123456789

结尾

顺利找到之前WiFi的密码了。

小姐姐急忙重新连了一下。

终于重新连上了WiFi,小姐姐摆了摆手

眼睛没离开电脑屏幕 没看我 说了一句谢谢

我。。。转身离开

推荐阅读

python及安全系列

【python实战】女友半夜加班发自拍 python男友用30行代码发现惊天秘密

【渗透测试】python你TM太皮了——区区30行代码就能记录键盘的一举一动

【渗透实战】女神相册密码忘记了,我只用Python写了20行代码~~~

【渗透测试】密码暴力破解工具——九头蛇(hydra)使用详解及实战

【渗透学习】Web安全渗透详细教程+学习线路+详细笔记【全网最全+建议收藏】

【渗透案例】如何用ssh工具连接前台小姐姐的“小米手机”——雷总看了直呼内行!!!

【渗透测试】密码暴力破解工具——九头蛇(hydra)使用详解及实战

pygame系列文章

一起来学pygame吧 游戏开发30例(三)——射击外星人小游戏

一起来学pygame吧 游戏开发30例(四)——俄罗斯方块小游戏

以上是关于Python监控小姐姐/小哥哥微博,了解一下?的主要内容,如果未能解决你的问题,请参考以下文章

隔壁小姐姐半夜匆匆忙忙来敲门,哭着边跑边跟我说:“python小哥哥 帮帮我”

迷倒小姐姐的程序员小哥亲自告诉你什么叫凭本事单身,看完我笑哭了~

从一次小哥哥与小姐姐的转账开始, 浅谈分布式事务从理论到实践