CEM解决方案|漫谈云原生网络安全

Posted NetworkNuts

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CEM解决方案|漫谈云原生网络安全相关的知识,希望对你有一定的参考价值。

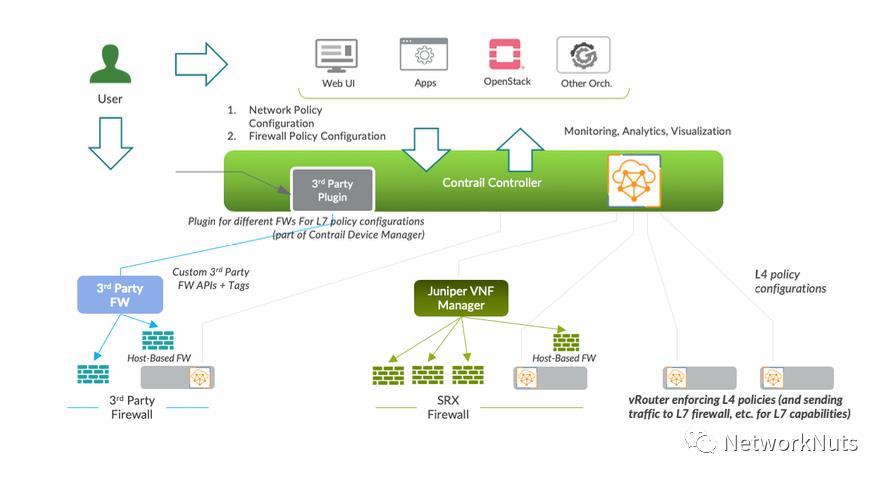

在云计算的架构下,多云网络互联和业务共享场景更加复杂多变,安全性方面的挑战更加严峻,一些新型的安全问题变得比较突出。例如虚拟机和容器的动态扩展,使得传统的IP安全策略捉襟见肘。能够使用云原生属性定义安全策略成为了倍受欢迎的解决方案,Contrail Security解决方案便是其中的佼佼者之一。

Contrail Security是瞻博网络的Contrail企业多云(CEM)解决方案的重要组成部分,是为多云数据中心设计的整体安全解决方案,旨在通过硬件和软件以及虚拟化的集成,保护整个数据中心物理和虚拟网络,实现真正有效的安全性。

Contrail Security解决方案安全设计的考虑点包括:

策略执行点:在数据中心的环境中,业务的位置不在局限于物理位置,可能在在虚拟化环境,物理服务器甚至于公有云中,网络的流量模型也分成横向和纵向,因此,在策略执行点上方面,需要使用不同的技术来满足不同的要求。

检测内容:针对于网络的安全防护,不局限于已知的网络攻击,还会包括未知威胁攻击,包括威胁情报的更新汇总,其策略可适应不断变化的威胁情况,提供快速有效的保护。

实施:除了具备深度包检测等传统网络边界防御功能,真正的威胁感知网络还必须能够在整个网络中实施安全策略,更新的策略实时地动态分布在整个网络中,从而阻止恶意流量,并隔离遭到入侵的端点。

虚拟网络安全策略

默认情况下,Contrail的虚拟网络(VN)是隔离的,一个虚拟网络中的VM无法与其他虚拟网络中的VM通信。

Contrail和Openstack中缺省的安全特性

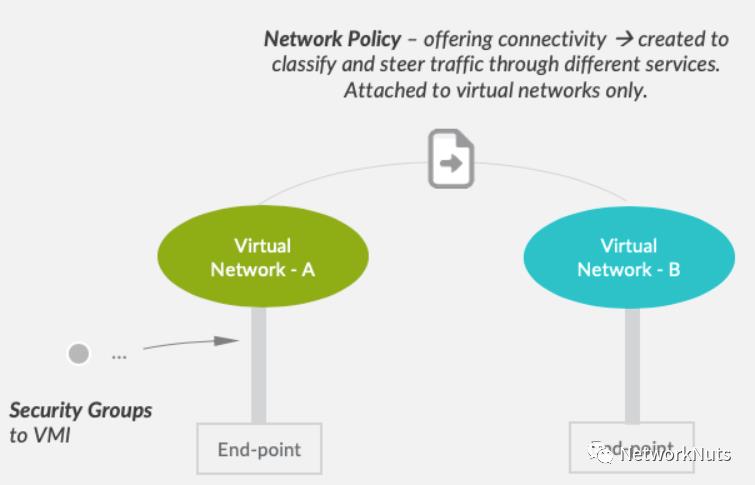

· Contrail网络策略(Network Policy)可用于连接两个虚拟网络。此外,Contrail网络策略还可以通过allow或deny指定的流量来提供两个虚拟网络之间的安全性。

· OpenStack安全组(Security Group)可以在VM和实例(Instance)之间控制允许互通的流量。

上图展示了常见的数据中心安全策略模型和客户期望的安全策略模型,现实的需求往往希望将数据中心流量通过多种纬度进行分类,例如:

· Application-受保护的应用程序

· Tier-应用程序中受保护的层(或组件)

· Deployment-部署应用程序实例的环境

· Site-在其中部署应用程序的地理位置

· 需要隔离流量的更多可能的属性

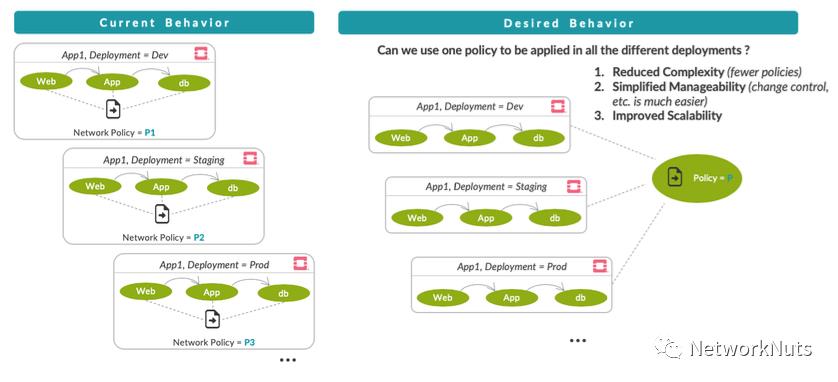

随着数据中心网络复杂度的增加,使用现有的网络策略和安全组来实现所需的安全功能变得越来越困难。Contrail网络策略与路由绑定在一起,因此很难实现面对部署环境(部署地点、应用区域等)的安全策略。

云增强安全策略模型

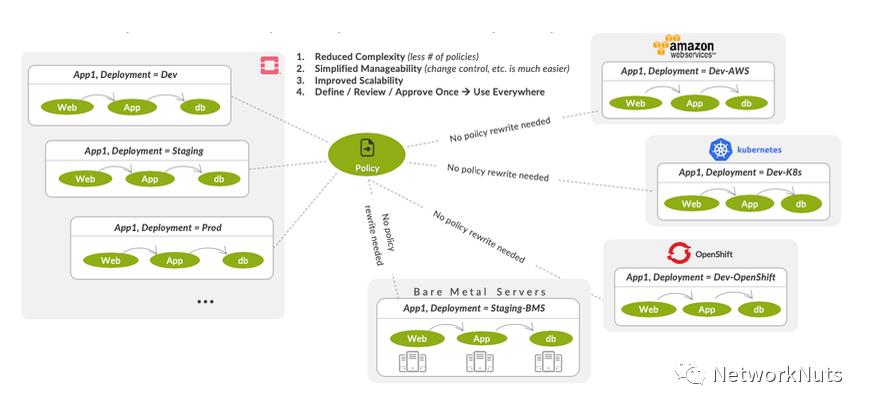

Contrail 4.1版本开始,通过支持路由与安全策略的分离,多维分段(Multidimension segmentation)和可移植策略,解决了当前网络策略和安全组的局限性。此版本还增强了用户可见性和安全分析功能。

Contrail 4.1版引入了新的防火墙安全策略对象,包括以下增强功能:

· 路由和策略解耦-引入新的防火墙策略对象,将策略与路由解耦。

· 多维细分-基于实体的多个维度(例如应用程序、层、部署区域、站点、用户组等),细分流量并添加安全功能。

· 策略可移植性-安全策略可以移植到不同的环境,例如“从开发到生产”,“从裸机环境到容器环境”。

· 可视性和分析功能

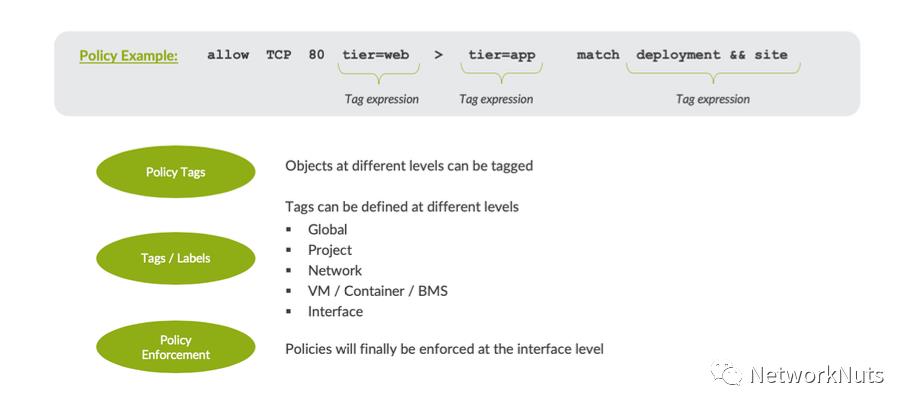

使用Tag实现增强的安全策略

Contrail使用标记(tag)和配置对象用于创建新的防火墙策略对象,这些对象将路由和网络策略解耦,从而实现多维分段和策略的可移植性。

多维流量分段可以根据应用程序(app)、层(tier)、部署(deployment)、站点(site)和用户组(user group)等维度对流量进行分段。

通过Contrail还可以将安全策略移植到不同的环境。通过为标签提供匹配条件来启用策略的可移植性。

如下图所示,通过匹配deployment/site来控制策略移植环境。

预定义标签

通过Contrail可以根据环境和部署要求选择预定义标签。

预定义标签包括:

· application

· application-tier

· deployment

· site

· label

新的配置对象

为了实现增强安全策略功能,Contrail增加了新配置对象

· firewall-policy

· firewall-rule

· policy-management

· application-policy

· service-group

· address-group

· tag

· global-application-policy

每个配置对象标记对象包含:

· tag-以字符串形式存储的已定义标签类型之一

· value-字符串

· description-描述标签的字符串

· configuration_id-一个32位值:标记类型为5位,标记值为27位

用户输入的每个值都会创建一个唯一的ID,该ID在tag_id字段中设置。系统最多可支持6400万个tag值。平均而言,每个tag最多可以有2k个值,但是每个tag没有单独限制。

Tag和Label可以附加到任何对象,例如项目,VN,VM,VMI和策略,并且这些对象具有tag list可以支持多个tag。

RBAC控制着允许修改或删除tag的用户,另外有些tag是系统默认附加的。

全面的策略执行点

安全策略部署后,需要执行节点进行策略的执行,Contrail支持全面的策略执行点能力,包括Contrail vRouter、物理设备PNF、虚拟设备VNF、容器等。

瞻博网络提供了全面的策略执行点解决方案:

· PNF:MX系列路由器、QFX系列交换机、SRX系列防火墙等

· VNF:vSRX虚拟防火墙、vMX虚拟路由器、vQFX虚拟交换机

· Container:cSRX容器防火墙,cRPD容器路由器

除此之外,Contrail还支持第三方的PNF、VNF产品。

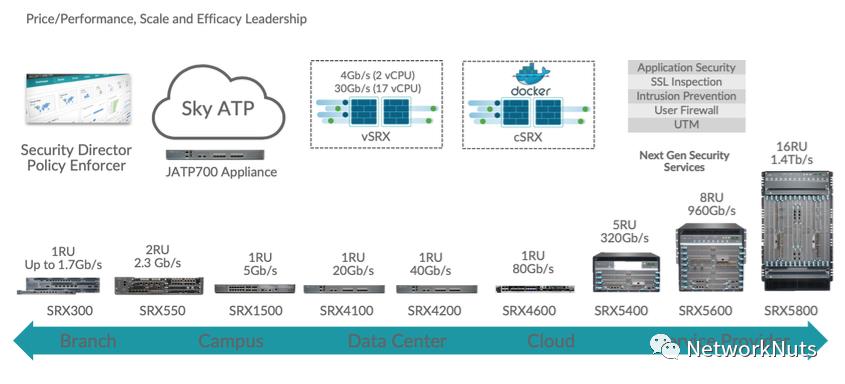

SRX系列防火墙产品

SRX系列产品是瞻博网络的防火墙产品系列,同时也是久负盛名的数据中心防火墙产品,除了硬件产品外,同时包括了虚拟机形态的防火墙产品vSRX,容器形态的防火墙产品cSRX。

关于SRX系列防火墙产品的更多信息,请参考:

https://www.juniper.net/uk/en/products-services/security/

vSRX虚拟防火墙

vSRX 以虚拟化形态提供了与物理 SRX 系列防火墙完全相同的功能 — 安全服务,可以灵活扩展以满足网络需求。它提供与 SRX 设备相同的功能,包括核心防火墙、稳定的网络、全面的新一代功能以及自动化生命周期管理。vSRX 处理速度高达 100 Gbps,堪称业界最快的虚拟防火墙。

它支持瞻博网络 Contrail、OpenContrail 和第三方软件定义网络 (SDN) 解决方案,并且可以与 OpenStack 等云编排工具集成。带策略实施器的 Junos Space Security Director 支持自动化安全实施,在一个通用界面中为物理和虚拟资产提供统一管理和可见性。

私有云场景

将vSRX 部署在企业的私有云中,可防止各种先进威胁在网络边界内的虚拟机之间横向扩散。它为动态工作负载提供可扩展应用程序安全,并保护关键任务应用程序免遭已知和未知威胁,它支持 VMware ESXi 和NSX、KVM/OpenStack(Ubuntu、Centos、Redhat)以及 Nutanix Enterprise 私有云。

公共云场景

vSRX 虚拟防火墙可帮助企业将私有云无缝扩展到公共云环境,从而安全轻松地迁移数据和工作负载。vSRX 作为 VPN 网关时,可为远程用户提供对工作负载的安全访问。vSRX 作为分段网关时,通过使用有助于保持安全和合规性的应用程序策略来阻止威胁横向扩散,可以保护公共云工作负载。

企业可以从以下位置获取 vSRX:

· Amazon Web Services 市场

· Google Cloud Platform 市场

· Microsoft Azure 市场

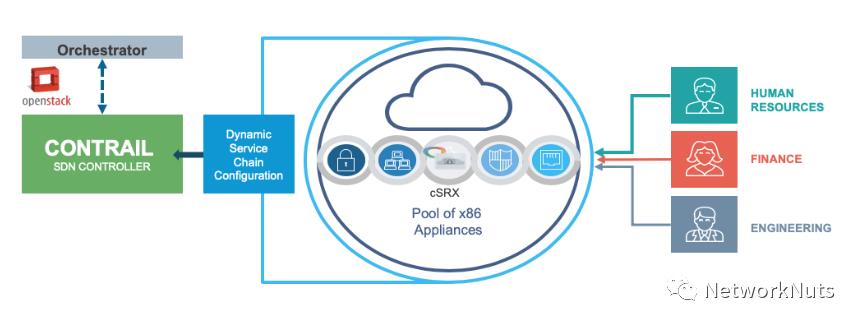

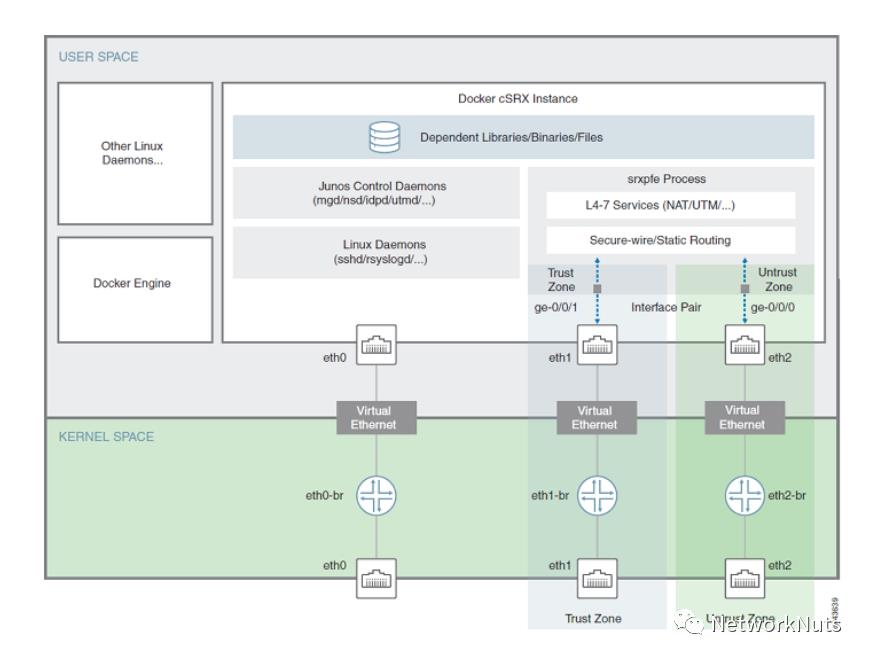

cSRX容器防火墙

企业越来越依赖于容器技术来开发和部署云原生应用程序。cSRX 容器防火墙借助一些高级安全服务来保护企业的容器化环境,包括内容安全服务、入侵防御系统 (IPS) 服务、AppSecure 服务和统一威胁管理 (UTM) 服务。

专为容器构建的 cSRX 是生产级的下一代防火墙 (NGFW),可在1秒内启动或关闭。它提供与容器环境的瞬时状态相匹配的安全性、敏捷性和资源效率。

无论使用物理防火墙、虚拟防火墙还是容器化防火墙,瞻博网络都提供了全面可视性。企业可以使用 cSRX 来部署安全策略以限制只能访问特定的应用,同时让 IPS 保护不易修补的应用程序。为了控制和保护应用程序免受东西流量的影响,cSRX 支持在 4 至 7 层使用安全策略进行微分段,以此限制不同容器段之间的流量。

在企业多云环境中,cSRX 搭配Contrail使用,可以在 4 至 7 层为云原生应用提供微分段、加密和安全保护。cSRX 可以保护容器化的平台即服务环境,例如 Red Hat OpenShift(由 Red Hat 和瞻博网络共同提供技术支持的 Multicloud Enabler 的核心组件)。

cSRX 既可部署在私有云中,也可部署在公有云中,用于保护容器环境中关键任务的云原生应用程序,确保它们不受已知威胁和未知威胁的影响。

服务链和安全集成

利用Contrail服务链的多执行点支持能力,可以把PNF、VNF、容器进行统一部署。最常用的场景就是安全集成场景,可以把物理防火墙、虚拟防火墙以及容器防火墙进行统一部署及编排。

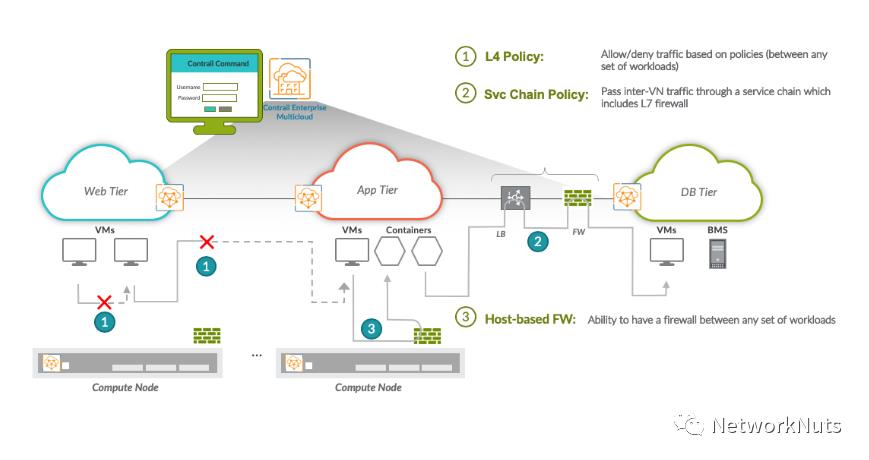

上图展示了Contrail对裸机服务器BMS、虚拟机VM、容器Container环境统一进行集成的场景,通过服务链集成了虚拟防火墙、物理防火墙、负载均衡等设备。可以同时部署三种不同类型的安全策略。

Contrail L4策略

· L4策略允许/拒绝基于5元组的流量(例如允许绿色和橙色虚拟网络之间的HTTP流量)

· 通过分布在每台主机上的vRouter分布式实施

· 适用于附加到VN的任何工作负载(虚拟机、容器等)

Contrail服务链策略

· 适用于所有五元组流量,确保所有流量都通过L7防火墙的策略(用于防病毒,恶意软件检测等)

· 两个虚拟网络之间可以有多个服务链

· 安全设备可以是物理防火墙,也可以是虚拟防火墙

安全组

· 应用到VMI的L4策略(接口)

· 支持细化的VMI入口和VMI出口安全策略。

· 可以提供比VN更精细的策略

高级威胁与未知威胁的防护

瞻博网络的Connectd Security解决方案提供了端到端的整体安全解决方案,在数据中心解决方案中,Contrail解决方案可以和Connectd Security解决方案无缝融合,为数据中心提供增强的安全防护。

Sky ATP高级威胁防护系统

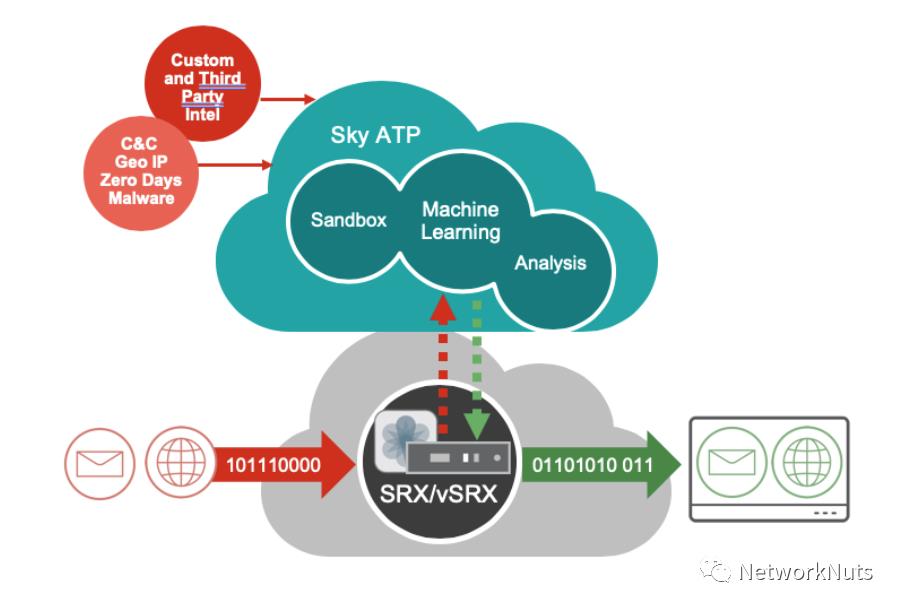

Juniper Connectd Security解决方案的一个重要组件是Sky高级威胁防护组件(Sky ATP)。

Sky高级威胁防护主要针对恶意软件,通过监测入站和出站的网络数据流,寻找恶意软件和其他威胁的表征,可防范复杂的“零日”和未知威胁。通过采用一系列云技术,Sky高级威胁防护服务能够渐进式地评估,每个可能的攻击具有什么样的风险水平,从而为威胁防护提供更高的准确性。

Sky高级威胁防护服务采用多种识别技术来快速发现威胁,并能阻止即将发动的攻 击。这些技术包括快速缓存检查、识别已知文件和动态分析,并将独特的诱骗技术运用于沙盒环境,诱骗恶意软件进行激活和自我暴露。利用已获专利的机器学习算法,Sky高级威胁防护服务能够在日益变化的威胁格局中,不断自我适应和发现新的恶意软件。

Contrail集成高级威胁防护系统

上图展示了一个复杂的用例,演示了Juniper Connectd Security的功能。

图中有多个步骤:

1. 受到攻击的VM尝试下载恶意软件或建立与黑客控制节点的连接

2. 该文件被外围防火墙扫描

3. 防火墙将文件发送到Juniper / Sky ATP

4. ATP确定文件为恶意软件,并通知防火墙

5. 防火墙阻止进一步的下载/连接

这是Connectd Security的强大功能。通过与Contrail的融合,可以将安全性扩展到所有连接点,并确保有效地应用安全策略。

Contrail与Connectd Security的融合

如上图步骤6、7所示,Policy Enforcer通知Contrail向受感染的VM添加适当的安全标签(例如“Tag=INFECTED”),然后将VM置于具有Contrail Security的隔离安全组中。

安全管理员还可以在SRX、vSRX或cSRX上预先配置安全策略,这些策略利用Contrail安全组采取进一步的措施。

以上是关于CEM解决方案|漫谈云原生网络安全的主要内容,如果未能解决你的问题,请参考以下文章