建立私有CA实现证书申请版本

Posted 好像认识你很久了

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了建立私有CA实现证书申请版本相关的知识,希望对你有一定的参考价值。

centos8版本

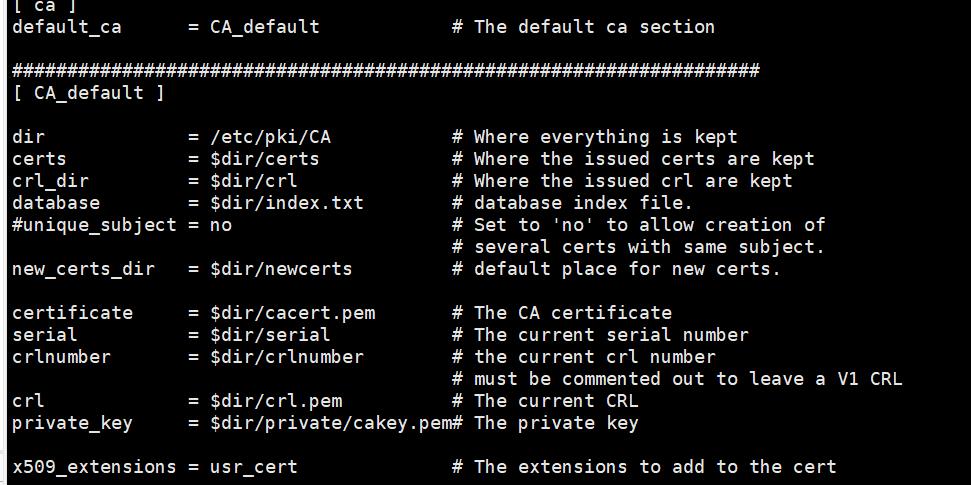

1.根据/etc/pki/tls/openssl.conf创建CA相关目录和文件

mkdir -pv /etc/pki/CA/{certs,crl,newcerts,private}

touch /etc/pki/CA/index.txt 生成证书索引数据库文件

echo 0F > /etc/pki/CA/serial 指定第一个办法证书的序列号

2.创建CA私钥

cd /etc/pki/CA

(umask 066; openssl genrsa -out private/cakey.pem 2048)

3.CA自签名证书

openssl req -new -x509 -key /etc/pki/CA/private/cakey.pem -days 3650 -out /etc/pki/CA/cacert.pem

输出证书内容 openssl x509 -in /etc/pki/CA/cacert.pem -noout -text

4.用户生成私钥和证书申请

mkdir /data/app1

(umask 066; openssl genrsa -out /data/app1/app1.key 2048) 生成私钥

openssl req -new -key /data/app1/app1.key -out /data/app1/app1.csr 生成证书申请文件

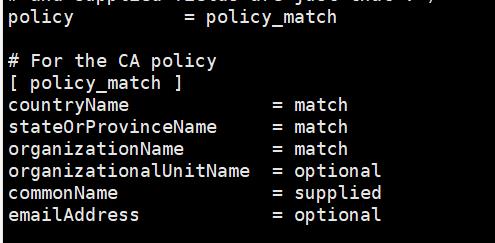

根据配置文件,countryName,stateOrProvinceName,organizationName必须和CA自签证书一样

openssl ca -in /data/app1/app1.csr -out /etc/pki/CA/certs/app1.crt -days 1000 生成证书

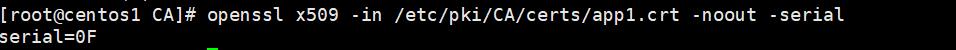

openssl x509 -in /etc/pki/CA/certs/app1.crt -noout -serial 可以找到证书的编号

验证指定编号对应证书的有效性

openssl ca -status 0F 亦可以直接看index.txt

5.将ca证书和用户证书导出在windows安装即可。ca证书重命名为crt后缀文件

6.吊销证书

openssl ca -revoke /etc/pki/CA/newcerts/0F.pem

7.生成证书吊销列表文件

echo 01 > /etc/pki/CA/crlnumber

openssl ca -gencrl -out /etc/pki/CA/crl.pem

将此crl.pem传到window修改后缀为crl.pem.crl,双击即可查看

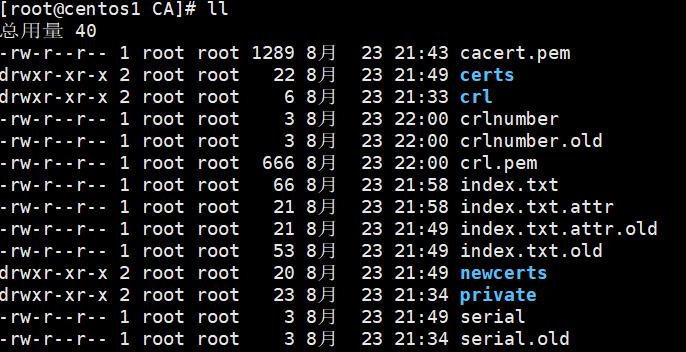

cacert.pem CA的自签证书

certs 用户的证书

newcerts 用户的私钥

private CA的私钥

index.txt 用户证书当前的有效性

index.txt 用户证书的有效性,是证书未做修改前的状态,比如说证书被吊销前是有效的

crlnumber 吊销用户证书后自动增长编号

以上是关于建立私有CA实现证书申请版本的主要内容,如果未能解决你的问题,请参考以下文章