无意有缘拿下“裸聊”APP诈骗网站

Posted 李志宽

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了无意有缘拿下“裸聊”APP诈骗网站相关的知识,希望对你有一定的参考价值。

前言:

首先给大家普及一下“果聊”APP诈骗的常见套路,

第一步:获取公民信息,筛选对象

犯罪分子通过非法渠道获得公民的姓名、工作单位、手机号码、微信号等个人信息资料。

第二步:添加好友,网聊铺垫

犯罪分子以带有美女、帅哥头像的微信号添加好友。若受骗者与其互加好友,先开始一段时间的网聊铺垫。

第三步:视频聊天,录制“证据”

对方发出视频聊天邀请引诱受骗者果聊,而在此过程中,犯罪分子将受骗者果聊过程录制成视频作为后续敲诈的“证据”。

第四步:“花钱消灾”,反复敲诈

在“收集到证据”之后,对方会以散布果聊视频或将视频向受骗者单位举报、转发亲友等事由对受骗者实施威胁,并多次敲诈勒索。

果聊诈骗之所以能屡屡成功,正是抓住了受害人的贪色之心和羞于报警的心态。

离某行动结束的日子越来越近,奈何RedT不够给面子,每天只能封封一些“超大ICMP攻击”IP这样子。闲暇之余逛了一下某论坛,一篇帖子的名称让我的手不自觉的点了进去。

“果聊”诈骗,这个我可听说太多次了,但是也不知道是不是因为我长得太丑了,一直没有“小姐姐”愿意给我发“果聊”APP。之前看大佬们搞得好不自在,每次看到我就手痒痒,但是手里又没有APP样本,只能望梅(文章)止渴(手痒)。

拿到APP样本,看起来人畜无害的,长这样。

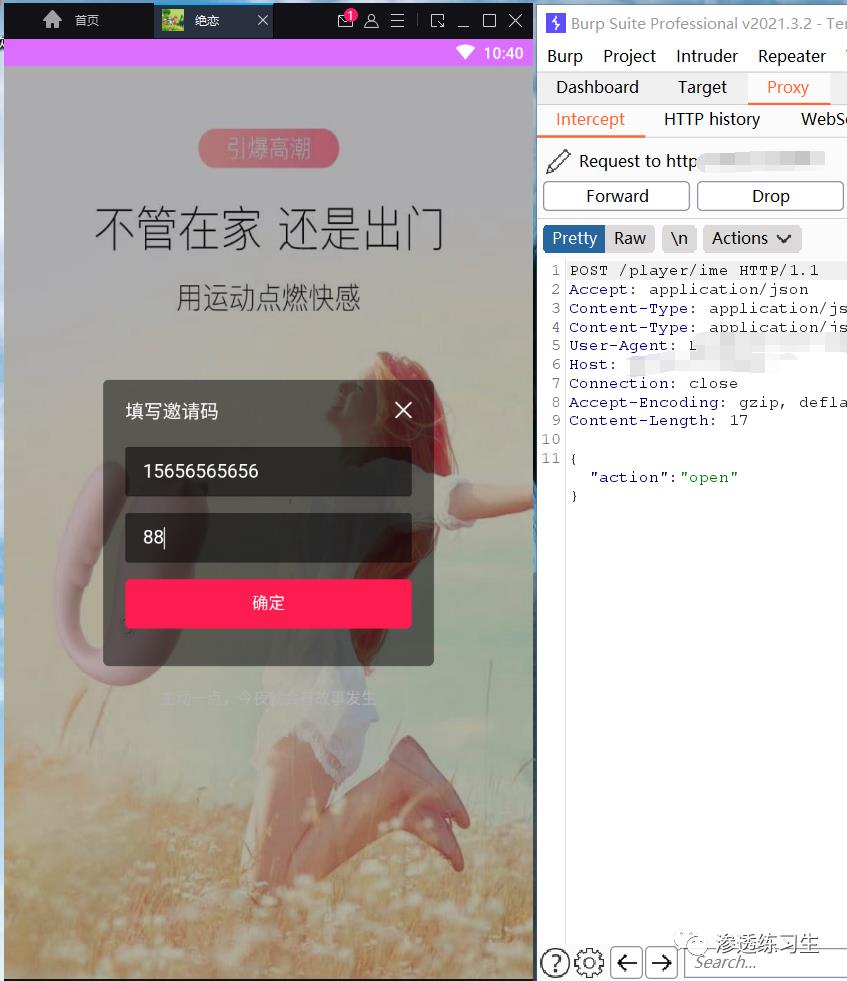

话不多说,配置好代理,BurpSuite!启动!

和大佬们一样,成功抓到Host地址,但是这个APP在输入手机号和邀请码之后就直接报错闪退了,可能写了判断真机与模拟器吧。

打开抓到的网址,访问,直接就是登录页面,由宝塔搭建,尝试弱口令,无果。尝试密码爆破,无果。尝试登录框注入,失败。目录扫描,无有效信息。尝试其他端口是否存在业务,无果。

嗯…冷静思考一下,盯着登录页面又看了一下,越看越觉得熟悉。对,之前肯定搞过的,但是忘了用的哪个模板。右键查看源文件,找到了熟悉字符:H-ui。H-ui记得没错的话是可以传马的,但是存在漏洞的文件具体路径忘了,下载了一套相关源码查看目录结构,结合记忆,还是让我找到了上传文件。打开Burp,开始抓包,在最开始拿的时候,这里抓包改包放包之后,提示为

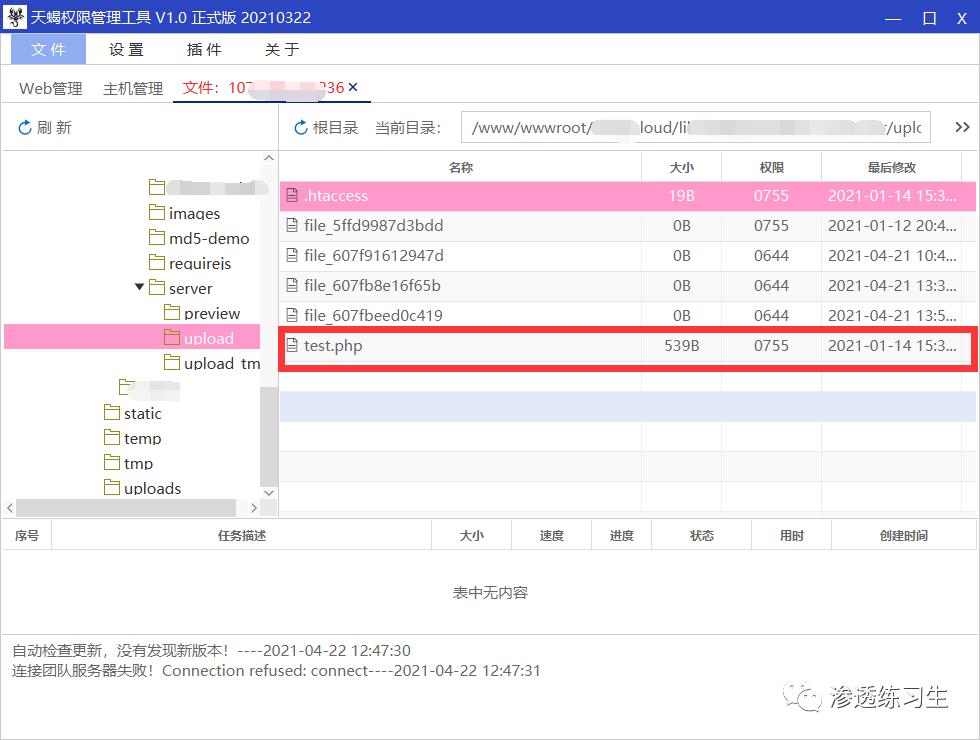

1{"jsonrpc" : "2.0", "result" : null, "id" : "id"}和直接访问上传页面的回显一样,当时以为是没有上传成功的,后来拿下Shell之后再尝试才知道其实是上传成功了,只不过没回显,上传的文件名称也没有改。

转头说一下另外一种方法,我也是通过这种方法拿下的该站。该框架中还有一个文件存在文件上传,但是只用了preg_match正则匹配函数检查上传内容中是否存在“#^data:image/(\\w+);base64,(.*)$#”此类内容,过滤不严格,所以可以进行任意文件上传。

1$src = file_get_contents('php://input');2 3if (preg_match("#^data:image/(\\w+);base64,(.*)$#", $src, $matches)) {4 5 $previewUrl = sprintf(6 "%s://%s%s",7 isset($_SERVER['HTTPS']) && $_SERVER['HTTPS'] != 'off' ? 'https' : 'http',8 $_SERVER['HTTP_HOST'],9 $_SERVER['REQUEST_URI']10 );11 $previewUrl = str_replace("preview.php", "", $previewUrl);12 13 14 $base64 = $matches[2];15 $type = $matches[1];16 if ($type === 'jpeg') {17 $type = 'jpg';18 }19 20 $filename = md5($base64).".$type";21 $filePath = $DIR.DIRECTORY_SEPARATOR.$filename;22 23 if (file_exists($filePath)) {24 die('{"jsonrpc" : "2.0", "result" : "'.$previewUrl.'preview/'.$filename.'", "id" : "id"}');25 } else {26 $data = base64_decode($base64);27 file_put_contents($filePath, $data);28 die('{"jsonrpc" : "2.0", "result" : "'.$previewUrl.'preview/'.$filename.'", "id" : "id"}');29 }30 31} else {32 die('{"jsonrpc" : "2.0", "error" : {"code": 100, "message": "un recoginized source"}}');33}利用该漏洞,成功拿到Webshell。

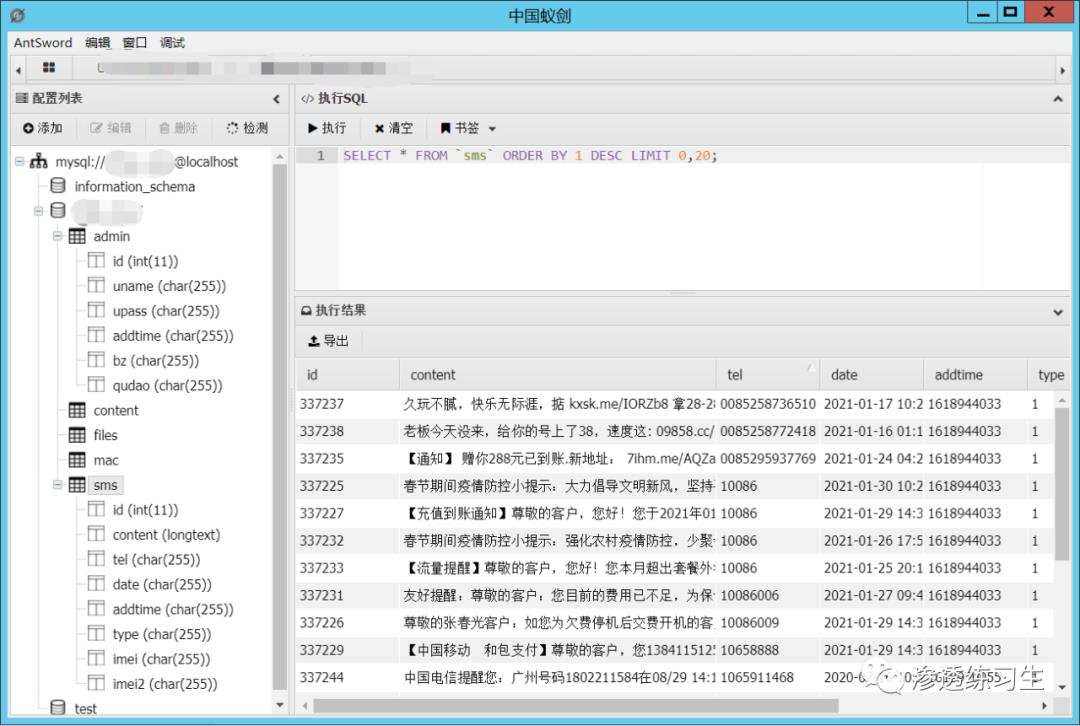

拿下Webshell之后,直接一条龙,翻看数据库连接文件,连接至数据库,解密后台密码,成功登录至后台。后台功能比较简单,但是受害者的手机号、通讯录、短信相册等信息都通过“裸聊APP”被上传至该服务器上。初步统计大概有1k+人受害被敲诈,数量还在持续增加。

最后联系到该论坛的求助大哥,通过交流得知我们竟然还是在同一个城市,这就是缘分吧。把渗透收集到的信息发给了他,并把他的手机号等信息从后台中删除。此次渗透算是告一段落。

最后的最后,在翻看服务器文件中发现了一句话后门文件,按照文件存在日期和网站搭建日期来看,应该是一直存在于源码文件中的,但是有公钥,连接不了,是蚁剑的马。小弟不才,没有用过RSA编码器生成的马,有大佬懂的话可以留言交流一下。

【本文资料&工具】

以上是关于无意有缘拿下“裸聊”APP诈骗网站的主要内容,如果未能解决你的问题,请参考以下文章