BugKuCTF_web1-7

Posted 独角授

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BugKuCTF_web1-7相关的知识,希望对你有一定的参考价值。

BugKu_web新手题

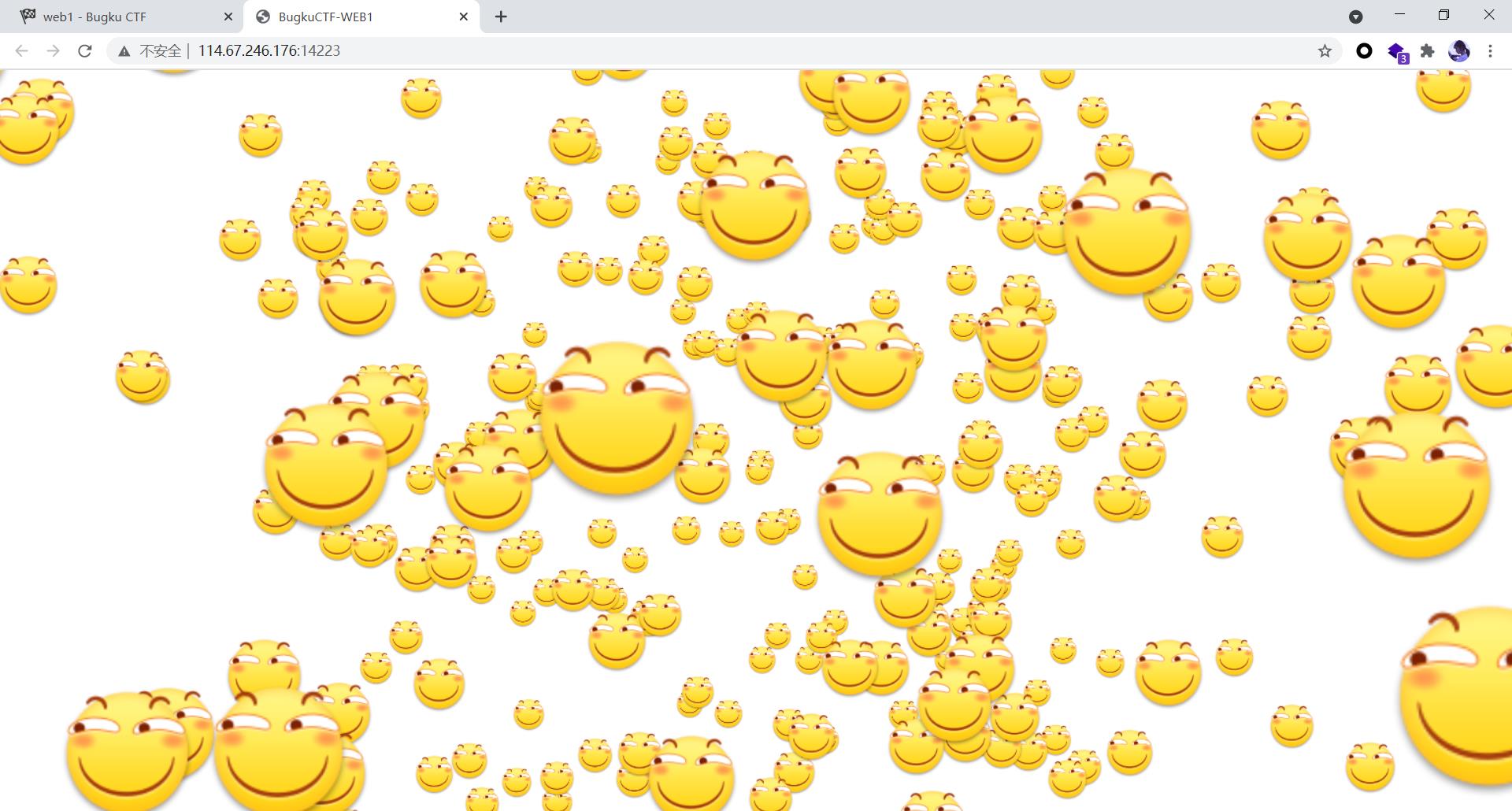

web1

看到滑稽脸,就想到F12大法,点击检查便就看到了flag

哈哈,真的好基础,果然是新手题

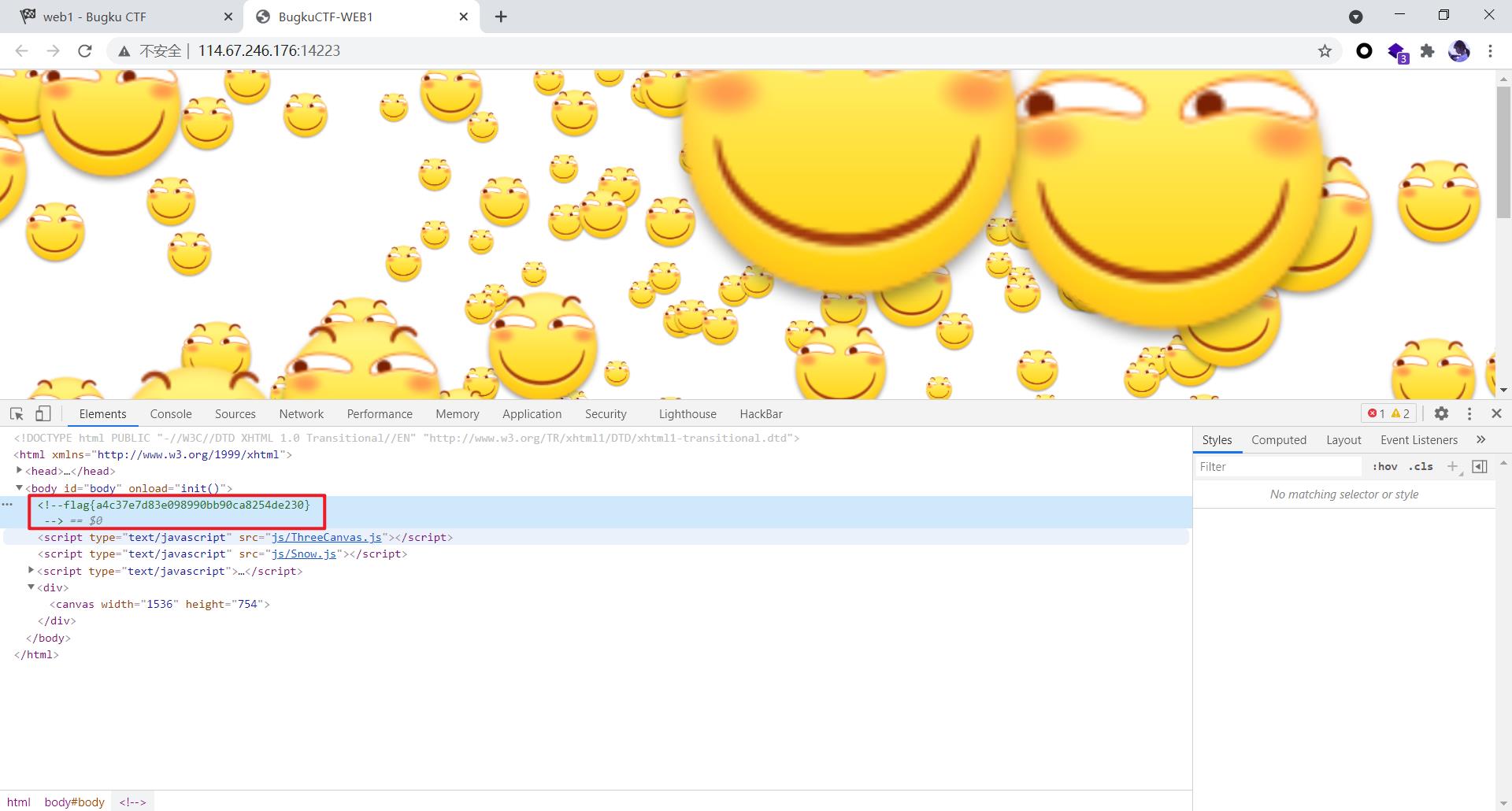

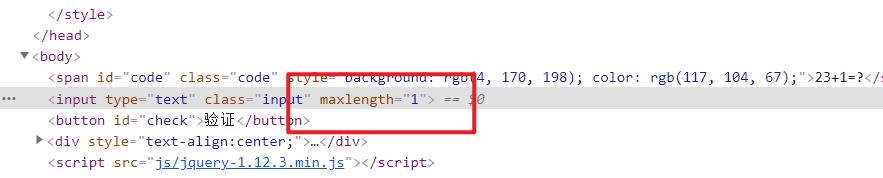

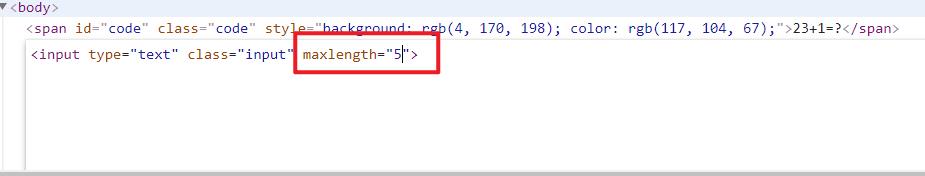

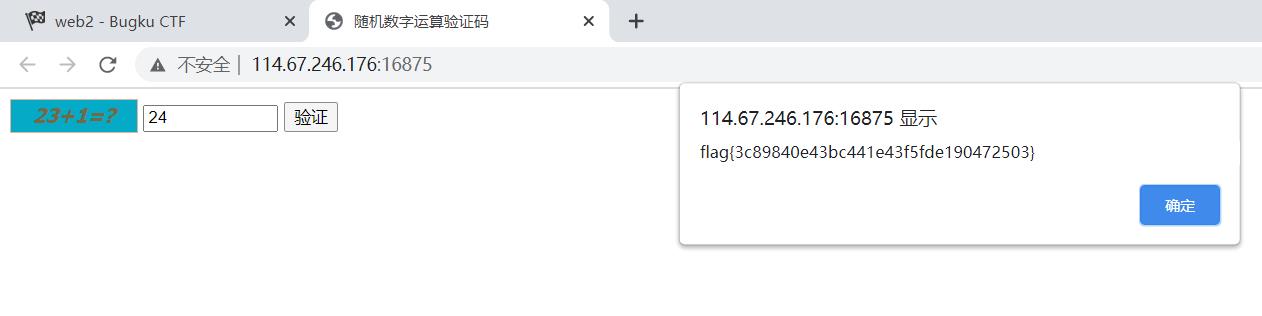

web2

发现只能输入一个数字,还是想到F12大法

点击检查,发现maxlength=1

直接将1改为大于等于2的随机一个数字

再输入结果就得到flag了!!!

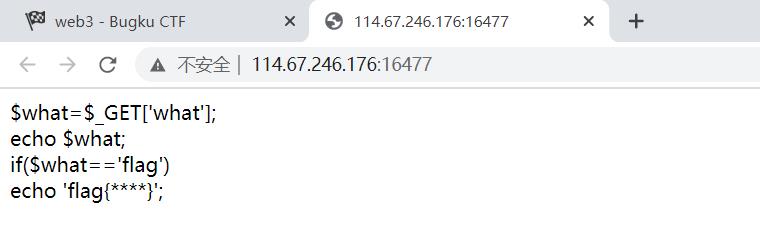

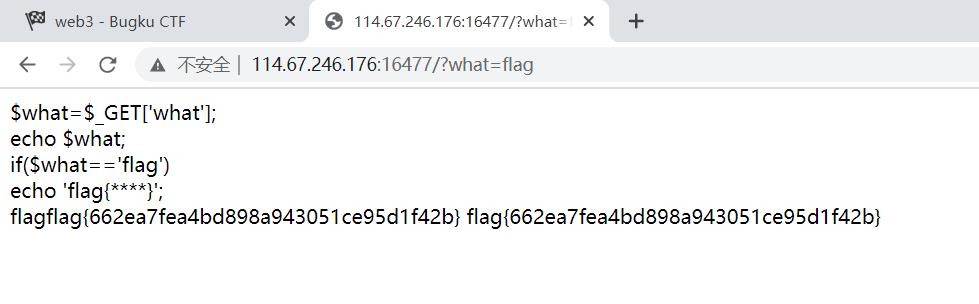

web3

get传参what=flag即可得到flag!!!

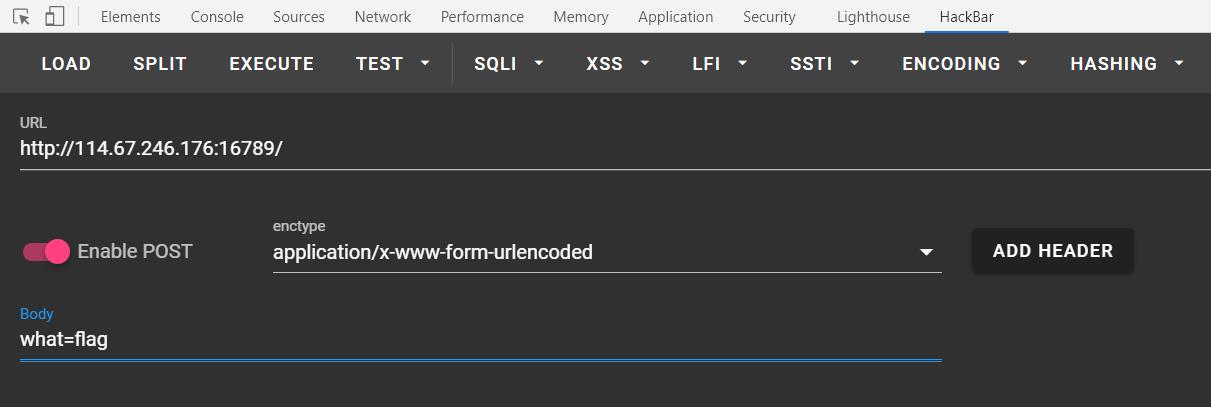

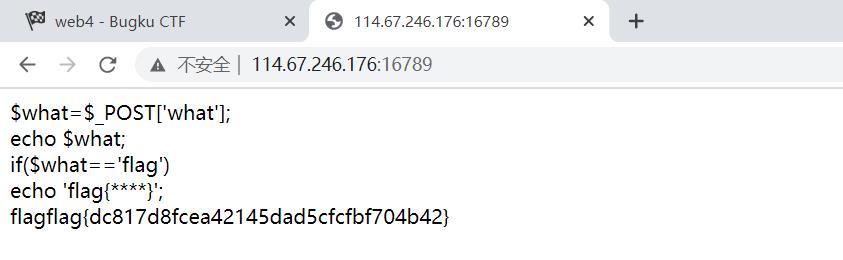

web4

和3类似,不过是以POST方式传参的

打开HackBar,POST传参what=flag

得到flag!!!

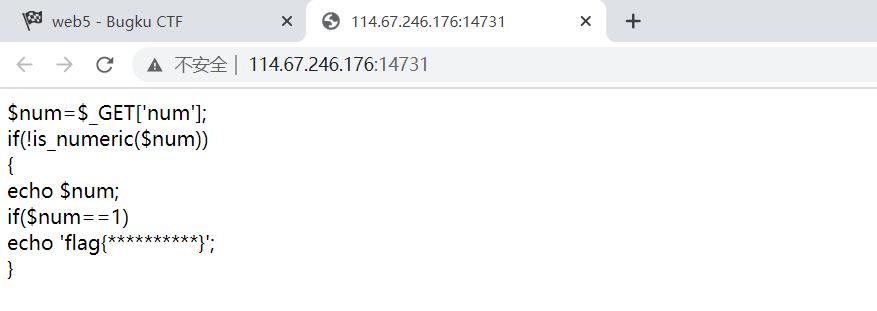

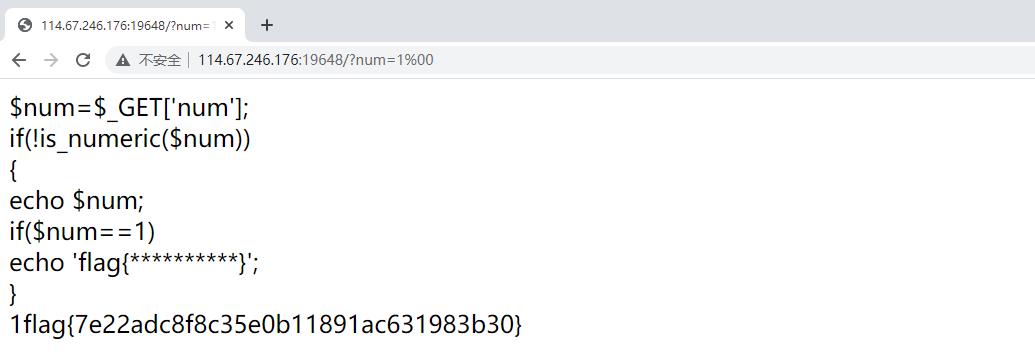

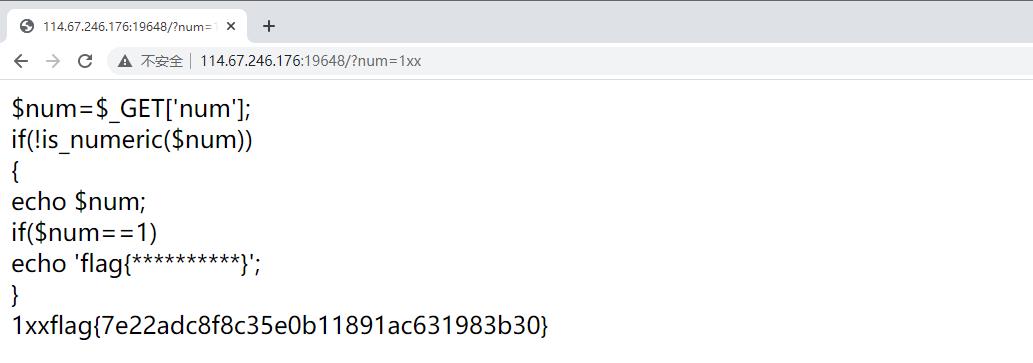

web5

由于is_numeric函数对于空字符%00,无论是%00放在前后都可以判断为非数值,而%20空格字符只能放在数值后。所以,查看函数发现该函数对对于第一个空格字符会跳过空格字符判断,接着后面的判断!

方法一:is_numeric函数对于空字符%00,无论是%00放在前后都可以判断为非数值

方法二:输入num=1后面加任意字符都ok,得到flag!!!

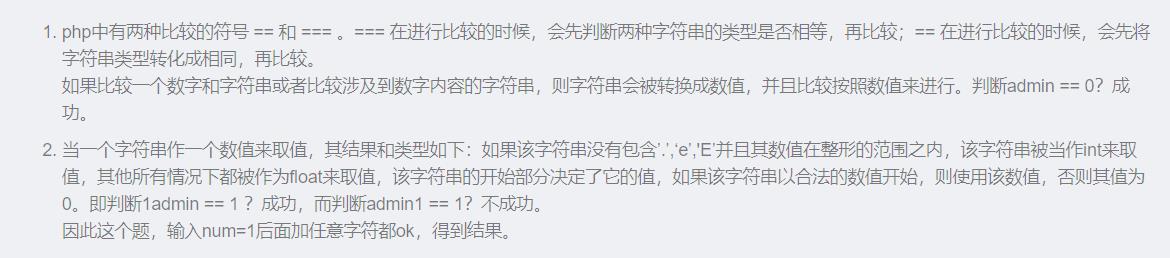

原理如下

原理如下

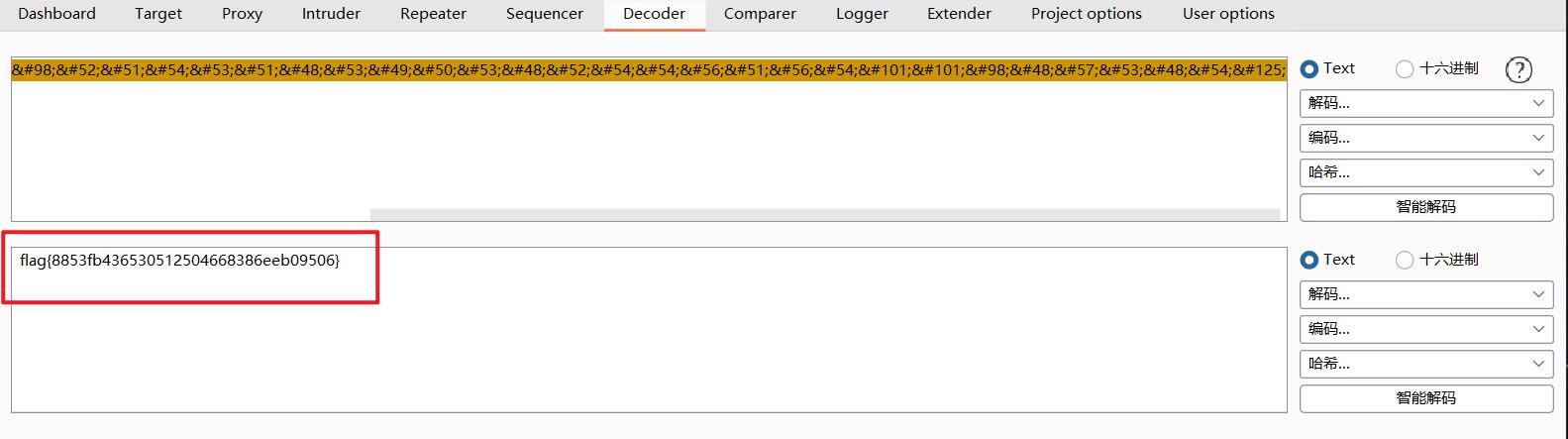

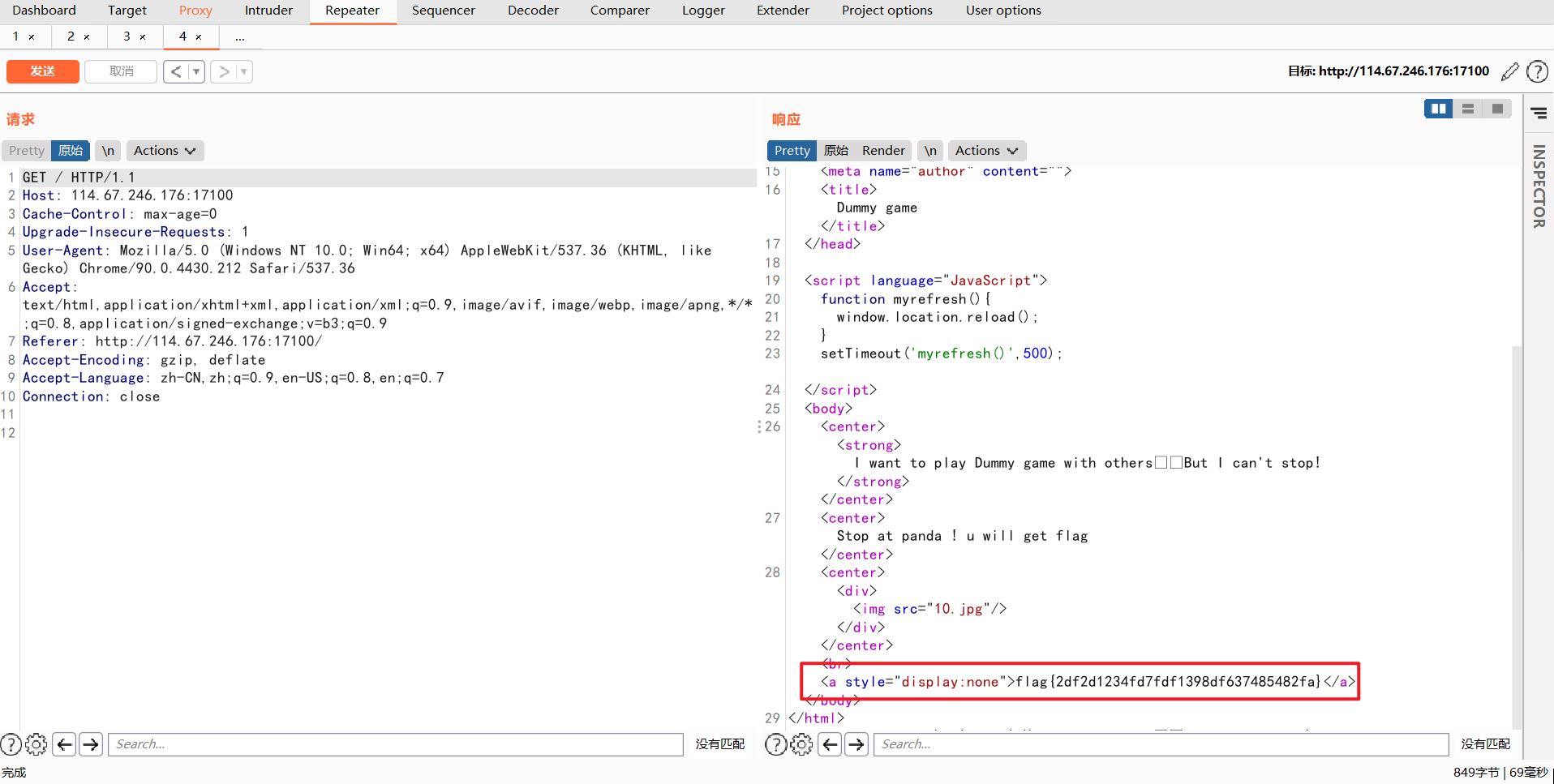

web6

打开这个界面,发现没有任何信息

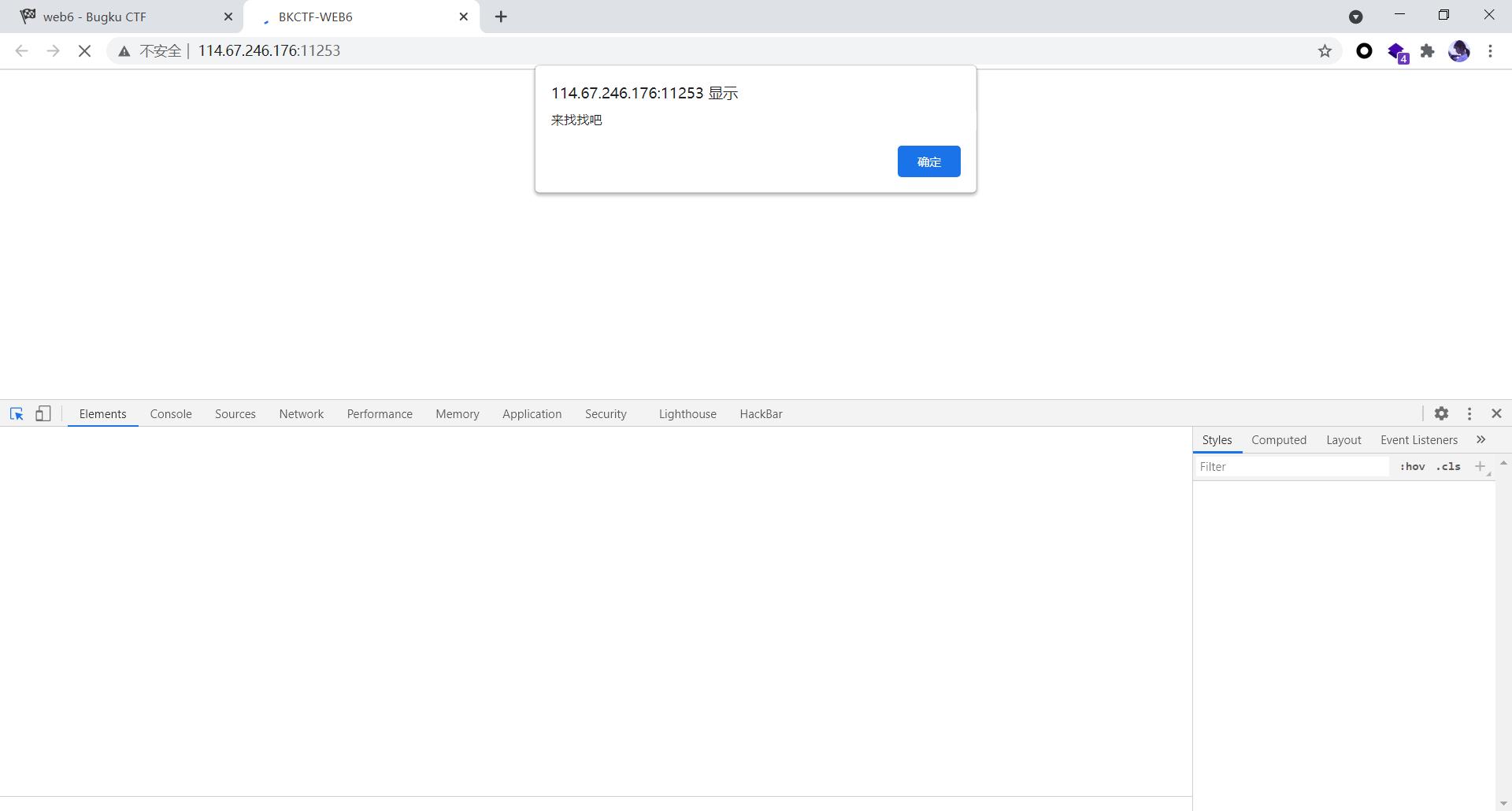

HackBar也没有可利用信息,考虑用bp抓包看看(或者curl)

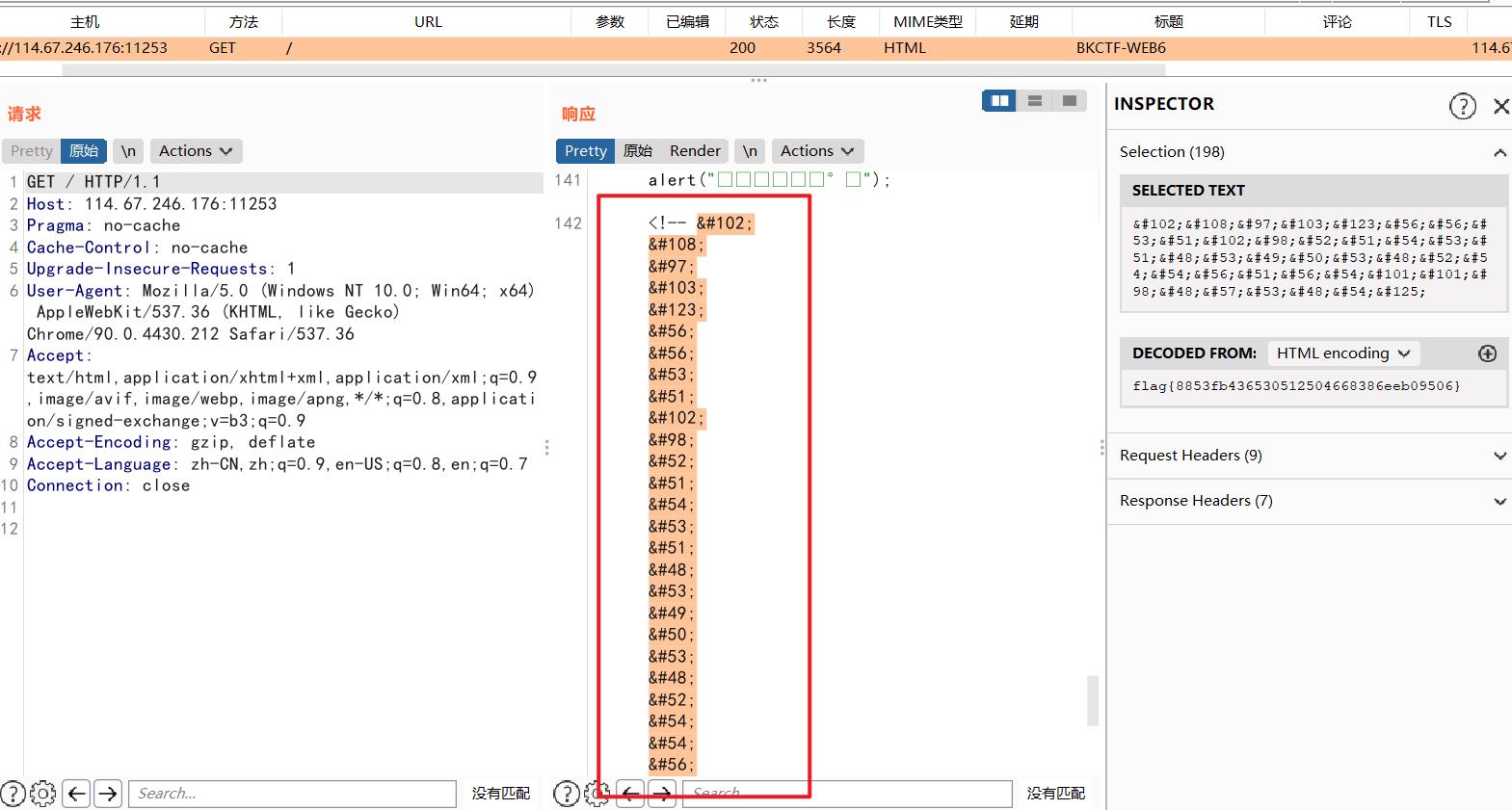

发现了一串html编码,解码试试

解码成功,得到flag!!!

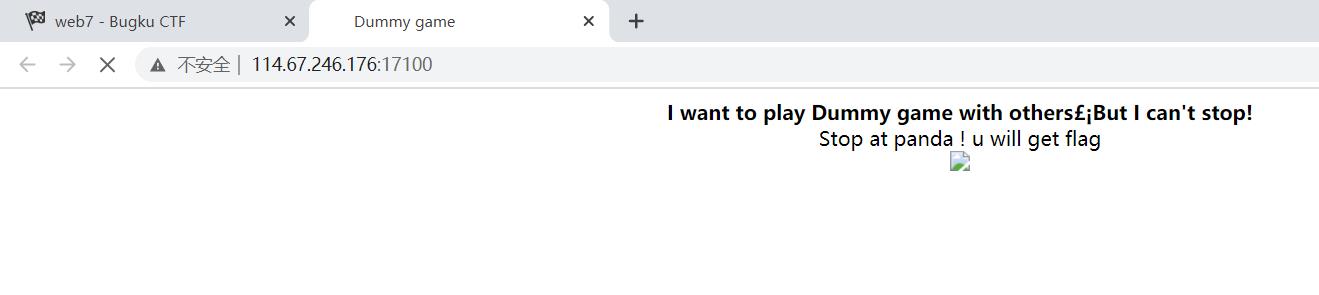

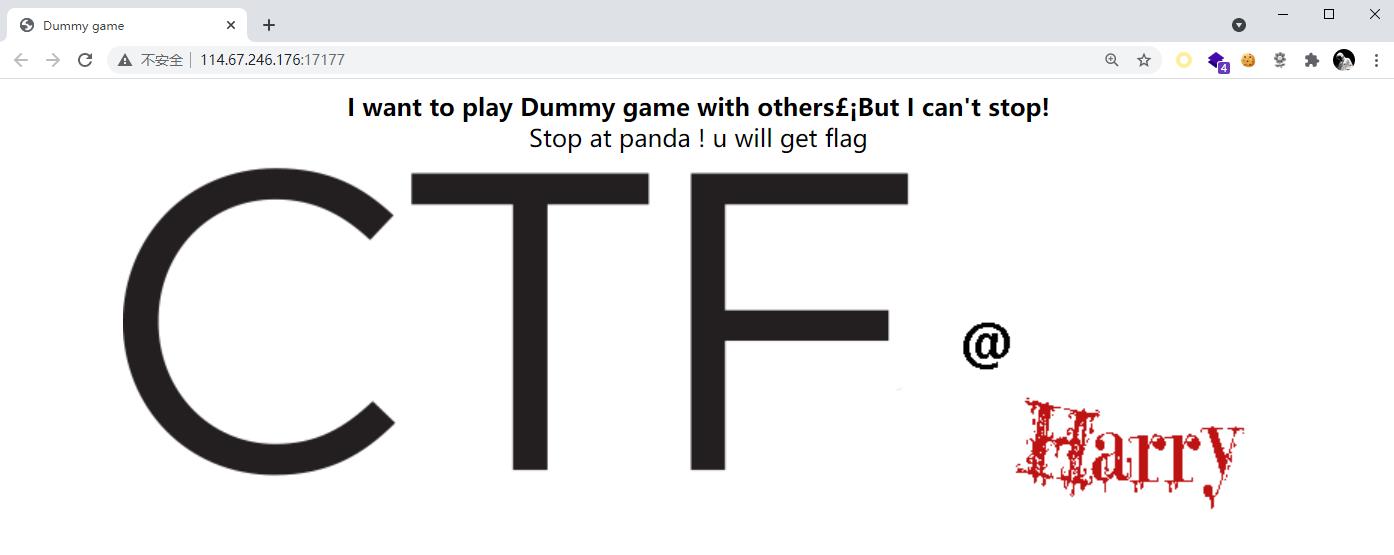

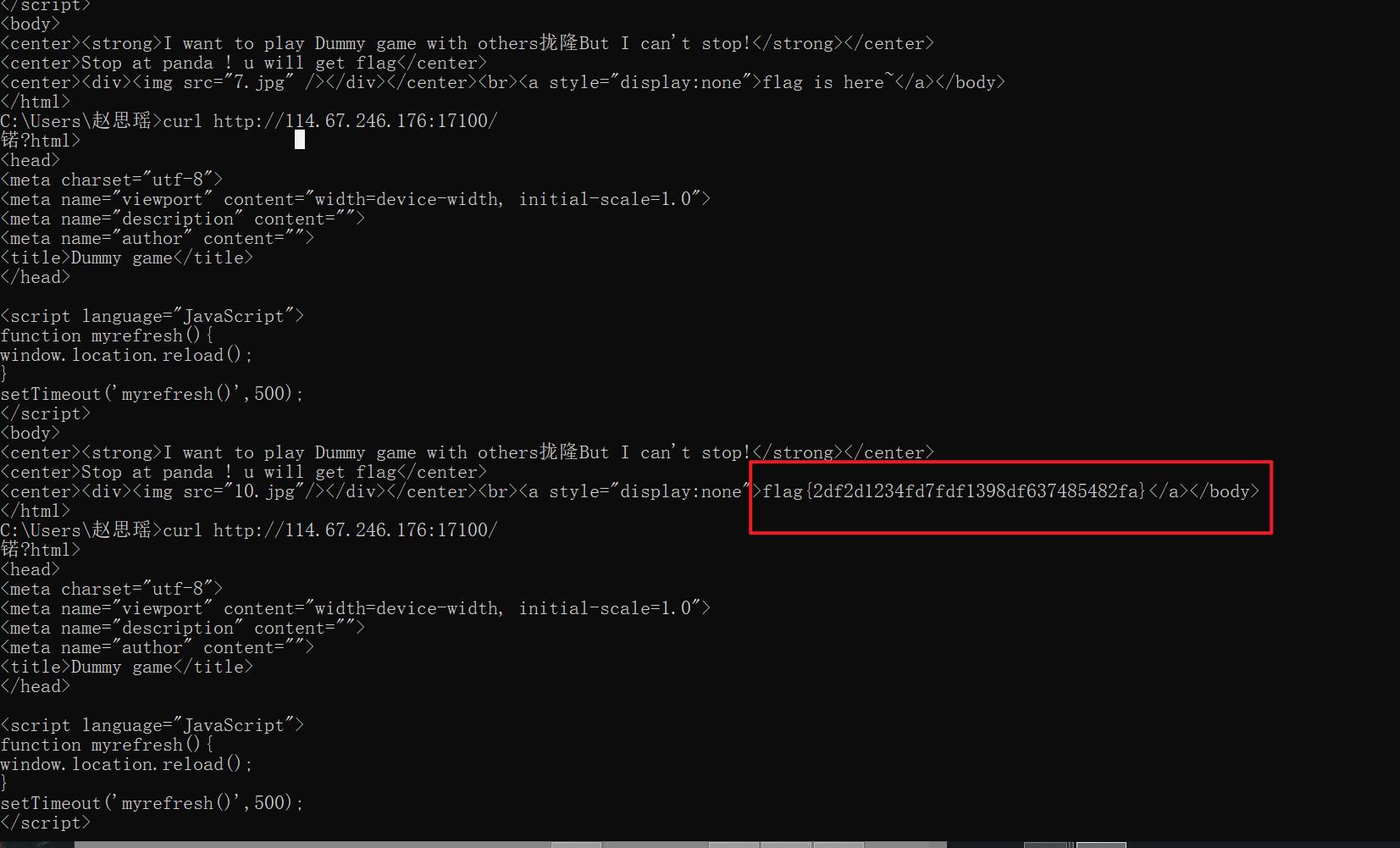

web7

网页不断刷新

bp抓包

curl也可以

未完待续。。。

以上是关于BugKuCTF_web1-7的主要内容,如果未能解决你的问题,请参考以下文章