网络安全实验室|网络信息安全攻防学习平台(基础关1-12)

Posted Pggcute

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络安全实验室|网络信息安全攻防学习平台(基础关1-12)相关的知识,希望对你有一定的参考价值。

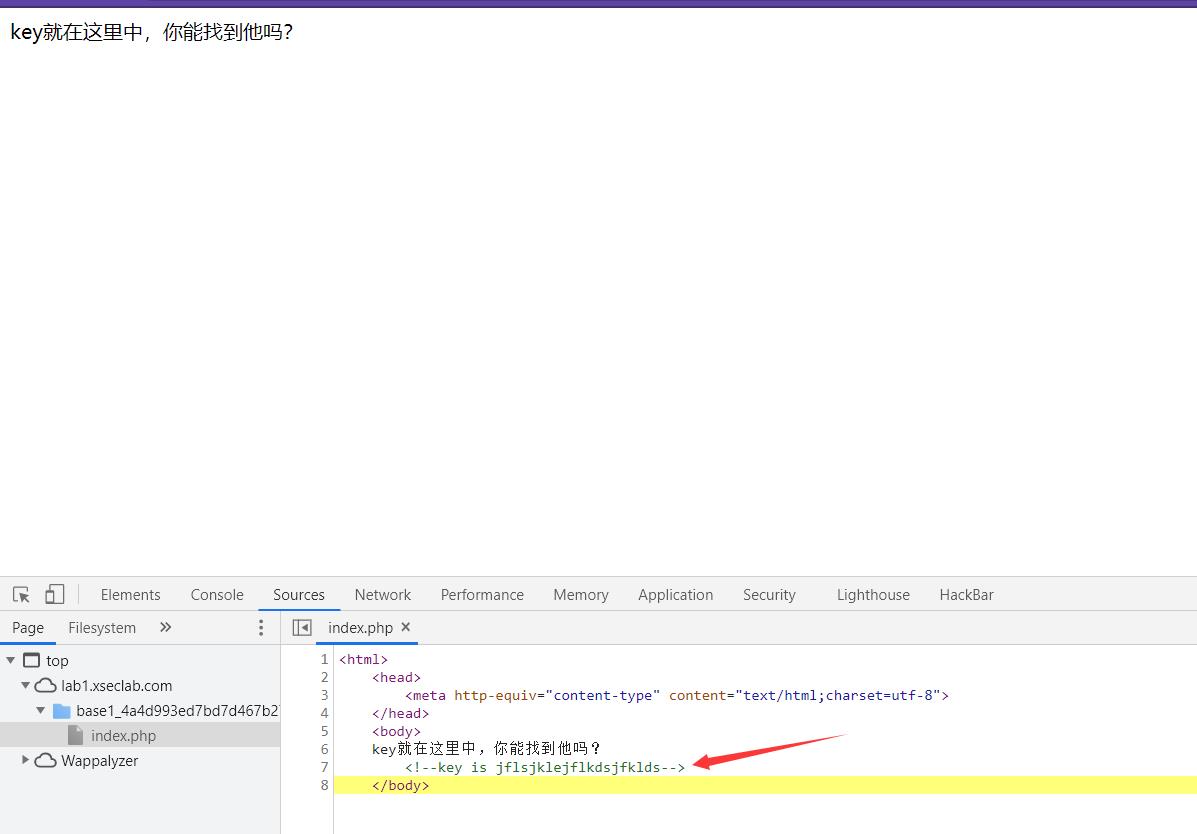

1.key在哪里

解题思路:按f12查看源码

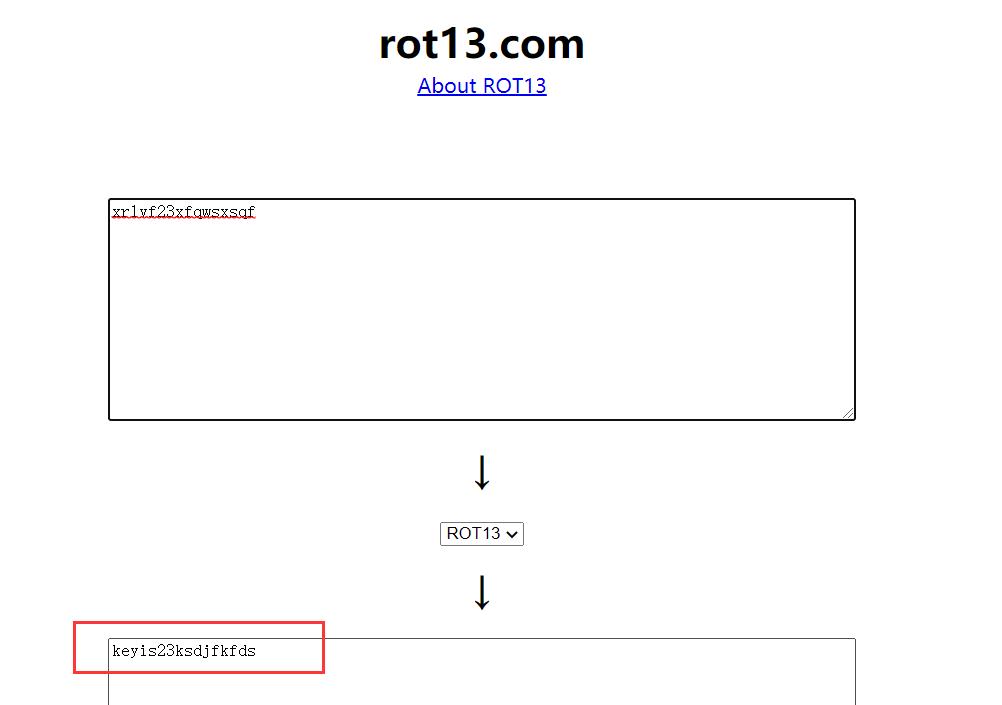

2.再加密一次你就得到key啦~

加密之后的数据为xrlvf23xfqwsxsqf

解题思路:根据提示再加密一次得到key,这是rot13加密的特点,再用rot13加密一次,得到key

3.猜猜这是经过了多少次加密?

解题思路:加密结果的最后是“=”,这是base64加密的标志,base64不断解密20次,得到key

key is jkljdkl232jkljkdl2389

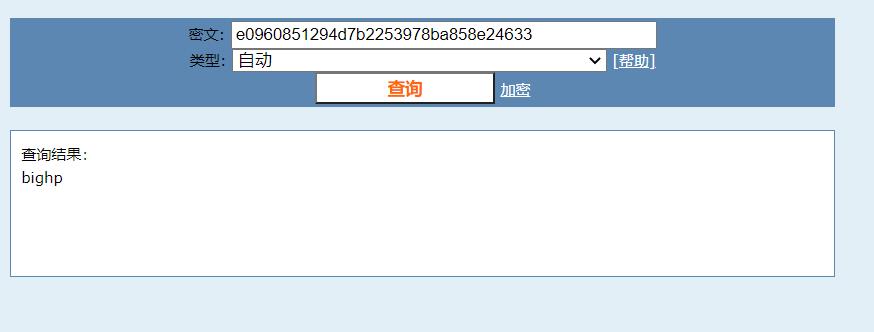

4.据说MD5加密很安全,真的是么?

e0960851294d7b2253978ba858e24633

解题思路:直接将密文通过md5在线解密,得到key

bighp

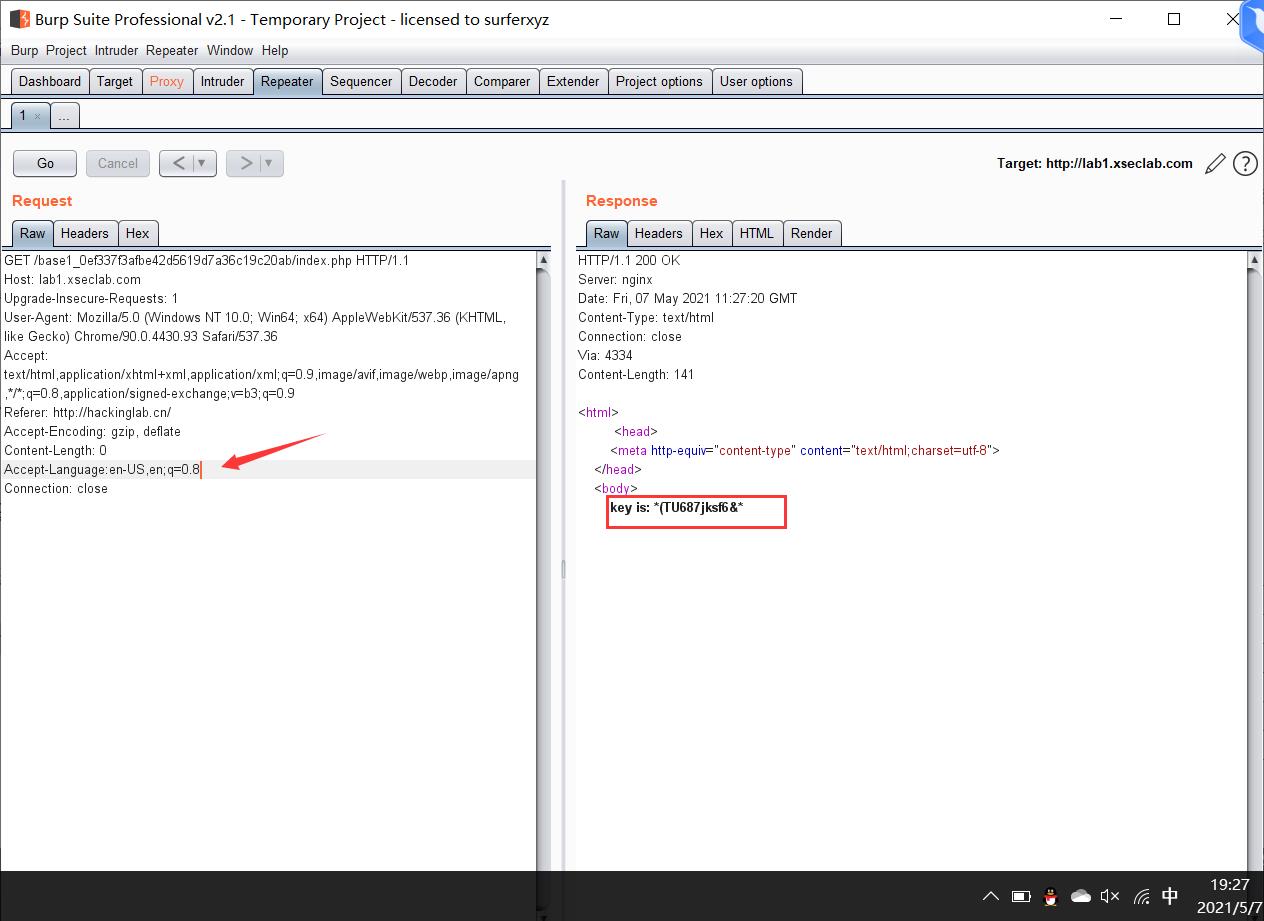

5.种族歧视

小明同学今天访问了一个网站,竟然不允许中国人访问!太坑了,于是小明同学决心一定要进去一探究竟!

解题思路:将Accept-Language改成Accept-Language:en-US,en;q=0.8,

使用burpsuite中的repeater得到了key:(TU687jksf6&

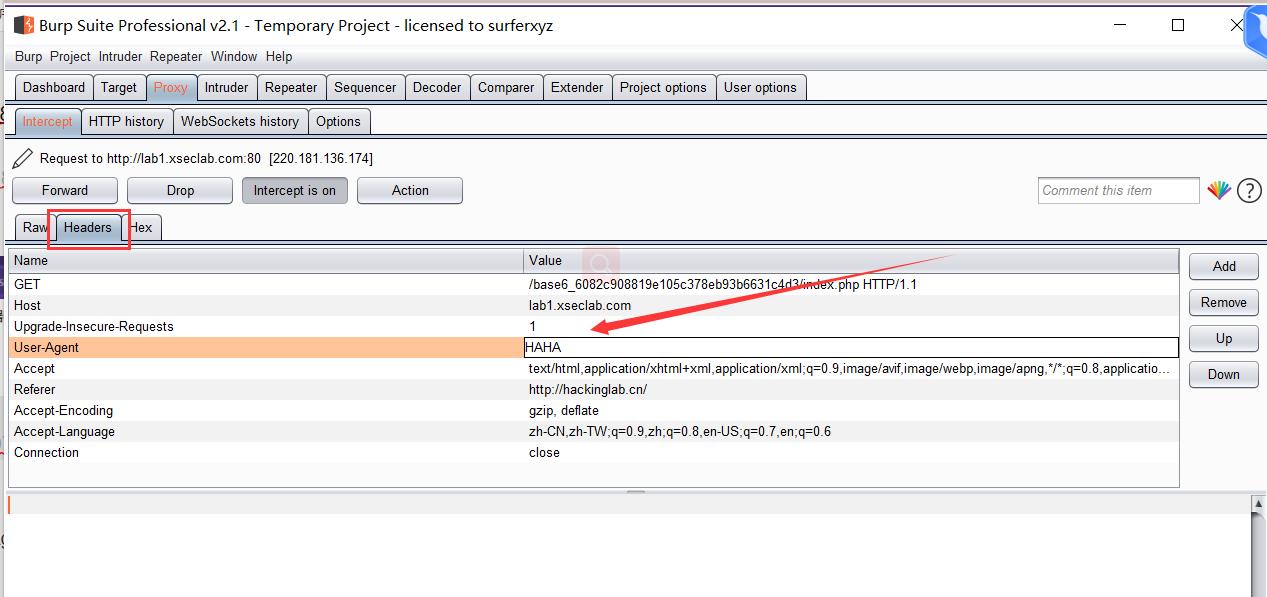

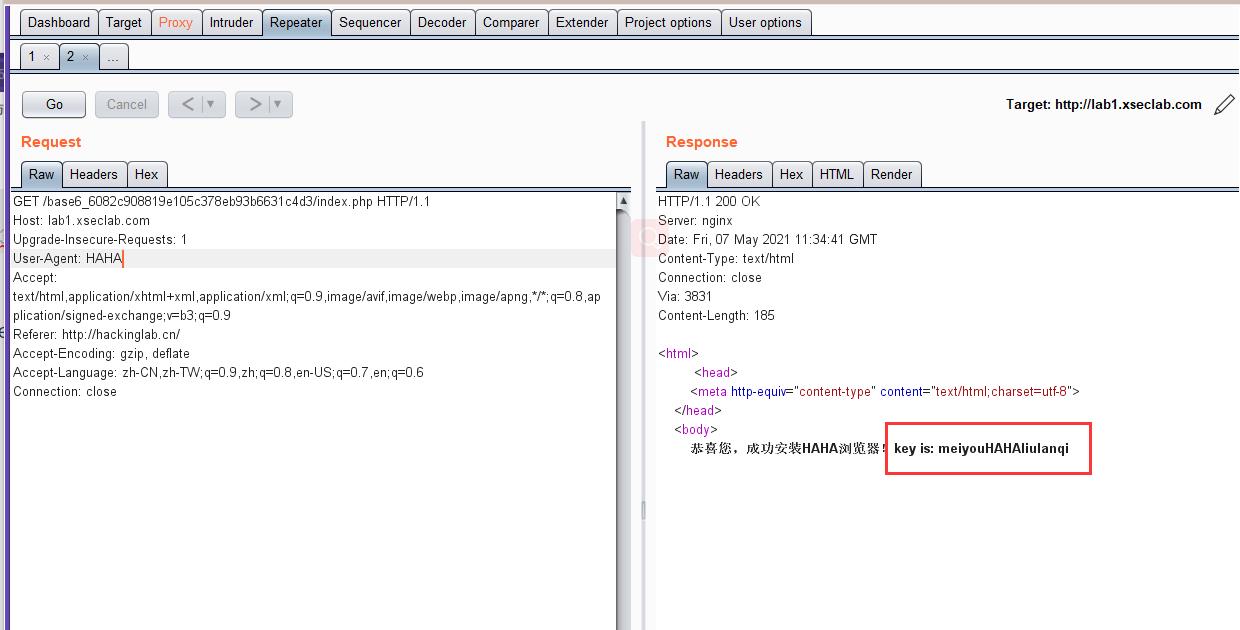

6.HAHA浏览器

解题思路:使用burpsuite将User-Agent改为:HAHA即可

Key:meiyouHAHAiiulanqi

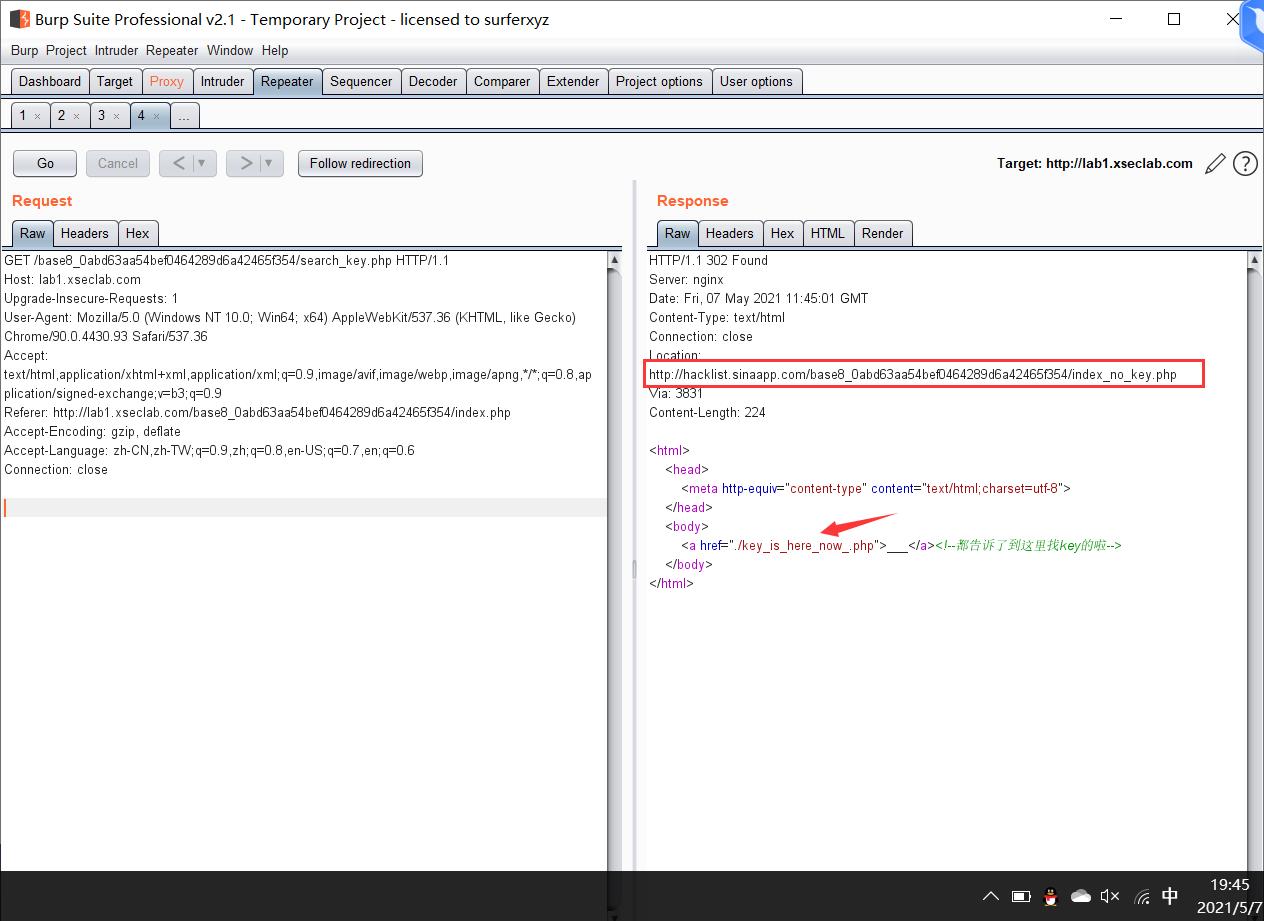

7.key究竟在哪里呢?

8.key又找不到了

解题思路:到这里找key_(从此处抓包)

点击之后会出现key is not here!

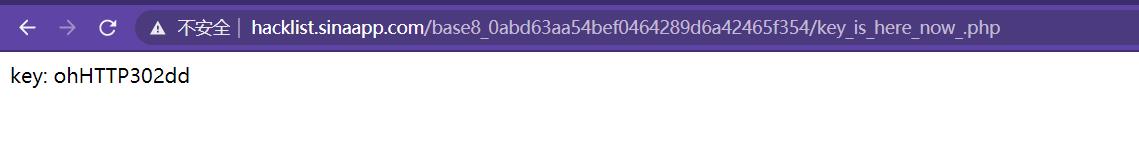

访问:http://hacklist.sinaapp.com/base8_0abd63aa54bef0464289d6a42465f354/key_is_here_now_.php

Key:ohHTTP302dd

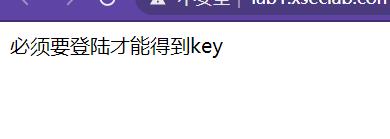

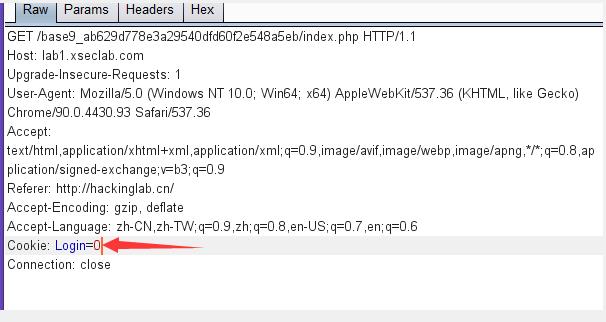

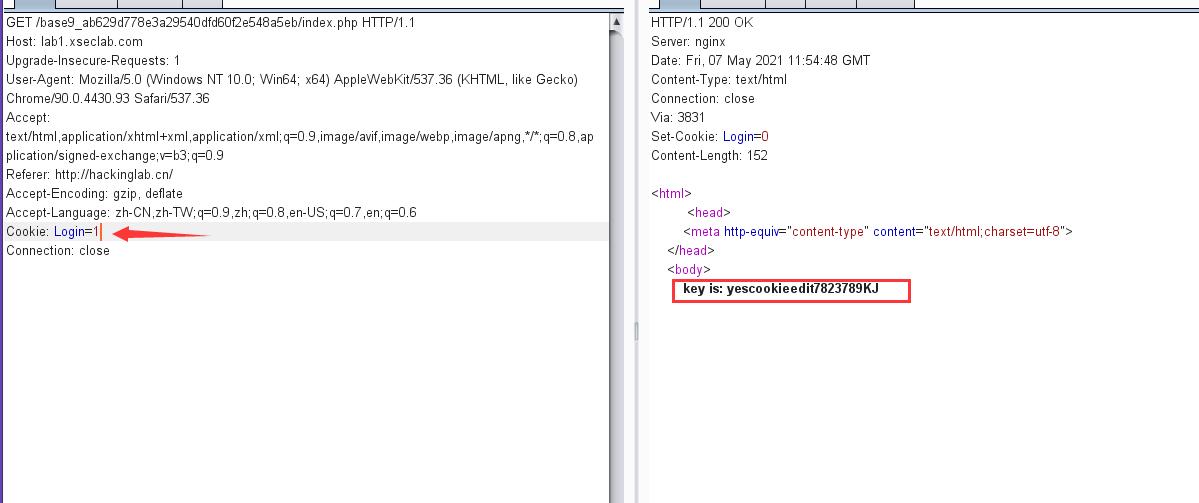

9.冒充登陆用户

解题思路:看到题目是冒充登陆用户,考虑应该是用到cookie

抓包,果然在request中cookie中有线索,在cookie中有个Login=0,那么将它改为1即可登陆了。

Key:yescookieedit7823789KJ

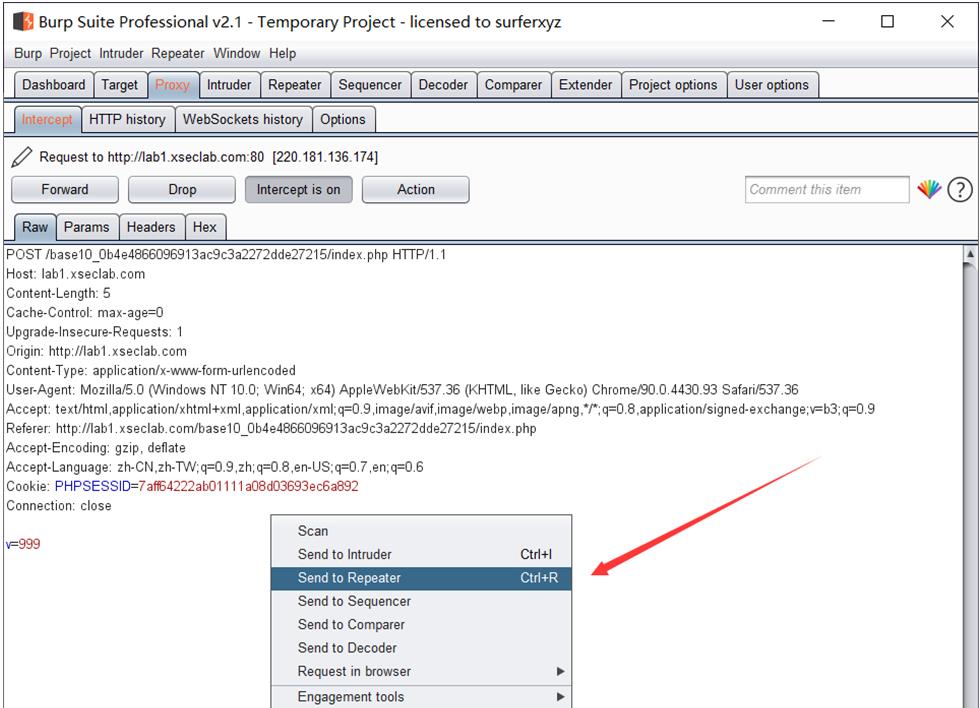

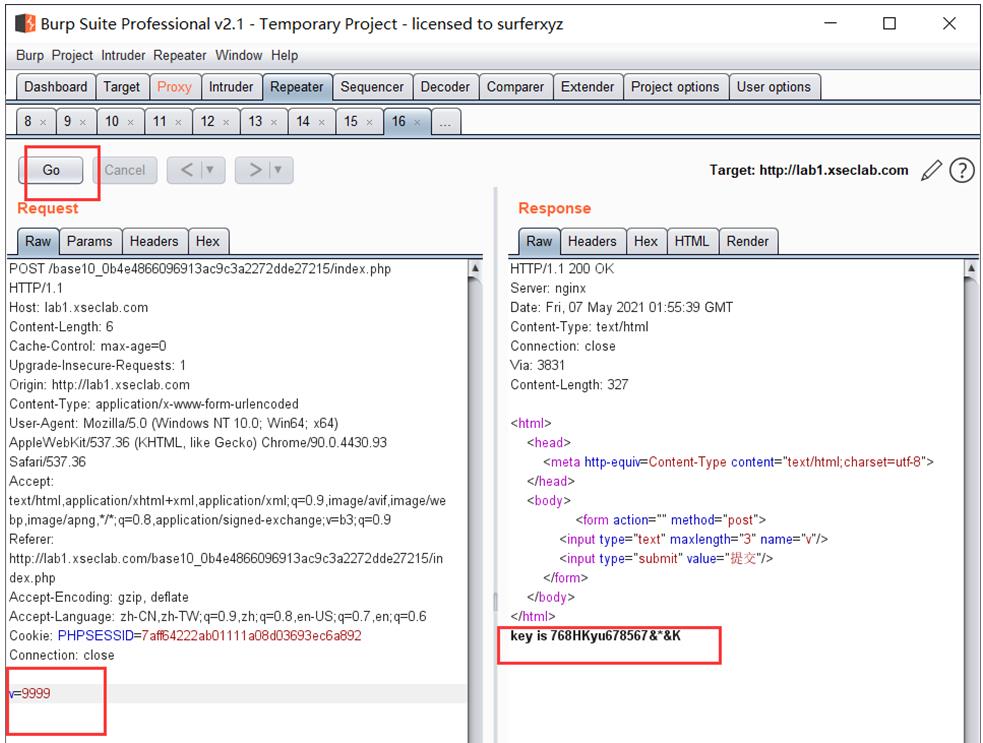

10.比较数字大小

解题思路:输入999,显示数字太小了,随便改成一大数即可。输入9999,

得到key:768HKyu678567&*&K

点击提交抓包

修改v=随便一个大数字

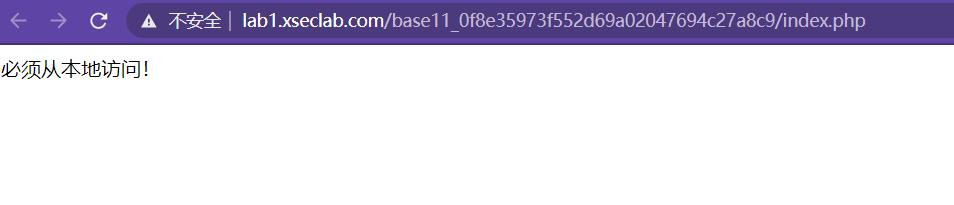

11.本地的诱惑

网页内容:必须从本地访问

解题思路:网站判断用户的ip是通过x-forwarded-for来判断的,在request中增加参数:x-forwarded-for:127.0.0.1,得到key:^&*(UIHKJjkadshf

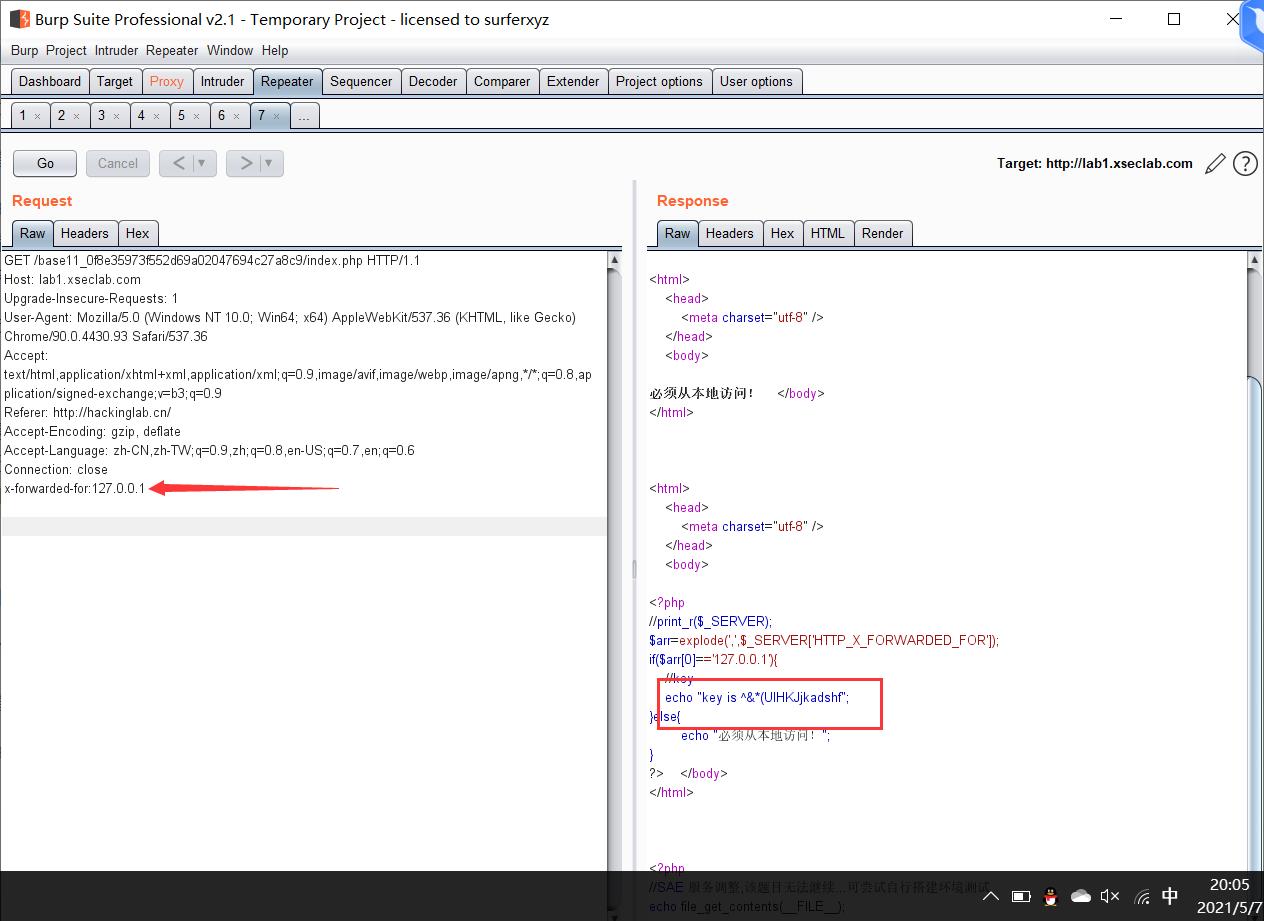

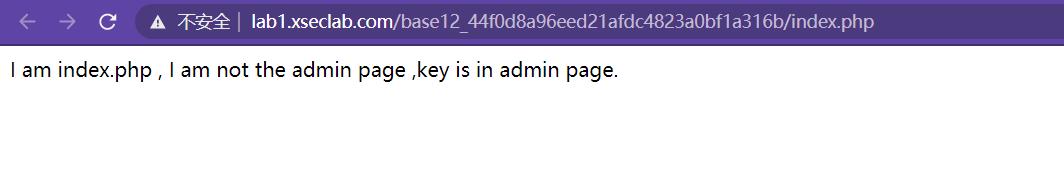

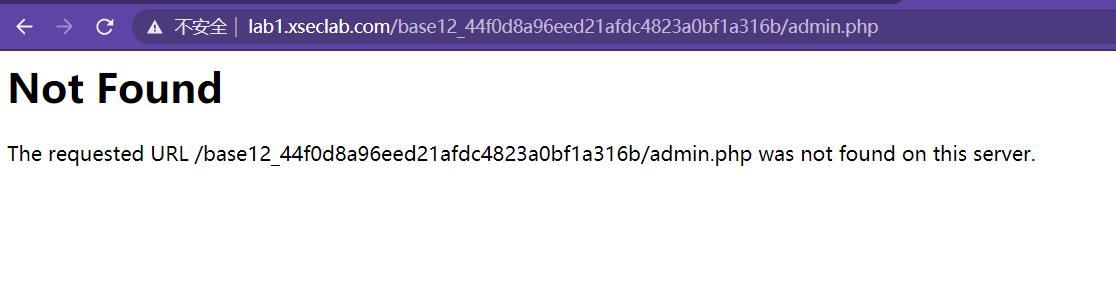

12.就不让你访问

网页内容:I am index.php , I am not the admin page ,key is in admin page.

解题思路:看到admin page我就想到试试admin.php,访问了一下发现没有这个网页

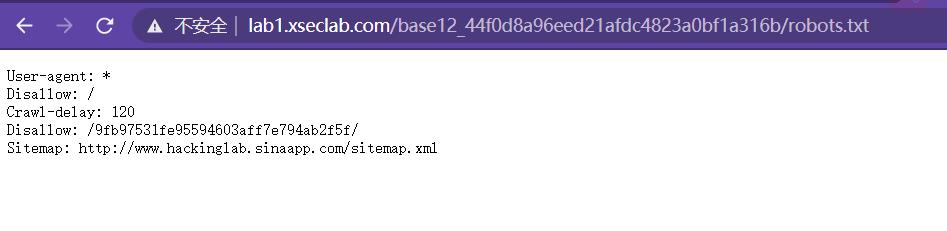

然后尝试robots.txt

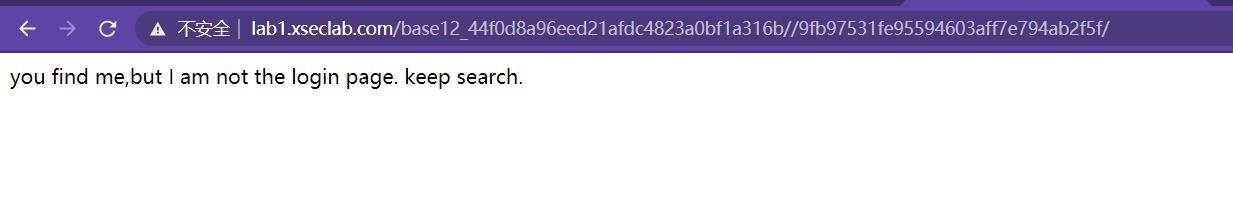

访问:http://lab1.xseclab.com/base12_44f0d8a96eed21afdc4823a0bf1a316b//9fb97531fe95594603aff7e794ab2f5f/

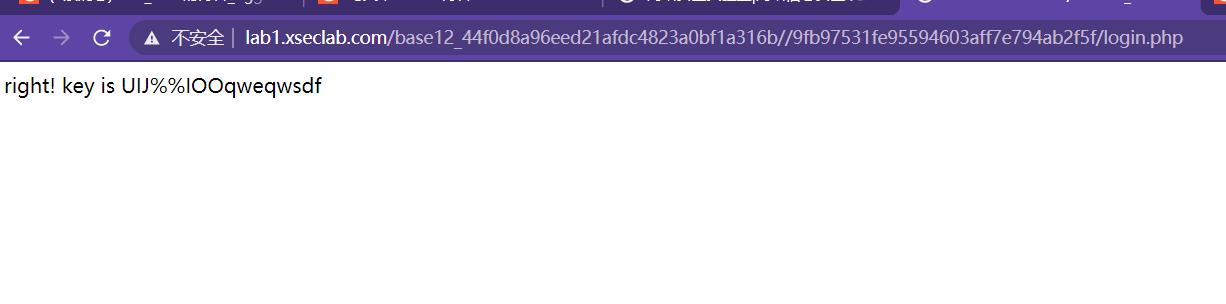

看到login page 尝试login.php

成功了,key is UIJ%%IOOqweqwsdf

以上是关于网络安全实验室|网络信息安全攻防学习平台(基础关1-12)的主要内容,如果未能解决你的问题,请参考以下文章