关于IBM WebSphere Application Server远程代码执行漏洞的预警提示

Posted 网信天津

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了关于IBM WebSphere Application Server远程代码执行漏洞的预警提示相关的知识,希望对你有一定的参考价值。

近日,IBM发布安全通告,披露了WebSphere Application Server中存在潜在的一个远程代码执行漏洞(CVE-2018-1567)。攻击者可利用漏洞实施远程恶意代码进行攻击。

一、漏洞简介

WebSphere Application Server中存在潜在的远程代码执行漏洞。

IBM WebSphere Application Server可以允许远程攻击者通过SOAP连接器使用来自不受信任来源的序列化对象执行任意JAVA代码。

二、漏洞利用难度

该漏洞是利用JAVA反序列化进行攻击,漏洞利用不需要权限,只需要SOAP连接器的位置即可,利用难度低。

三、危害程度

目前暂未发现POC,但该漏洞利用难度较低,若公布漏洞详情,将存在高风险。

四、影响范围

该漏洞影响IBM WebSphere Application Server的以下版本和发行版:

Version 9.0

Version 8.5

Version 8.0

Version 7.0

不受影响的版本包括:

Version >= 9.0.0.10

Version >= 8.5.5.15

IBM官方已不再完整支持Version8.0及Version7.0,用户需根据官方说明进行更新。

五、控制措施

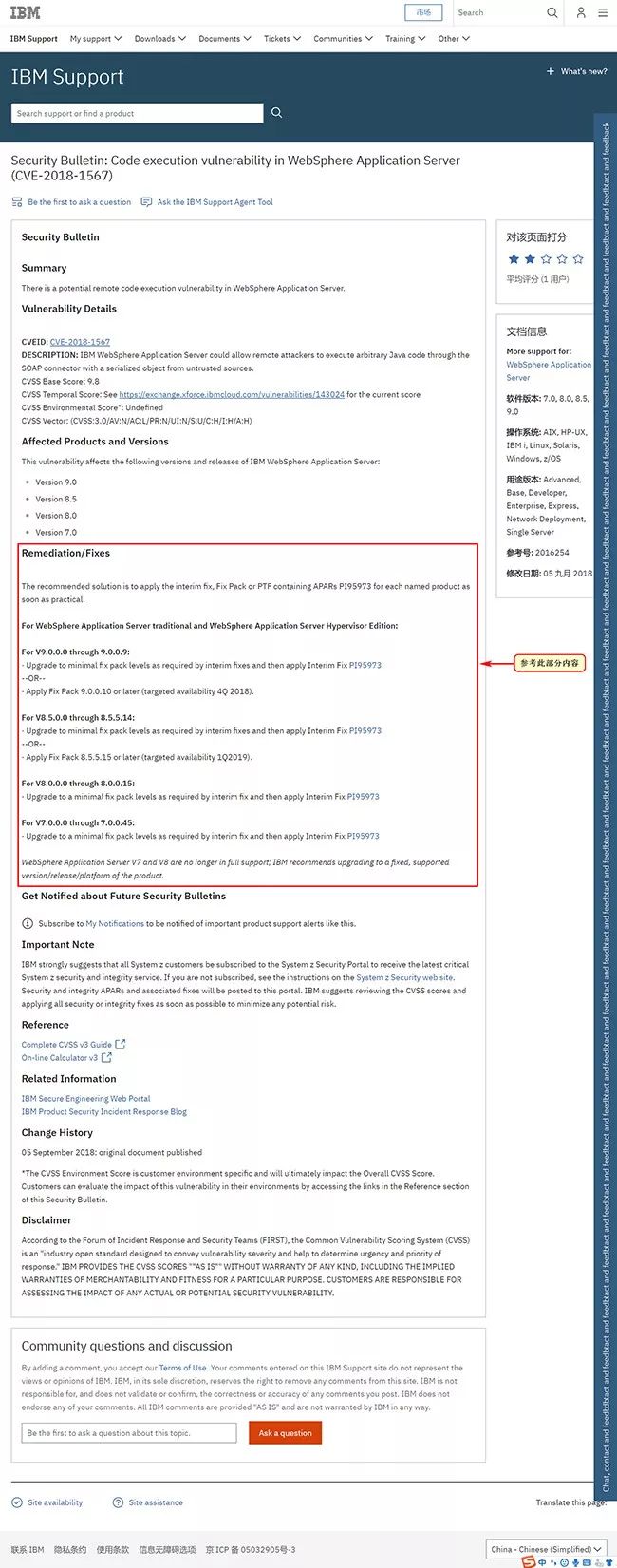

目前,IBM官方已经发布了新的版本更新修复了该漏洞。天津市网信办提示相关单位及时确认IBM WebSphere Application Server版本,如受影响,请及时进行更新防护。更新方法如下:

使用interim fix, Fix Pack 或者包含APARs PI95973的PTF进行升级,具体操作步骤请参考官方说明中Remediation/Fixes部分:

https://www-01.ibm.com/support/docview.wss?uid=swg22016254

回复以下“关键词”,提取相关内容

419讲话

全国网络安全和信息化工作会议

天津市网络安全和信息化工作会议

天津一次小组会 | 天津二次小组会

网信天津

以上是关于关于IBM WebSphere Application Server远程代码执行漏洞的预警提示的主要内容,如果未能解决你的问题,请参考以下文章

CNNVD关于IBM WebSphere任意文件读取漏洞情况的通报

IBM Websphere MQ 到 Apache Apex Operator Stream?